威努特物联网安全接入网关

立即咨询

物联网安全客户痛点需求

物联网安全客户痛点需求

物联网安全建设核心思路

物联网安全建设核心思路

解决网络安全的“最后一公里”威胁

解决网络安全的“最后一公里”威胁

解决终端安全接入问题,从感知层进行安全防护,结合多种安全能力,解除网络安全的“最后一公里”威胁。

产品硬件规格

产品硬件规格

接入设备的访问控制——ACL策略

接入设备的访问控制——ACL策略

解决问题:访问控制安全。 实现方式:通过配置访问控制策略,对经过设备的数据流进行访问控制。根据实时数据包与ACL规则的匹配结果,对匹配到规则的报文执行通过或阻断动作,有效阻断不合规IP间的通信行为。

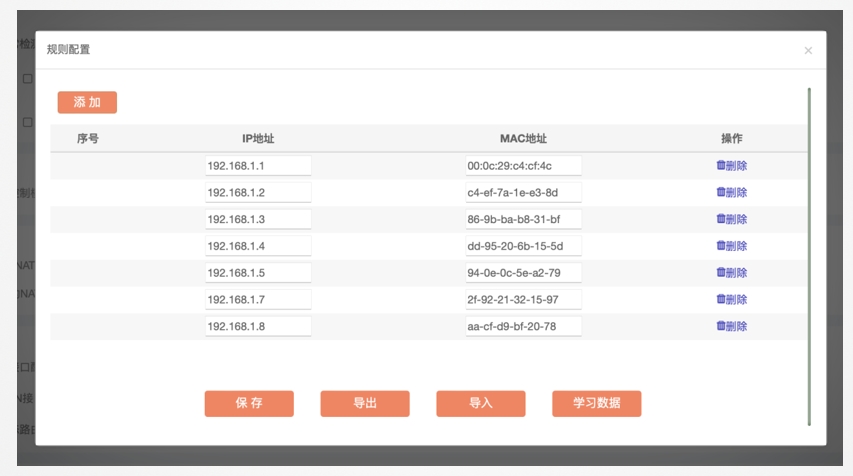

接入设备的访问控制——IP/MAC绑定

接入设备的访问控制——IP/MAC绑定

解决问题:接入控制安全。 实现方式:通过配置IP/MAC绑定策略,对经过网关的流量进行IP地址和MAC地址匹配校验,当外来设备接入网络时,物联网安全接入网关将拒绝外来设备向上通信,保障场站内接入设备的通信合法性。

避免非法工业控制指令下发——工业协议白名单

避免非法工业控制指令下发——工业协议白名单

解决问题:工业控制指令合法性检测。 实现方式:自动学习网络中出现的合法工业控制指令,形成工业协议白名单,支持Modbus协议深度解析,有效防止网络中传输非法的工业控制指令。

攻击防范——防止各类泛洪攻击、扫描探测

攻击防范——防止各类泛洪攻击、扫描探测

解决问题:防止公网上的网络攻击。 支持防护的攻击类型:Teardrop攻击、Ping of Death攻击、Land攻击、SYN flood、TCP flood、UDP flood、TCP扫描、UDP扫描、ICMP扫描等等。

业务中断告警——网口状态异常告警

业务中断告警——网口状态异常告警

IPSecVPN——解决安全通信传输问题

IPSecVPN——解决安全通信传输问题

解决问题:安全通信传输保障。 部署方式:在网络边界部署物联网网关,利用VPN技术,对传输通道加密,确保通信过程不被监听、劫持、篡改及破译,保证关键业务数据、控制指令传输的完整性、保密性,满足通信传输过程中数据的安全性。

通过4G接口创建IPsec隧道

通过4G接口创建IPsec隧道

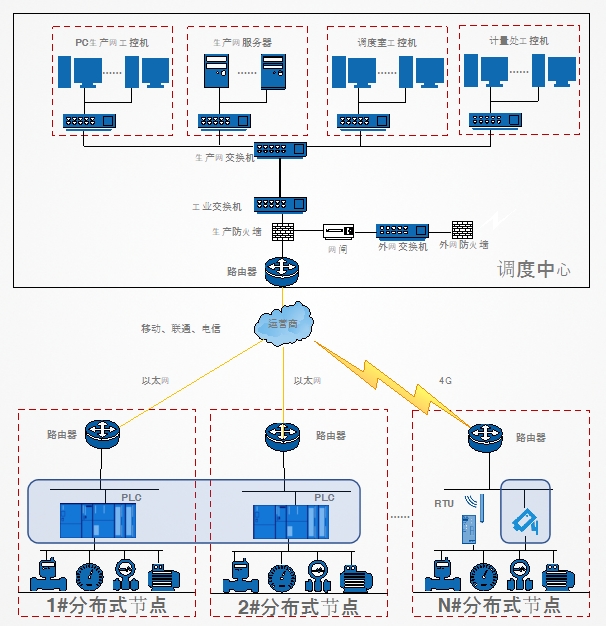

分布式网络中的典型部署

分布式网络中的典型部署

产品推荐

考试星在线防作弊考试平台,三路音视频实时监考,全场景防作弊,确保笔试全程严肃公平。目前市场独有功能,提供手机副机位ai甄别手段,高效统筹。监考员实时监控,违规及时提醒,考试过程录像保持,三路音视频导出查看。监考员可在线观看考试全部信息,多场考试随时切换。

聚水潭SaaS ERP电商协同平台是中国领先的SaaS软件服务商。核心产品是电商SaaS ERP,协同350余家电商平台,为商家提供综合的信息化、数字 化解决方案。发展至今,聚水潭员工总数近3500人,在全国设立了100多个线下服务网点,服务范围覆盖超过500个城镇,为商家 的数字化升级提供及时、专业的服务。目前全国每5-6个包裹中就有1个由聚水潭SaaS ERP系统发出。

泛微睦客邻客服管理平台,高效的客服管理系统需实现外部客户与内部客服人员协同,实现自助服务、线上派工、在线签署,提高客户服务效率。打通从项目交接起始,到工单处理,服务反馈,满意度调查等全过程流程驱动业务闭环。极大减轻事务性工作,并增强用户体验。

首页

首页