Bitdefender 容器安全解决方案

容器环境面临的安全风险

容器环境面临的安全风险

错误观念:在运行前做好保护,例如:镜像扫描,仓库扫描,漏洞扫描,防火墙设置好,足以抵御现代网络威胁

“采用 Gartner 的持续和自适应风险与信任评估(CARTA) 战略框架和零信任安全架构的组织承认,CWPP 战略不能仅仅依赖于预防控制。 因此,服务器工作负载行为监控(服务器的端点检测和响应[EDR])正在成为 CWPP 的关键要求。

Gartner,云工作负载保护平台市场指南,Neil MacDonald、Tom Croll,2021年7月 12日。

· 泄露的凭据

· 错误配置

· 过度依赖容器镜像仓库(比如 Docker Hub)

· 不安全的编码实践:案例 EA Games

我们看到了更多针对 Linux 二进制文件的勒索软件系列,其中包括旨在加密虚拟 ESX硬盘驱动器的代码。

云工作负载保护平台提供专为动态工作负载、服务器、Linux 设计的安全性一些关键能力:

· 停止 Linux 内核零日漏洞和应用程序漏洞利用攻击

· 防止勒索软件/恶意软件/挖矿恶意软件

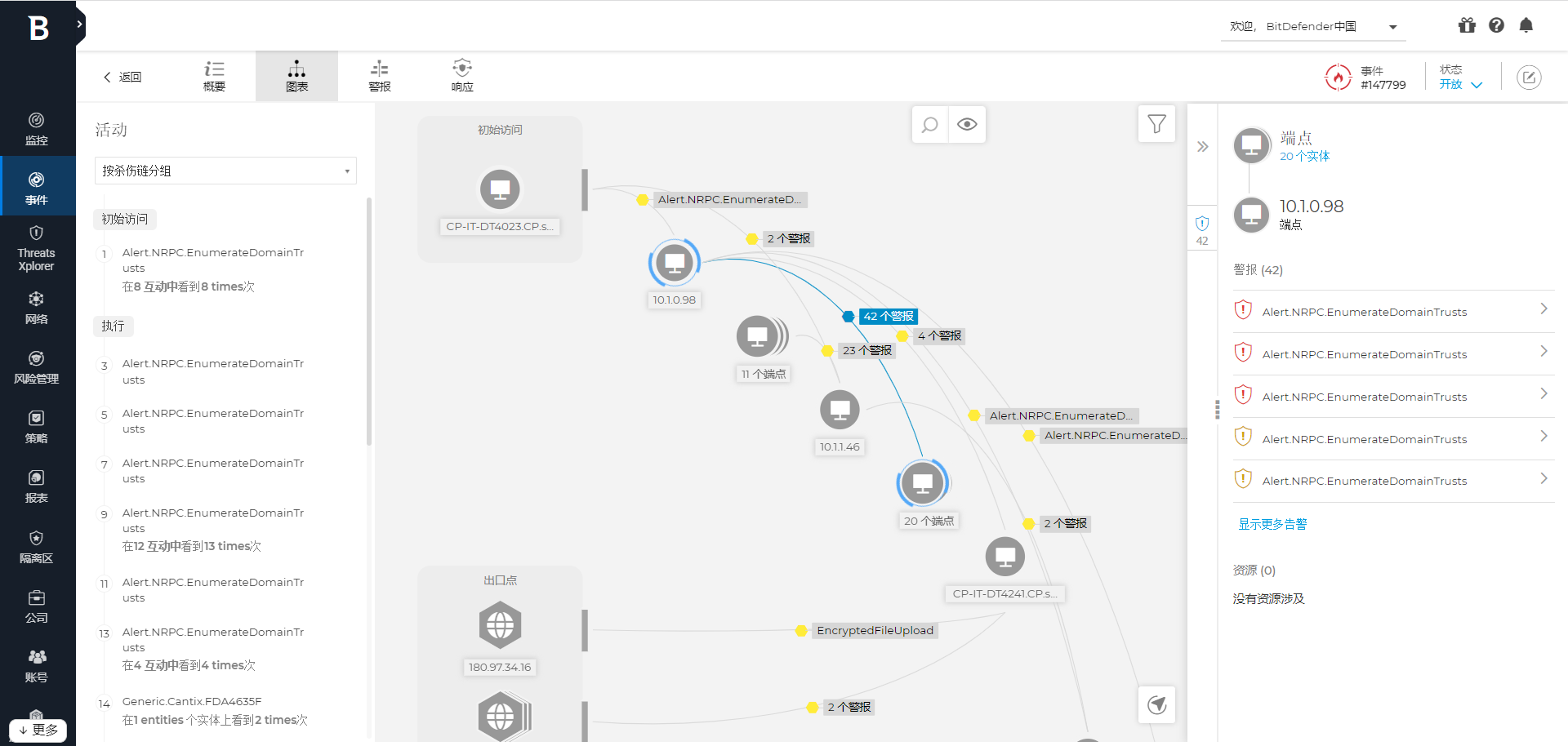

· 了解运行时安全事件、攻击链,了解攻击影响

· 在运行时检测异常行为

· 调查潜在威胁快速有效地响应,变得有弹性。

容器安全 产品如何选型

容器安全 产品如何选型

Linux 服务器和容器的采用增加了整体组织风险,但 Linux 的预防、检测和响应能力远远低于我们对 Windows 的预期。

容器安全 产品选型的主要陷阱

容器安全 产品选型的主要陷阱

容器运行时和云工作负载安全的选择会极大地影响风险,还会影响运营、敏捷性和云投资回报率,容器安全产品选型时,主要的陷阱:

· 无法保护 Linux 容器,只能保护Linux主机

· 缺乏针对容器和 Linux 服务器的高级安全保护技术,例如,安全能力不足或很弱,不支持高级安全技术例如EDR和XDR,

· 不支持多个或最新的 Linux 发行版,仅支持特定的Linux发行版、内核版本。

· 安全代理资源占用高,拖慢系统速度

· 单点解决方案增加了管理的复杂性,无法纳入到统一管理,缺乏一致的威胁可见性和控制力

· 缺乏安全自动化,缺乏对虚拟化/云平台、Docker、Kubernetes、HELM的全面支持

· 缺乏异构环境支持:混合和多云环境。

Bitdefender 容器安全 和 Linux 服务器安全 高级技术堆栈

Bitdefender 容器安全 和 Linux 服务器安全 高级技术堆栈

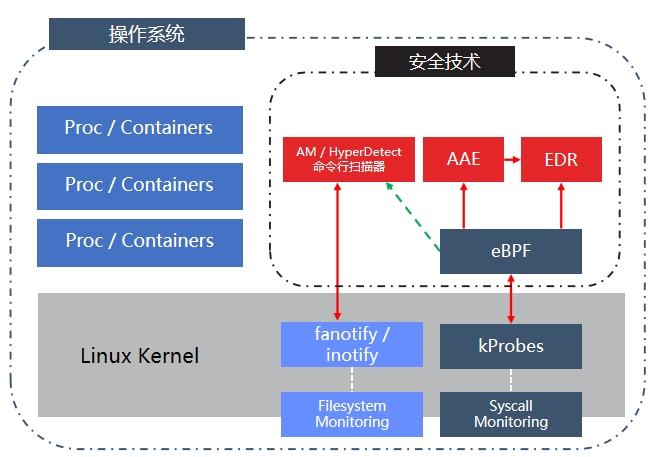

在运行时减少攻击面、预防、检测和响应高级攻击

· 针对容器和 Linux 服务器的专门的高级攻击/技术,例如“容器逃逸攻击”

· Linux 的高级攻击检测技术:凭据监控,Ptrace监控,命名空间监控,SUID监控,崩溃检测

· XDR扩展检测与响应

· EDR&EPP:端点预防、检测与响应

· Mitre ATT&CK for Linux 攻击战术和技术

· Mitre ATT&CK 标签,框架集成,方便安全事件分析容器感知--事件调查工作流程中包含云原生事件

· Bitdefender 安全卓越能力 - 在 Mitre ATT&CK 2021 和2022 EDR 评估中 100% 检测 Linux 攻击技术

· 带有 HyperDetect 可调节机器学习,检测高级APT攻击

· 反恶意软件

· 攻击面管理:风险管理(基线配置),漏掉扫描与补丁管理,修复Linux操作系统和第三方程序漏掉,预防高级攻击。

Bitdefender 如何解决管理问题

Bitdefender 如何解决管理问题

- 物理服务器(Windows, Linux)

- 虚拟服务器(市场上所有的虚拟化和超融合平台)

- 移动安全

- 客户可一键添加所需的安全组件,易于部署,只需要一个agent,且统一管理

Bitdefender 如何消除兼容性问题

Bitdefender 如何消除兼容性问题

消除 Linux 安全兼容性挑战,零延迟部署最新的Linux发行版。

· Bitdefender不依赖内核,这极大地扩展了平台对各种 Linux 发行版和云原生 Linux 发行版的兼容性。

· 除了增强环境兼容性外,安全自动化还提高了平台的长期稳定性,消除了操作系统崩溃的风险(内核崩溃)。

EDR 和XDR

EDR 和XDR

Bitdefender GravityZone 平台架构

Bitdefender GravityZone 平台架构

· 属于GravityZone CWPP 安全平台的一部分。

· 扩展了Bitdefender云工作负载安全产品线。

容器安全 解决方案架构

容器安全 解决方案架构

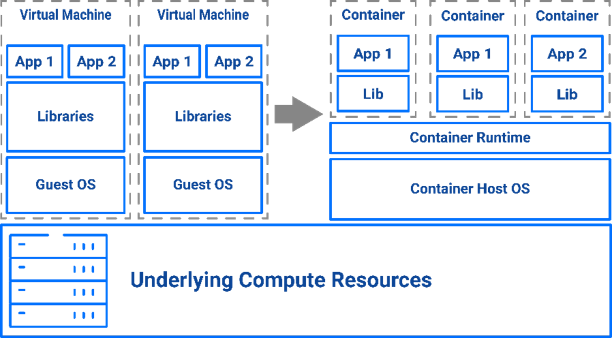

· 完全在用户空间开发

· 设计安全,不会使内核崩溃

· 基于kProbes/eBPF

· Linux 内核运行时防护

· 内核完整性检查

· 用户空间保护

HyperDetect 和命令行扫描器

容器安全 部署方式1 Linux 服务器安全代理

容器安全 部署方式1 Linux 服务器安全代理

· 适用于我们可直接访问的环境,在具有root权限的容器主机上,部署Linux安全代理

· 可同时保护Linux容器主机OS,和里面运行的容器

· 兼容 OCI 运行时

部署方式1 部署服务器安全代理

部署方式1 部署服务器安全代理

· 添加安装包,勾选容器安全,然后使用Linux安装方法,将此安装包安装到Linux容器主机

· 支持远程推送安装,脚本安装等。

容器安全 部署方式2 安全容器

容器安全 部署方式2 安全容器

· 适合无root权限的用户,可部署Bitdefender安全容器

· 作为特权容器运行:保护相邻的容器,保护操作系统

· 兼容 OCI 运行时

部署方式2 部署安全容器

部署方式2 部署安全容器

· 运行安全容器部署脚本。

Kubernetes 和 Helm 容器平台

Kubernetes 和 Helm 容器平台

· 运行脚本。

全球网络安全的领导者

全球网络安全的领导者

5亿用户

全球最大的云安全情报网络

大数据分析 每天执行3000亿次查询

3秒响应任意位置的最新威胁

战略合作

战略合作

技术合作 全球超150+公司

技术合作 全球超150+公司

产品推荐

首页

首页