网御星云高级持续性威胁检测与管理系统APT

立即咨询

关于APT攻击介绍

关于APT攻击介绍

Advanced Persistent Threat“高级持续性威胁”的简称这类攻击的特殊性属于攻击的潜伏时间长,驻留在隐秘的网络中发现困难,爆发后的破坏力很大。

APT攻击过程

APT攻击过程

产品简介

产品简介

网御APT检测系列,是一款针对恶意代码等未知威胁具有细粒度检测效果的专业安全产品,可实现包括对:未知恶意代码检查、嵌套式攻击检测、木马蠕虫病毒识别、隐秘通道检测等多类型未知漏洞(0-day)利用行为的检测。 网御APT检测系列,采用国内领先的双重检测方法(静态检测和动态检测),多种核心检测技术手段:二进制检查、堆喷检测、ROP利用检测、敏感API检测、堆栈检测、Shell code检查、沙箱检查等,可以检测出APT攻击的核心步骤,同时,产品可结合人工服务,有效发现APT攻击。

拆分APT攻击,检测重点环节

拆分APT攻击,检测重点环节

技术方案:基于威胁情报的检测技术

技术方案:基于威胁情报的检测技术

技术方案:基于邮件协议的检测可检测钓鱼攻击

技术方案:基于邮件协议的检测可检测钓鱼攻击

技术方案:基于smb协议的检测可检测横向摆渡攻击

技术方案:基于smb协议的检测可检测横向摆渡攻击

技术方案:静态检测技术可快速发现恶意攻击

技术方案:静态检测技术可快速发现恶意攻击

技术方案:基于机器学习技术可快速检测非PE类文件

技术方案:基于机器学习技术可快速检测非PE类文件

技术方案:行为模拟的沙箱检测技术可深度解析恶意攻击

技术方案:行为模拟的沙箱检测技术可深度解析恶意攻击

产品框架图 天阗高级持续性威胁检测与管理系统

产品框架图 天阗高级持续性威胁检测与管理系统

主要功能模块

主要功能模块

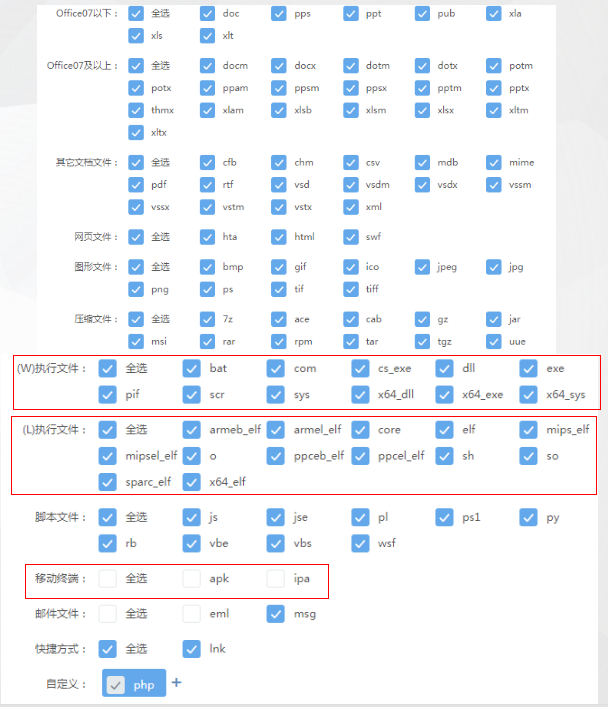

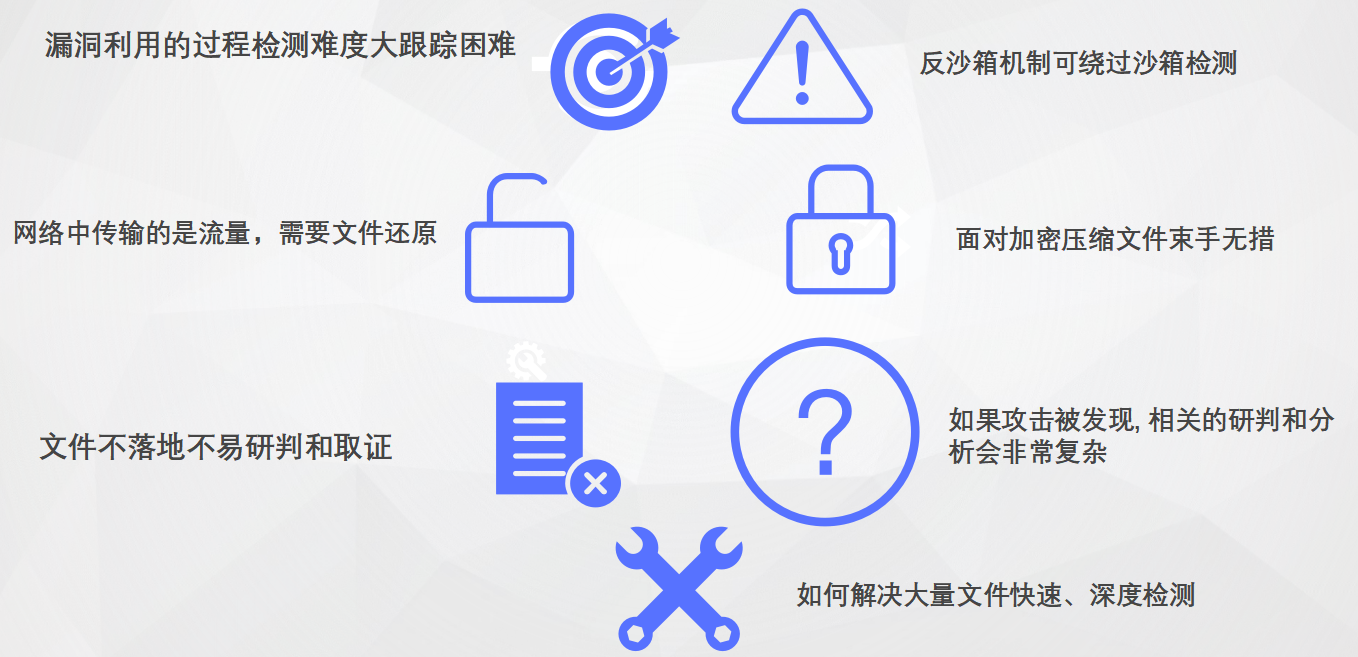

关键问题

关键问题

关键问题及解决措施

关键问题及解决措施

关键问题及解决措施

关键问题及解决措施

问题: 面对加密压缩文件束手无措。 解决措施: 对压缩文件进行解压检测,最大支持10层解压,支持设置密码检测。

关键问题及解决措施

关键问题及解决措施

关键问题及解决措施

关键问题及解决措施

关键问题及解决措施

关键问题及解决措施

关键问题及解决措施

关键问题及解决措施

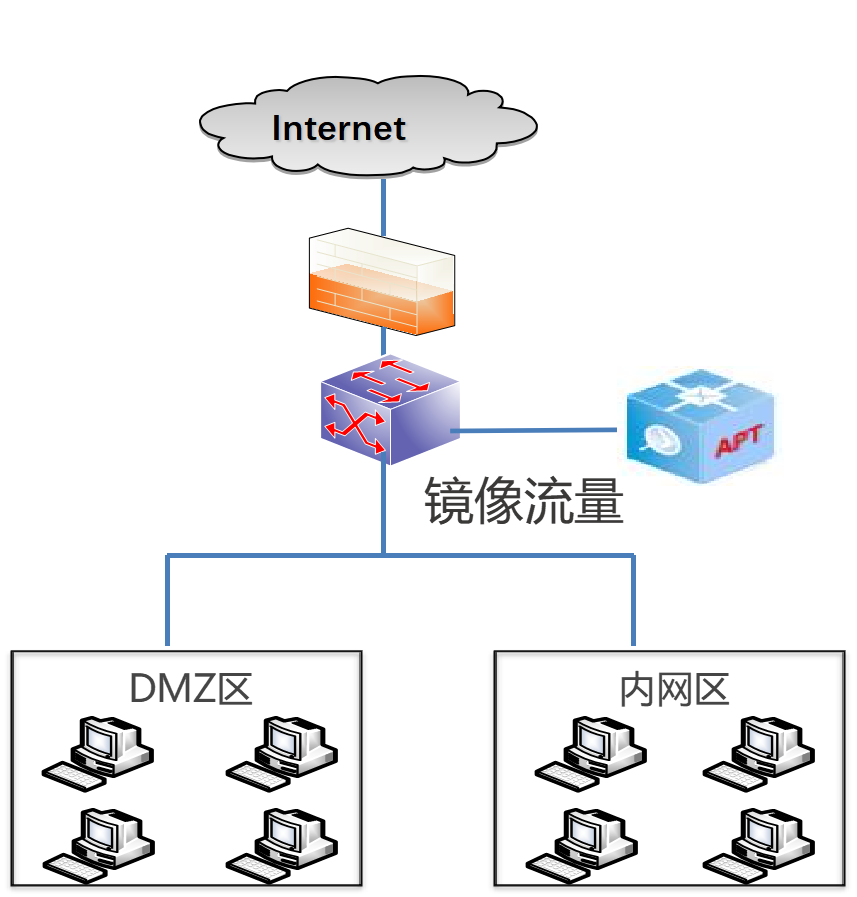

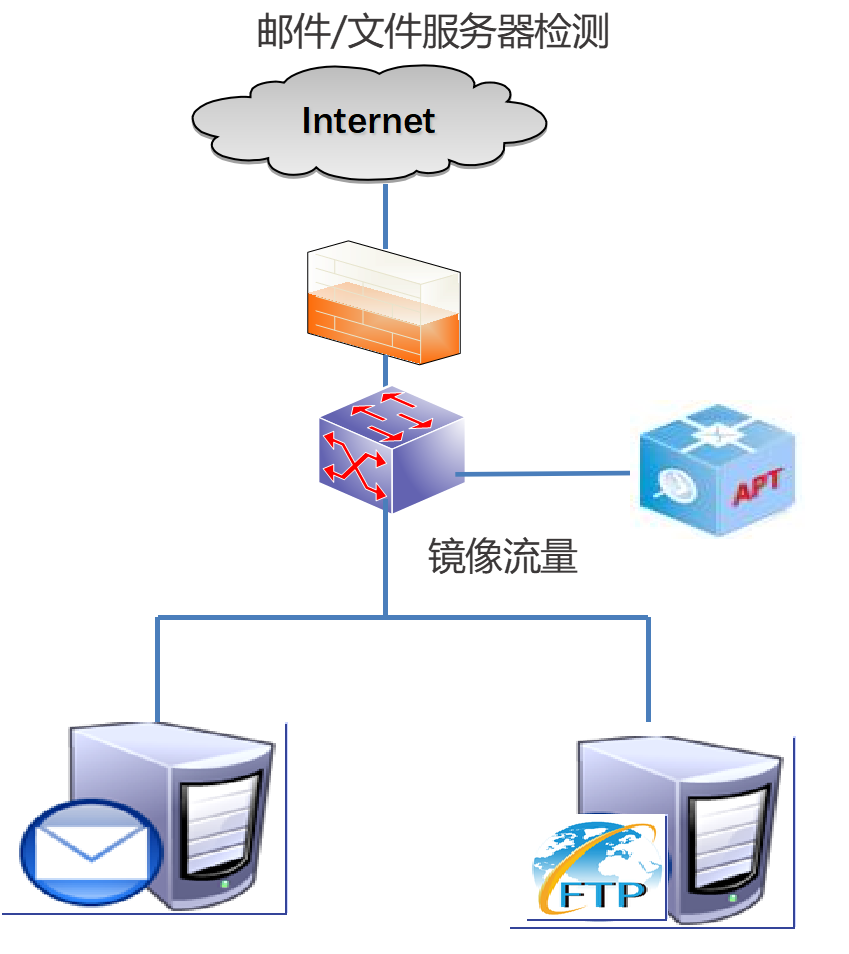

产品部署

产品部署

典型应用案例 某报社成本远控木马

典型应用案例 某报社成本远控木马

典型应用案例 某企业被钓鱼攻击的APT攻击事件

典型应用案例 某企业被钓鱼攻击的APT攻击事件

某客户的部署了APT捕获了1封包含恶意文件附件的邮件,这封邮件是针对内部HR进行的攻击。

典型应用案例 2019年HW“毒丸”计划复盘

典型应用案例 2019年HW“毒丸”计划复盘

根据APT产品安全研究团队分析,并组建环境进行模拟复盘检测。APT产品通过沙箱检测到该攻击并报警。经过APT产品沙箱检测,使用了很多手段:包括反检测、反调试并试图检测虚拟化环境绕过沙箱,并尝试反连远端服务器,修改进程等。

产品推荐

鼎捷软件MES生产管理系统,采用轻量化,切面化的轻盈前端系统架构,让现场操作得以在PC,安卓系列,苹果系列的装置上所使用,将滴水不漏地搜集到生产过程中所有轨迹,并透过facade pattern的设计,将MES服务采情境式的提供给各个微应用呼叫,完全实现了MES平台化的优势。

北森HR SaaS人才管理平台搭建全公司统一、权威的人力资源信息平台;借助数字化体系,HR能有精力,有数据洞察,深入业务,精准发现业务问题,并能够提供人力资源解决方案,辅助业务部门进行人才招募、培养与发展等工作,提升业务水平。通过互动式、游戏化等方式,打破沟通连接边界,强调即时反馈,融入文化理念,适应新世代互动方式。

励销CRM是一款国内领先的智能销售管理系统,主要定位销售管理领域的垂直应用;从企业自身实际需求出发,围绕客户展开“线索 -客户-商机-合同-回款-报表”销售线索转化过程闭合管理以及客情关系维护,帮助销售员提高业绩。分:专业版、旗舰版、企业微信版。

吕睿云客中通小助手,会弹出登录框,通过中天宝盒扫码即可,提示登录成功,就可以给机器人发起查件需求。商家群无法处理的订单会转发至失败群, 并告知订单来源对应商家群。机器人通过关键字识别业务需求,网点可自定义添加业务关键字。

首页

首页