亚信安全4A安全管控系统

身份安全管理现状

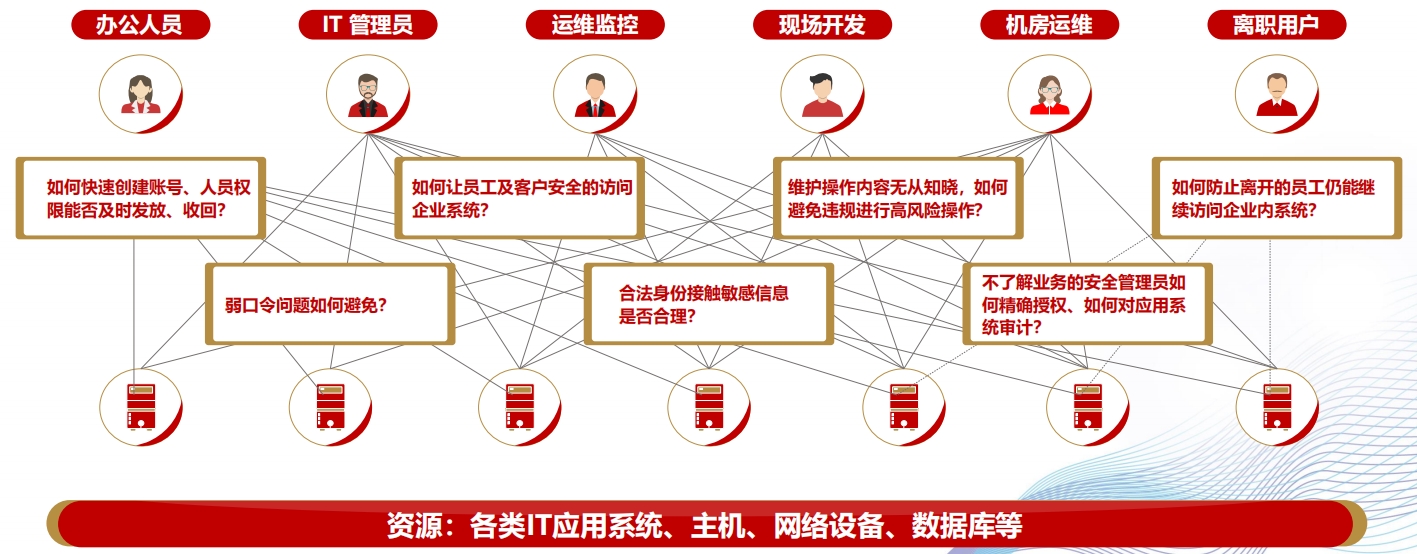

身份安全管理现状

各类用户的身份帐号开设与回收无统一系统支撑,需建立统一规范;运维过程中,对操作用户身份无严格验证,对操作内容缺少管控;敏感数据的分布和使用过程缺少系统强制管控等。

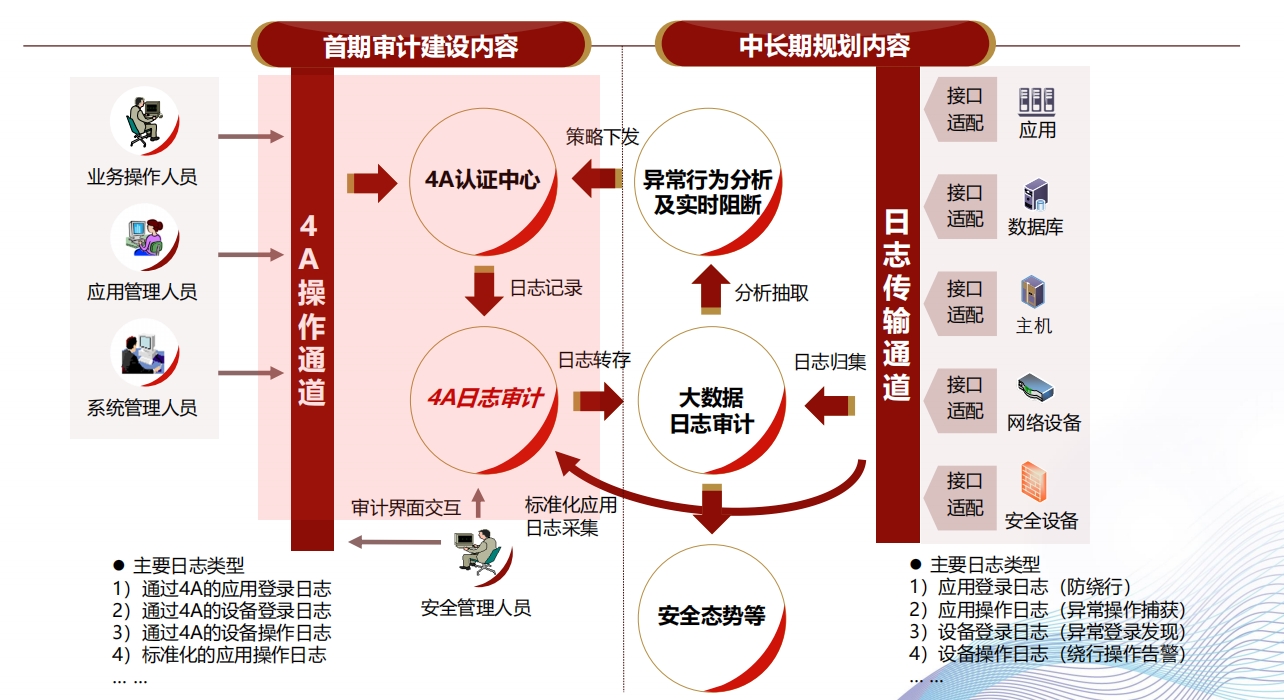

4A安全管控系统核心能力

4A安全管控系统核心能力

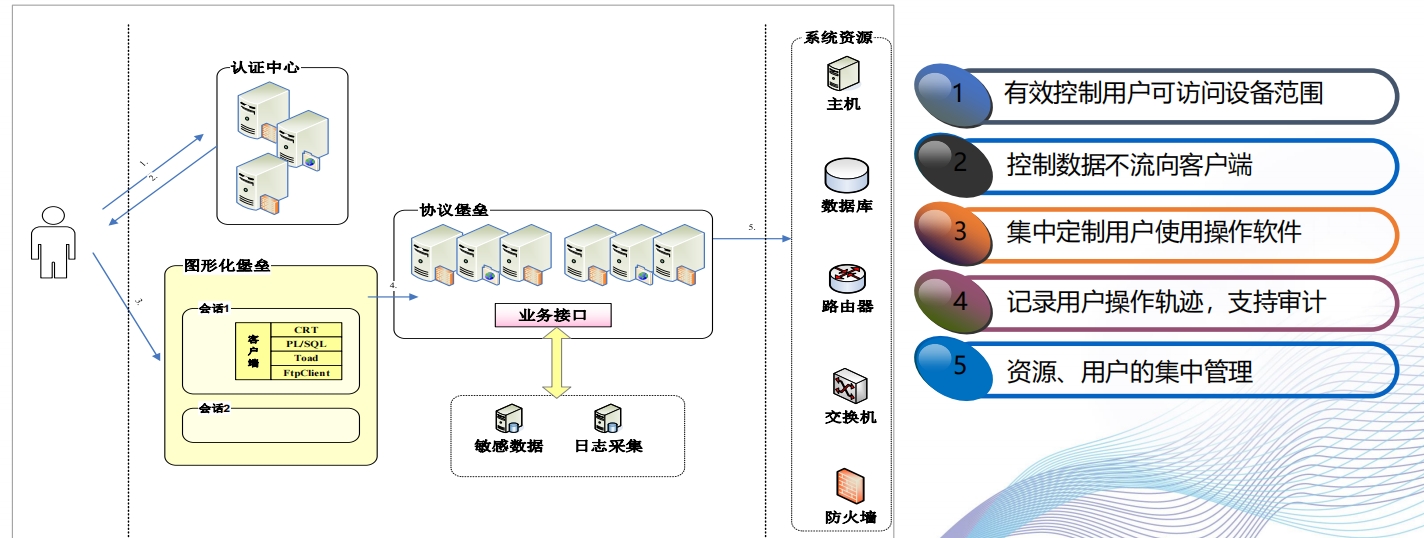

4A系统逻辑架构

4A系统逻辑架构

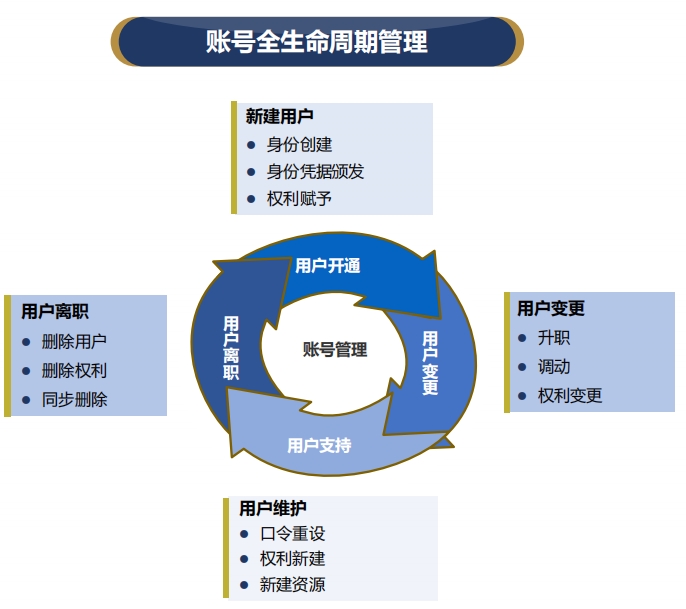

4A系统功能-用户帐号管理

4A系统功能-用户帐号管理

4A系统功能-组织机构管理

4A系统功能-组织机构管理

支持按照现有组织机构进行同步变更,管理员可以根据需要进行手动管理,如对分支机构管理、第三方厂商的管理。

4A系统功能-用户认证管理

4A系统功能-用户认证管理

用户认证管理支持对用户的认证方式管理,如为用户设置不同的双因素认证,如静态密码+短信挑战码、证书认证+硬件令牌认证等。访问控制策略管理,支持对用户、IP地址、访问时间等进行控制管理认证策略管理。

4A系统功能-认证因素管理

4A系统功能-认证因素管理

系统支持对认证因素进行管理,如设置证书、令牌等,可以在系统中导入令牌卡信息,并为用户进行分发与绑定,同时支持同步状态查看。

4A系统功能-资源管理

4A系统功能-资源管理

支持对系统资源和应用资源的接入管理。支持接入管理的资源包含主机、数据库、网络设备、安全设备、网元设备、应用系统等。支持对资源的单个操作,以及批量操导入与变更。

4A系统功能-资源从帐号管理

4A系统功能-资源从帐号管理

4A系统支持对资源的从帐号进行管理,包含从4A发起的资源从帐号增删改查与密码修改。管理员可以手动保持4A系统和资源上的帐号同步,也可以保持自动同步(需要针对资源进行帐号管理驱动开发,已经支持近百种资源);密码管理包含自管、协管和代管三种状态,自管则完全在资源侧管理,协管由管理员保存在4A并推送到资源,代管则4A系统自动修改密码并推送到资源。

4A系统功能-操作授权

4A系统功能-操作授权

4A系统中,将资源从帐号与用户主帐号进行绑定即完成了一次操作授权。管理员可以针对一个用户主帐号完成手动完成授权,也可以设置实体级角色进行快捷授权。实体级角色是一系列资源和主帐号的合集,管理员可以为某个维护场景设置一个实体级角色,将实体级角色授权给有相同维护权限的人员,在运维人员变更的情况,可以快速进行权限回收与分配。

4A系统功能-管理授权

4A系统功能-管理授权

4A系统内置了多个系统角色,包含帐号管理员、资源管理员、审计管理员、金库管理员等,管理员可以根据需要进行自行授权。管理员还可以自行配置4A系统角色,以适应更为细致的使用场景。

4A系统功能-审计日志采集

4A系统功能-审计日志采集

4A系统功能-审计事件查询

4A系统功能-审计事件查询

4A系统收集了各类资源日志和用户操作记录后,提供了多类资源的操作事件查询,可以根据不同分类来进行快速检索。查询分类包含主机资源事件查询、数据库资源事件查询、网络设备事件查询、安全设备事件查询、应用系统事件查询等。

4A系统功能-审计报表管理

4A系统功能-审计报表管理

4A系统支持自定义报表,管理员可以根据自身需求制定报表模板,生成对应的审计报表。

4A系统功能-审计月报

4A系统功能-审计月报

管理员关注的系统接入现状,提供各种可勾选的报表选项,可自定义选择安全月报内容;

4A系统功能-字符堡垒

4A系统功能-字符堡垒

堡垒系统主要实现自然人对系统资源(主机、网络设备、安全设备、数据库等)的访问控制。其核心思想就是将自然人与系统资源在逻辑上实现分离,从传统的“自然人 资源”的访问模式改造为“自然人 堡垒主机 资源”的模式。字符堡垒支持Telnet、SSH协议的资源访问与操作。

4A系统功能-图形堡垒

4A系统功能-图形堡垒

图形堡垒支持发布各类维护工具与客户端,用户终端打开图形堡垒上的工具,直接访问到对应的资源,或者通过字符堡垒连接到对应的资源。

4A系统功能-金库管理

4A系统功能-金库管理

对于涉及到业务系统中对高价值信息的高风险操作加强“事中控制”能力,由两人或以上有相应权限的员工共同协作完成操作,称为金库管理模式,防止操作人员违规获取、篡改相关信息,降低高权限帐号被滥用带来的高危操作风险,通过相互监督、利益制约确保关键操作的安全性。

4A系统功能-用户单点登录

4A系统功能-用户单点登录

用户在登录资源时,为用户提供了单点登录能力,避免用户多次输入帐号密码。单点登录支持多种浏览器,包含谷歌chrome、火狐Firefox、微软IE浏览器、Edge浏览器等,以及相关的衍生的国产浏览器。

4A系统功能-安全文件夹

4A系统功能-安全文件夹

4A系统演进方向-零信任4A

4A系统演进方向-零信任4A

建立零信任安全控制体系,实现零信任网关与4A系统的联动,实现帐号权限和网络权限的联动,持续进行安全验证,提升企业内部安全控制能力与安全性。

项目基本情况

项目基本情况

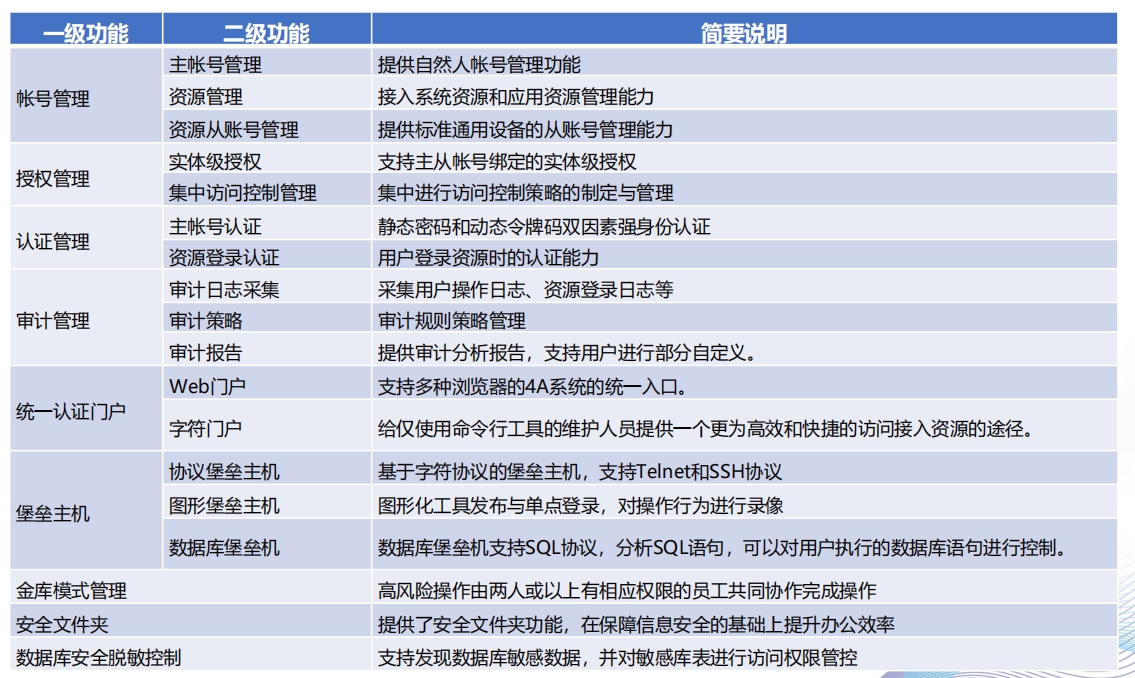

功能清单

功能清单

双因素认证

双因素认证

由于4A系统是安全基础架构系统,接入了用户和对应的资源,并提供了对应的单点登录服务,因此用户接入4A系统的认证必须是高强度的多因素认证。常见的认证方式包含静态密码、短信挑战码、软件令牌认证、硬件令牌认证、证书认证、指纹认证等,结合XX中心的网络与管理现状,本次建设方案中选择静态密码与硬件令牌结合的双因素认证方式,来进行用户登录4A系统的身份认证。

授权管理

授权管理

为降低安全风险,高权限帐号(如root、admin等)平常授权内部员工使用,运维监控人员授权低权限帐号和高权限帐号,但配置高权限帐号的登录/操作金库。在需要使用高权限帐号的场景下,可以通过金库的二次授权完成使用。人员帐号与程序帐号分开,避免责任不清晰。在系统支持的情况下,为人员帐号配置自动修改密码。

主机、数据库等资源登录使用

主机、数据库等资源登录使用

监控运维人员、远程开发人员、机房维护人员等在登录4A系统后,可以查看到允许访问的资源及资源从帐号,点击登录即可。支持的主机包含常见的主流操作系统,如Windows、Redhat、CentOS、AIX、Suse、Solaris、EulerOSV2.0SP5等。支持主流的数据库,包含Oracle、MySQL、PostgreSQL等关系型数据库,以及大数据组件的Hive、Hbase。用户登录到资源的过程中,与现有操作习惯基本保持一致,但所有登录和操作过程会在4A系统中留存记录。

应用系统登录使用

应用系统登录使用

用户在4A系统中登录应用系统的操作过程与登录主机一致,但系统通信过程完全不同。4A系统提供了应用系统帐号管理、认证管理、金库管理、审计管理的接口,应用系统按照接口规范进行改造联调即可。

用户运维监控行为管控

用户运维监控行为管控

用户通过4A系统的堡垒机进行对应的维护操作,管理员可以设置相关的管控策略,控制运维人员在资源侧的操作行为,如不允许特定IP访问,对某些敏感数据的访问行为需要启用二次金库认证等,实现运维操作的事中控制。

用户行为记录与审计

用户行为记录与审计

数据库运维脱敏

数据库运维脱敏

运维人员在通过4A访问生产数据库时,可以通过动态脱敏对现有的敏感数据进行模糊化处理,从而大大降低数据被泄露的风险。不对数据库中源数据进行任何处理,仅在数据的输出环节进行脱敏控制,不需要其他应用配合改造;不改变当前用户的使用习惯,做到了最大程度的契合后台维护管理需求。

金库使用控制

金库使用控制

在使用过程中,如运维人员执行敏感操作,将触发金库审批,避免误操作或者未授权操作。

系统性能与高可用性

系统性能与高可用性

4A系统组件均支持负载均衡,在组件发生故障的情况,可以由相同组件的其他服务器提供服务。亚信安全4A解决方案为软件形式部署,可以依据使用情况进行组件的横向扩展,快速响应与满足使用需求。亚信安全4A系统性能优秀,在运营商、国家部委、大型企业等应用广泛,有效支撑了数亿规模的帐号与认证,仅在广东移动部署的4A系统即支撑了近20万用户帐号,超过8万的资源接入和使用,完全满足广东省XX中心100用户、2000左右资源的接入与使用。

系统故障场景

系统故障场景

系统实施服务

系统实施服务

项目实施计划

项目实施计划

项目服务

项目服务

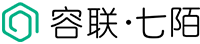

亚信安全将组织项目团队到现场提供服务,包含项目经理、方案设计、实施交付、测试联调等人员。亚信安全在广东省有众多4A项目案例,包含XX、XX等,有一大批经验丰富的服务工程师,可以快速覆盖和响应项目需求。

产品推荐

首页

首页