威努特工控漏洞扫描平台IVS

产品背景

产品背景

产品介绍

产品介绍

全面、精准检测信息系统中存在的各种脆弱性问题,在信息系统受到危害之前为管理员提供专业、有效的漏洞分析和修补建议,防患于未然。

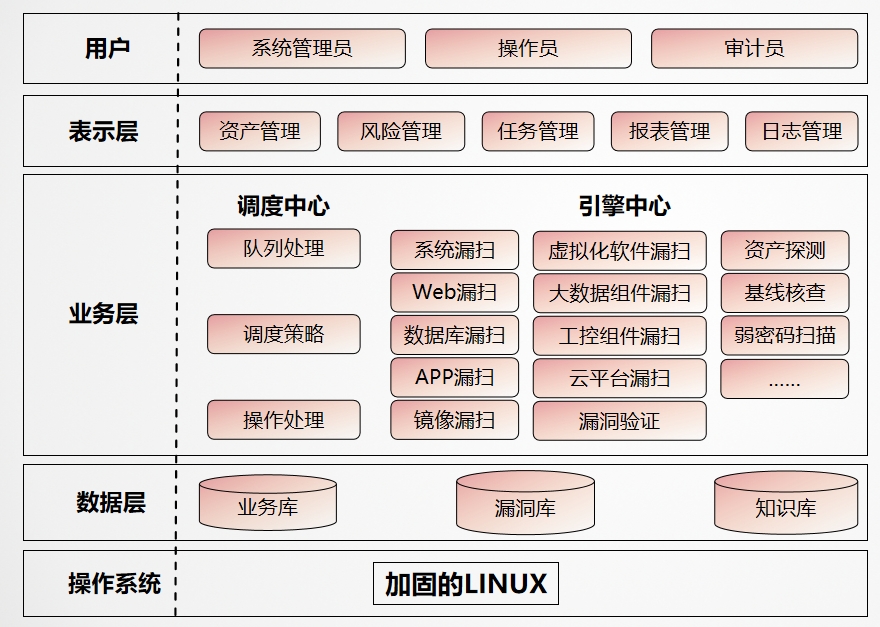

产品架构

产品架构

漏洞扫描

漏洞扫描

核心功能

核心功能

资产管理

资产管理

WEB应用漏洞扫描

WEB应用漏洞扫描

WEB应用漏洞扫描

WEB应用漏洞扫描

WEB应用漏洞扫描

WEB应用漏洞扫描

隐匿站点探测,暴露面风险一览无余

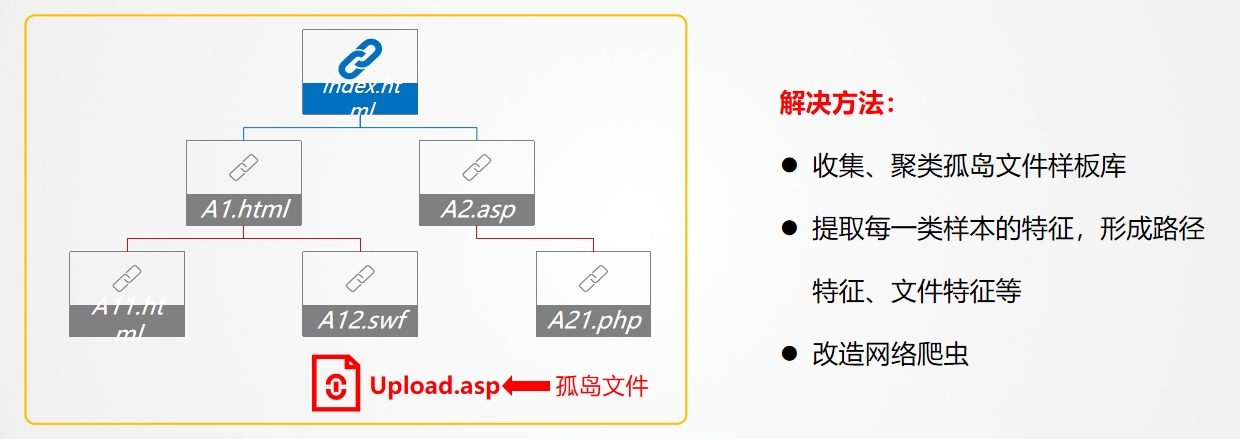

WEB应用漏洞扫描 孤岛文件扫描能力

WEB应用漏洞扫描 孤岛文件扫描能力

漏洞扫描系统通过超链接相互关联(URL),网络爬虫基于此规律工作。然而对于恶意程序,不会与Web系统的链接建立URL链接,俗称孤岛文件。孤岛文件具备较强的破坏力,常常木马、后门等恶意程序。爬虫对孤岛文件无能为力是传统扫描器的天然缺陷。

WEB应用漏洞扫描 会话录制解决爬虫局限问题

WEB应用漏洞扫描 会话录制解决爬虫局限问题

爬虫的工作原理是通过模拟在浏览器上自动点击链接的方式来爬取网站网页,会话录制功能可以解决爬虫无法通过链接获取网页信息的问题,典型代表有以下三种,其中特殊网站代指如带验证码网站、无法通过超链接跳转访问的网站。

数据库漏洞扫描

数据库漏洞扫描

扫描目标: PostgreSQL 、Oracle、Mysql、SQL Server 、DB2、达梦、人大金仓等常见数据库和信创数据库; 扫描方式:远程扫描或授权登录扫描; 检测问题:缓冲区溢出、提权、任意文件删除、信息泄露、拒绝服务、内存泄露等漏洞。

安全基线

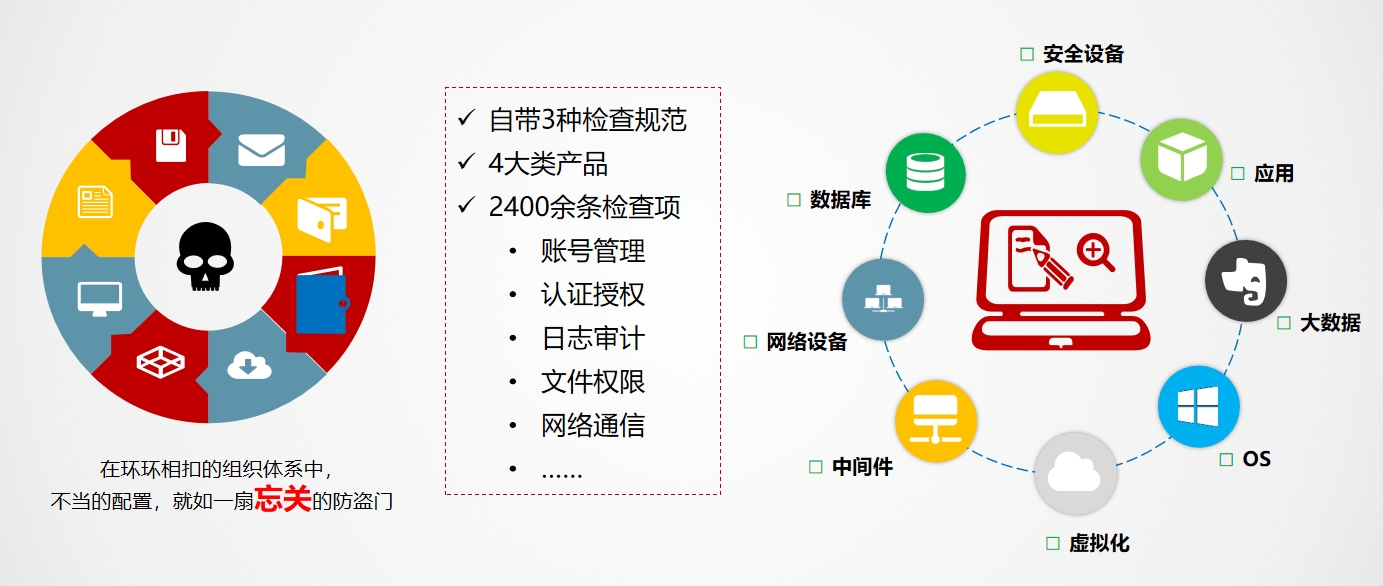

安全基线

弱口令扫描模块 一个弱口令抵得上所有的漏洞的危害

弱口令扫描模块 一个弱口令抵得上所有的漏洞的危害

移动APP扫描& Docker镜像扫描

移动APP扫描& Docker镜像扫描

高交互爬虫引擎

高交互爬虫引擎

内置反连平台

内置反连平台

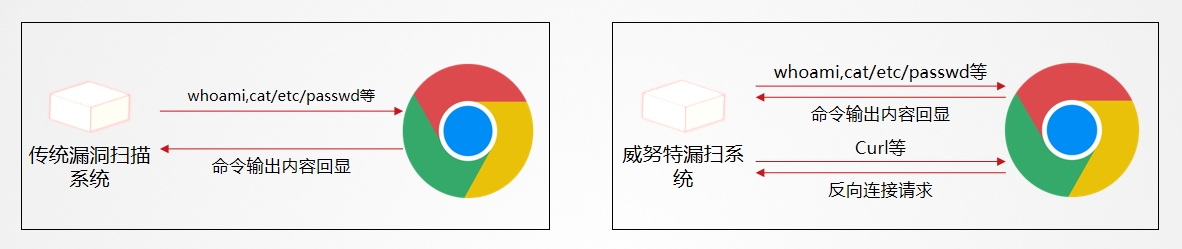

传统漏洞扫描系统基于执行命令输出特定的内容来证明漏洞的存在,对于log4j rce,fastjson rce等无回显命令执行漏洞无法验证。 威努特漏扫系统在基于执行命令输出特定的内容来证明漏洞的存在的同时,通过内置的反连平台检测有没有对应目标的连接信息来判断有没有无回显命令执行漏洞。

全局攻击面管理

全局攻击面管理

提供全局视角,展示所有暴露的端口、服务、组件。提供端口维度、漏洞维度等多维度统计分析。

完善的漏洞管理流程

完善的漏洞管理流程

遵循“漏洞生命周期”原理,记录漏洞从首次发现到修复全流程。

全面的技术方案

全面的技术方案

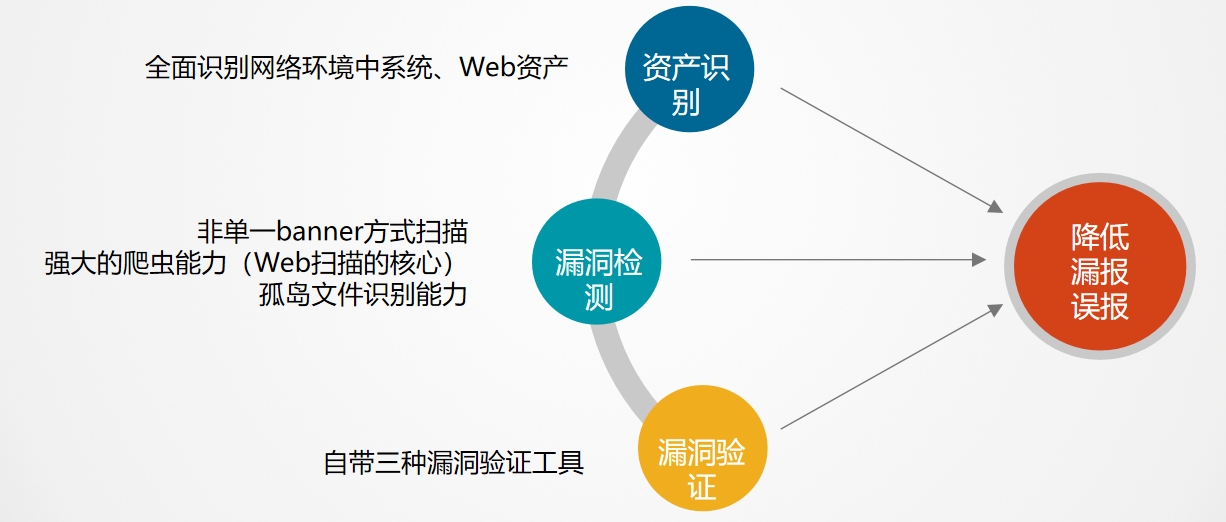

降低扫描器的漏报率、误报率,单从扫描本身出发考虑是不够的。漏洞扫描系统从“资产识别->漏洞检测->漏洞验证”的扫描链条出发,通过每一个环节的能力提升实现整体扫描能力提升、误报率漏报率降低。

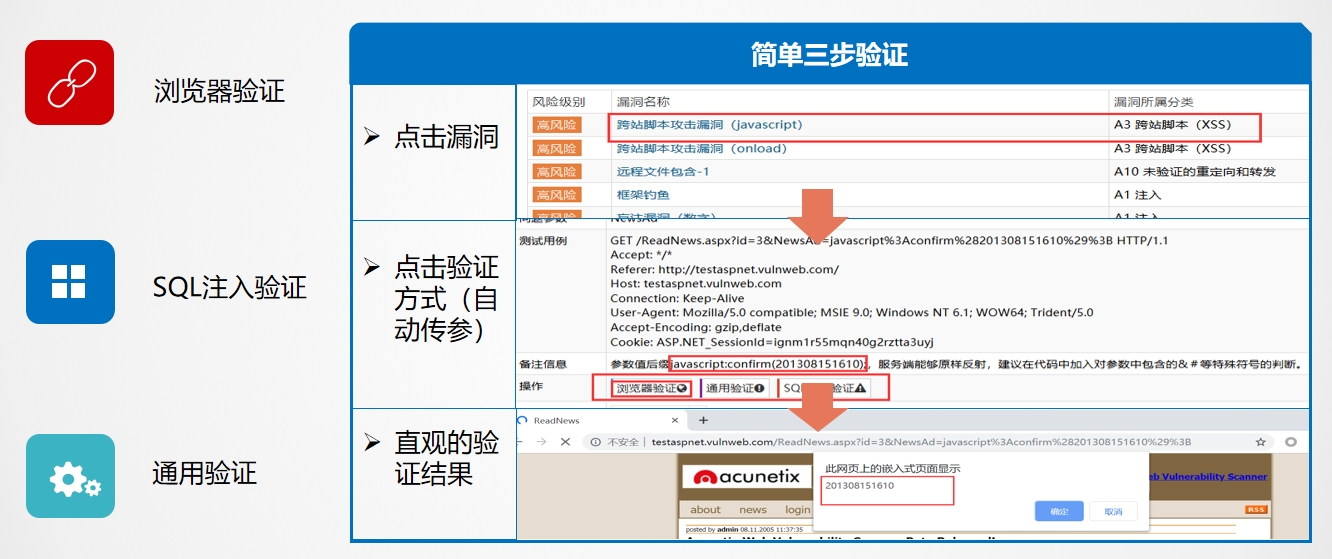

自动化漏洞验证能力

自动化漏洞验证能力

产品亮点

产品亮点

产品介绍 「主要业务流程」

产品介绍 「主要业务流程」

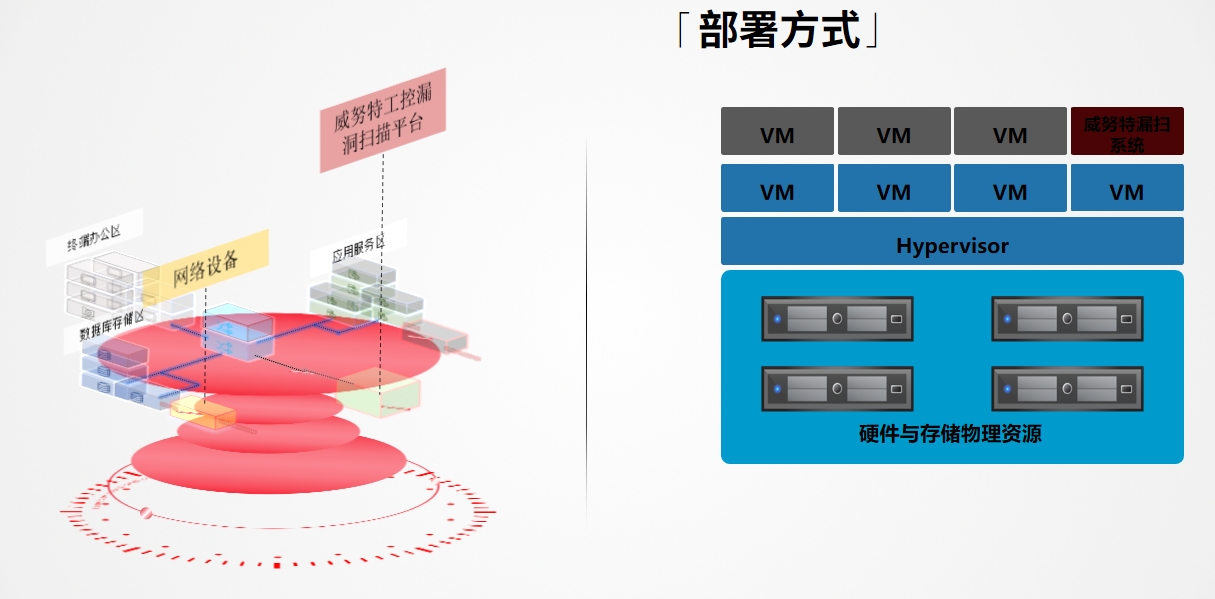

产品介绍

产品介绍

1、提供iso、qcow2 等多种交付方式。2、提供基于授权管理服务器(LMS)的授权管理方式,无需每台设备单独授权,可通过LMS统一管理授权。

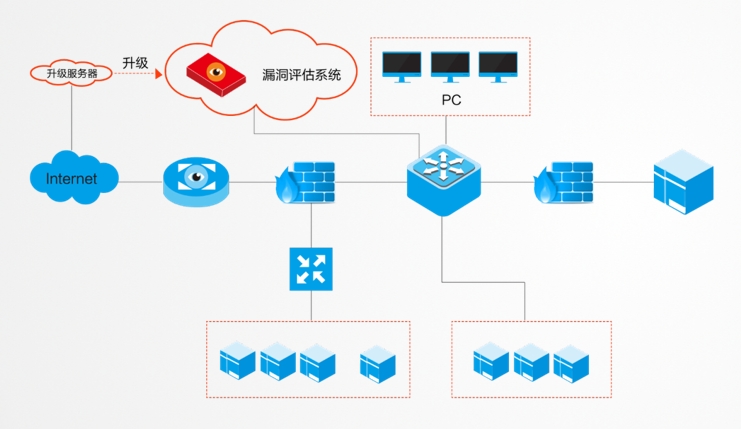

单机部署

单机部署

应用场景 漏洞是衡量网络安全最直接的指标

应用场景 漏洞是衡量网络安全最直接的指标

《网络安全法》第二十一条 国家实行网络安全等级保护制度。网络运营者应当按照网络安全等级保护制度的要求,履行下列安全保护义务,保障网络免受干扰、破坏或者未经授权的访问,防止网络数据泄露或者被窃取、篡改。第三十八条, 关键信息基础设施的运营者应当自行或者委托网络安全服务机构对其网络的安全性和可能存在的风险每年至少进行一次检测评估,并将检测评估情况和改进措施报送相关负责关键信息基础设施安全保护工作的部门。 《信息系统安全等级保护要求》标准文件明确要求, 应定期进行网络系统漏洞扫描,对发现的网络系统安全漏洞进行及时的修补。

产品推荐

首页

首页