悟安云网络安全等级保护服务

立即咨询

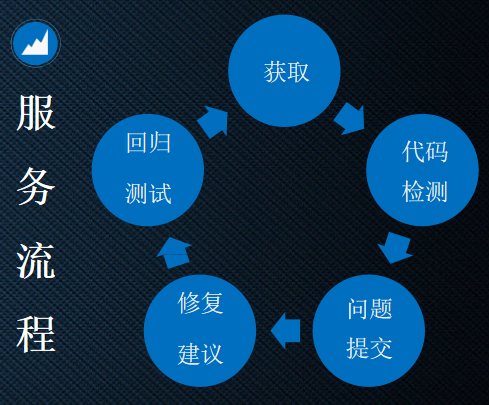

等保流程

等保流程

等保定级

等保定级

确定定级对象及范围-系统定级报告-专家评审意见 系统运营单位按照GB/T 22240-2020《信息安全技术网络安全等级保护定级指南》进行申报。信息系统的安全保护等级由两个定级要素决定:业务信息安全等级、系统服务安全等级,最终定级由等级较高者决定。

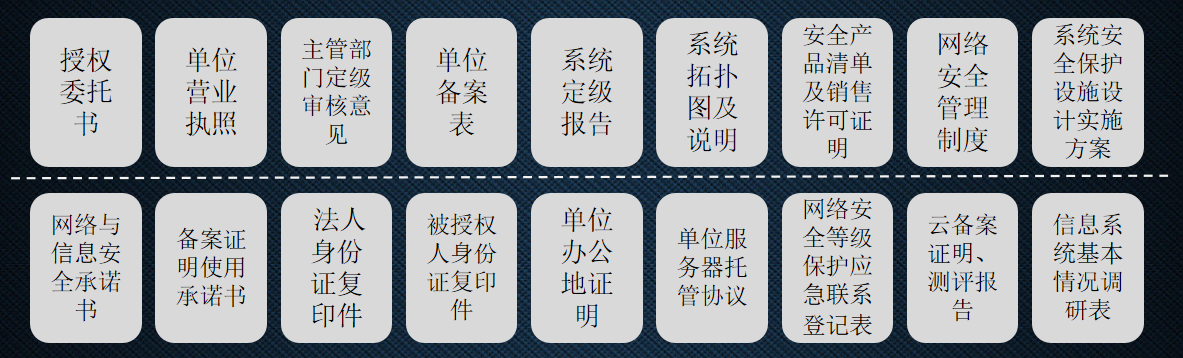

等保备案

等保备案

材料准备-提交网安审核 系统运营单位按照GB/T 25058-2019《信息安全技术网络安全等级保护实施指南》进行定级备案申报。十六个备案材料,交由网安进行审核,通过之后颁发《系统备案证明》。

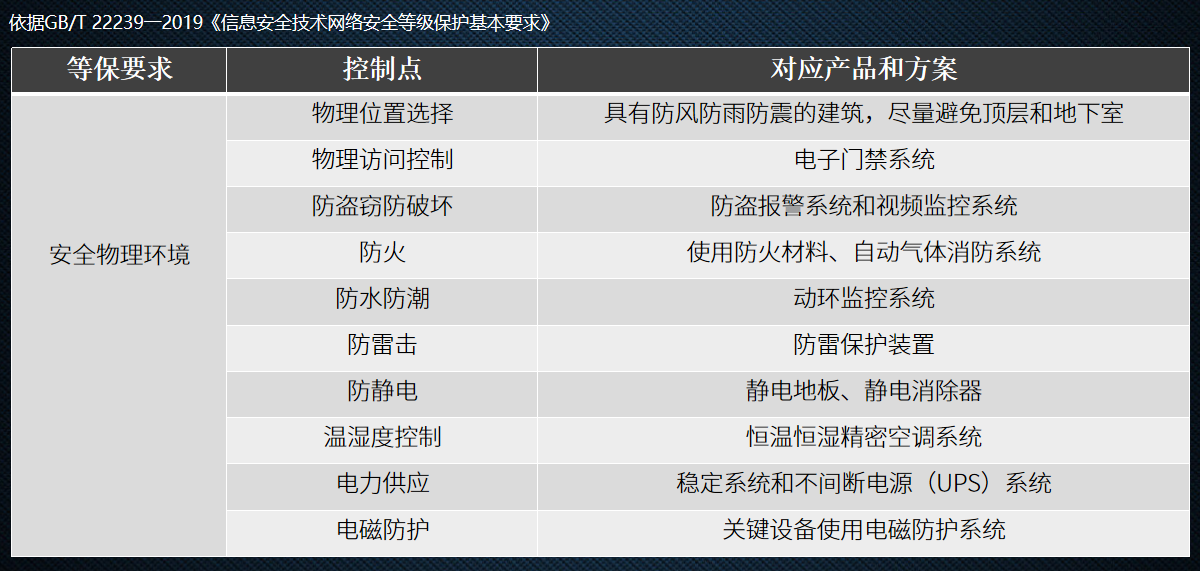

建设整改-安全物理环境

建设整改-安全物理环境

建设整改-一个中心三重防护设计标准

建设整改-一个中心三重防护设计标准

依据《GB/T 22239一2019《信息安全技术网络安全等级保护基本要求》

网络安全架构图

网络安全架构图

建设整改-安全管理规划

建设整改-安全管理规划

依据GB/T 22239一2019《信息安全技术网络安全等级保护基本要求》

等保测评实施流程

等保测评实施流程

依据GB/T 28449一2018《信息安全技术网络安全等级保护测评过程指南》

等保测评-评价标准

等保测评-评价标准

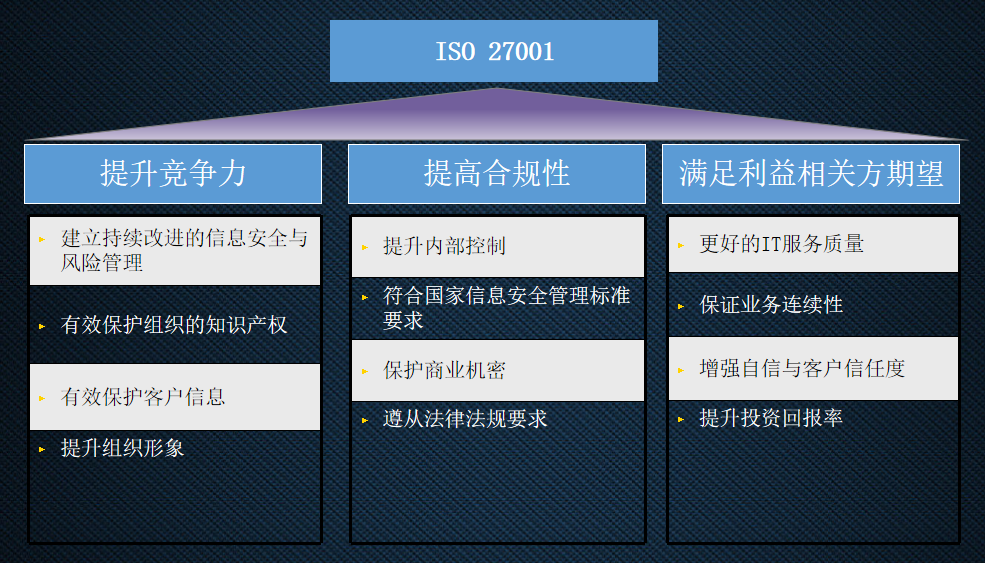

等保价值

等保价值

一站式服务

一站式服务

安全配置核查

安全配置核查

安全产品

安全产品

安全培训

安全培训

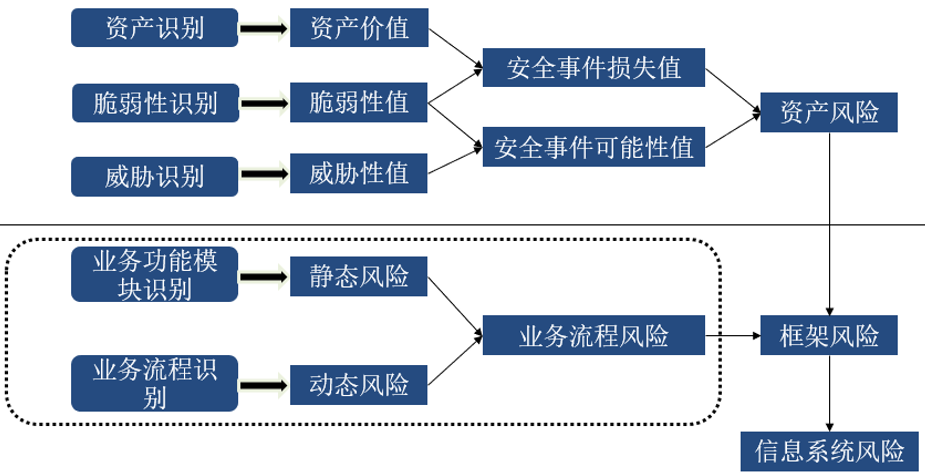

安全咨询

安全咨询

公司介绍

公司介绍

资质介绍

资质介绍

服务介绍

服务介绍

产品推荐

纳客预售提货系统专注打造微信礼品卡自助提货管理系统与卡券核销系统推荐的数字化解决方案。支持全流程线上预售、卡券发放及自助提货,通过微信生态无缝对接实现用户便捷核销,提升客户体验。系统具备智能库存管理、多渠道核销、数据可视化分析等核心功能,助力企业优化预售流程,降低运营成本

深维智信会话智能AI-SaaS平台助力各行业销售/客服团队让赢单更快、更轻松,Megaview基于从线索获取到商机管理的全量数据追踪及智能分析,降低销售管理成本,从一线市场到高层决策快速响应,赢单能力大幅提升。

金智维K-GP政务巡检平台基于政务服务网办事项,严格按照国务院政务评估五大核心指标体系,对政务门户平台、移动设备中所有服务事项对其进行智能识别及采集,并对数据信息进行一致性和合规性质检,为海量网办服务事项提供自动化、全面化、常态化、规范化的日常巡检,最终形成政务巡检分析报告。

CRMEB多商户版,帮助企业搭建类似京东/天猫的综合商城平台,支持自营,可自定义多种店铺类型,适配APP, 公众号、 H5、 小程序、 PC端多端通用。系统对接微信小程序直播功能,可以在后台直接管理主播、直播间、直播商品等。

首页

首页