青藤蜂巢·云原生安全防护平台

青藤-中国自适应安全开创者

青藤-中国自适应安全开创者

市场认可

市场认可

青藤蜂巢-市场认可

青藤蜂巢-市场认可

云原生安全挑战

云原生安全挑战

云原生是以容器、微服务、DevOps、不可变的基础设施等技术为基础建立的一套云技术产品体系。这种颠覆性技术发展的同时,也带来了对安全的诸多挑战。

新技术,新风险

新技术,新风险

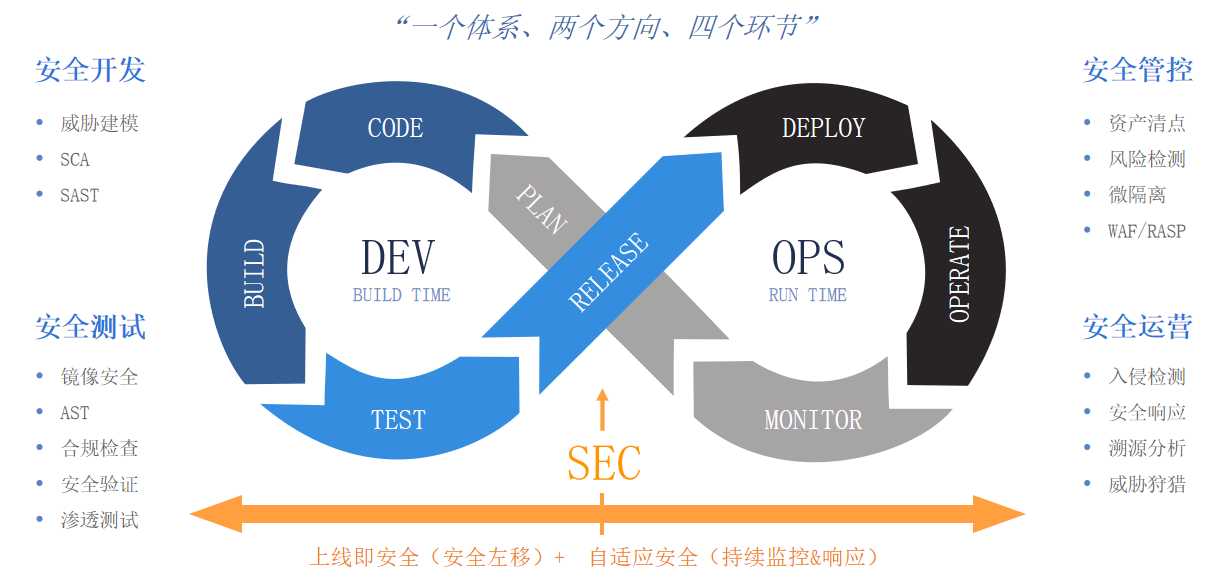

建设理念和思路

建设理念和思路

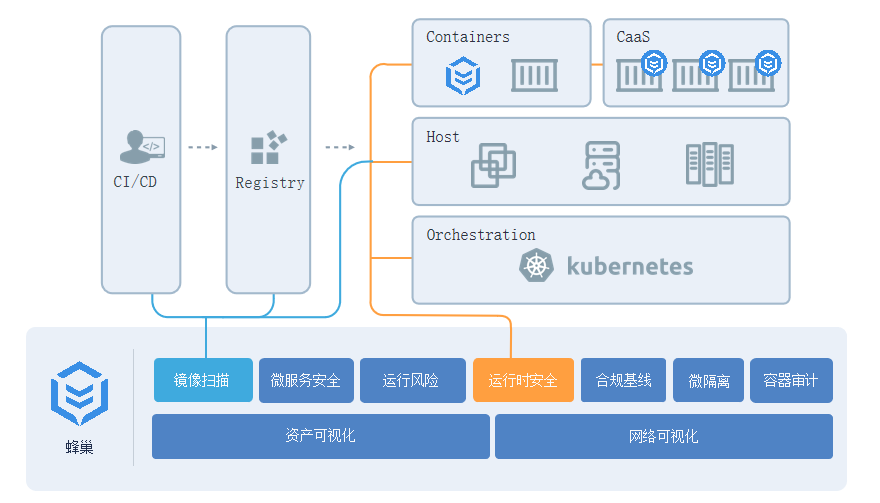

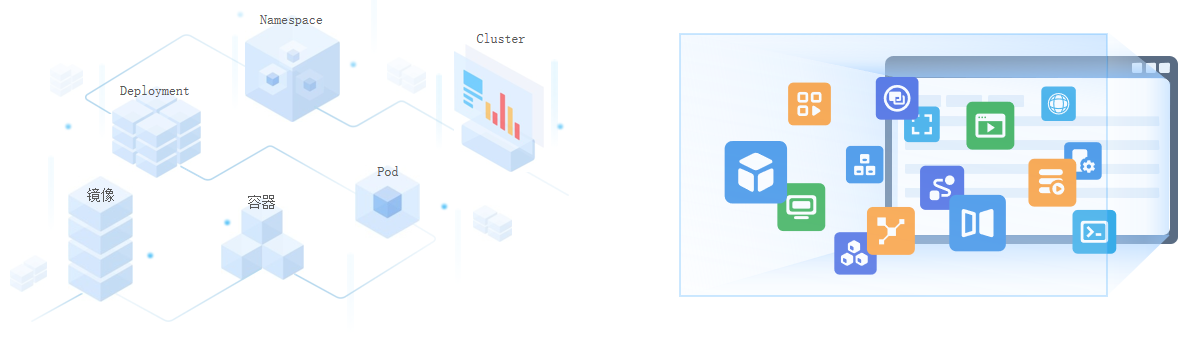

产品功能架构

产品功能架构

蜂巢提供覆盖容器全生命周期的一站式容器安全解决方案,实现了容器安全预测、防御、检测和响应的安全闭环。

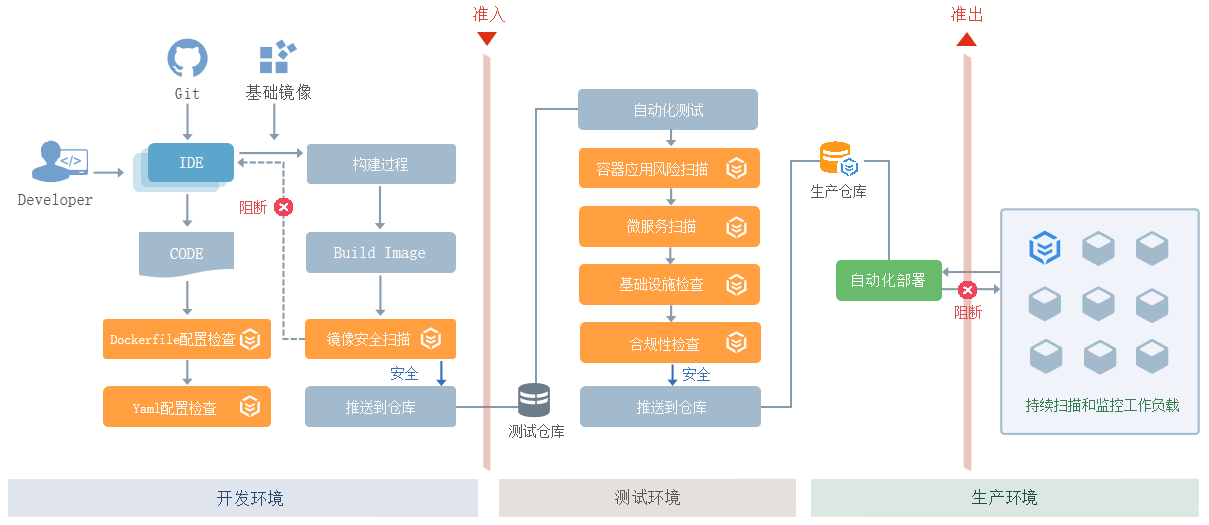

安全左移

安全左移

安全左移的核心是做安全管理,在实际落地的时候通过在软件生产过程中进行安全卡点来实现,同时还要以“准入”和“准出”来进行安全管控。

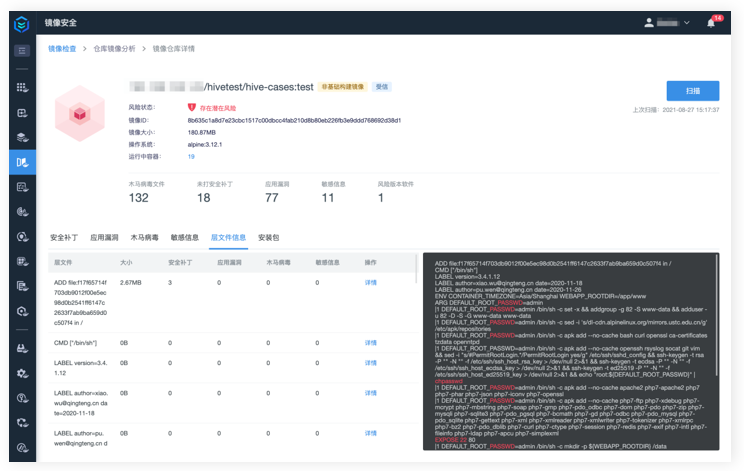

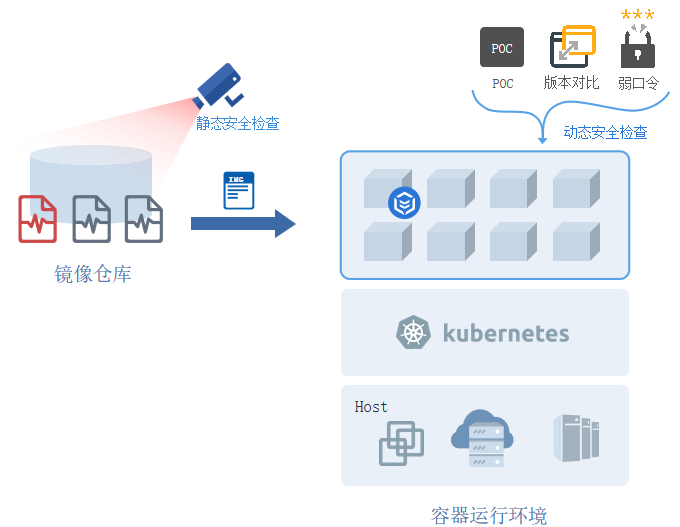

镜像安全检查

镜像安全检查

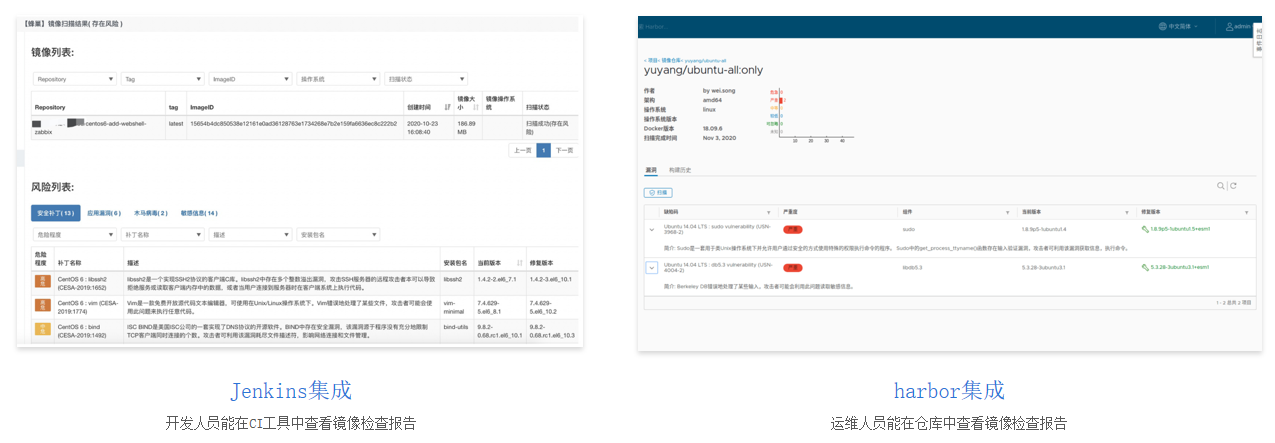

镜像安全能力集成

镜像安全能力集成

蜂巢提供将安全检查的能力以API、插件的形式集成到生产流程中去,打破开发运维和安全的人员之间的信息差。

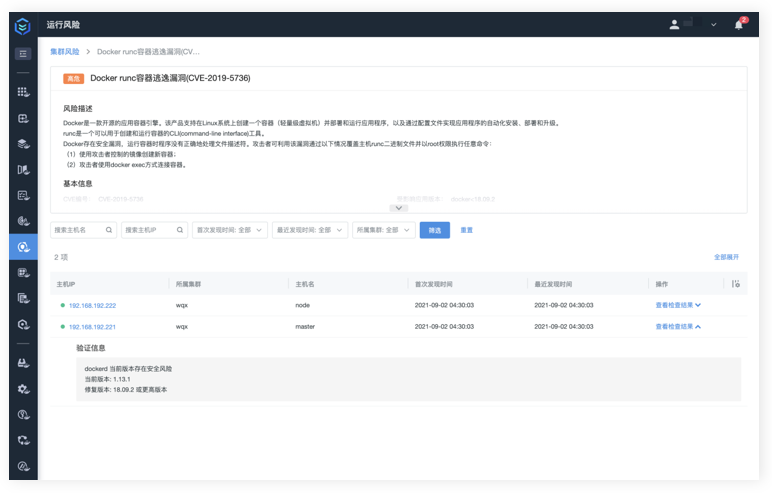

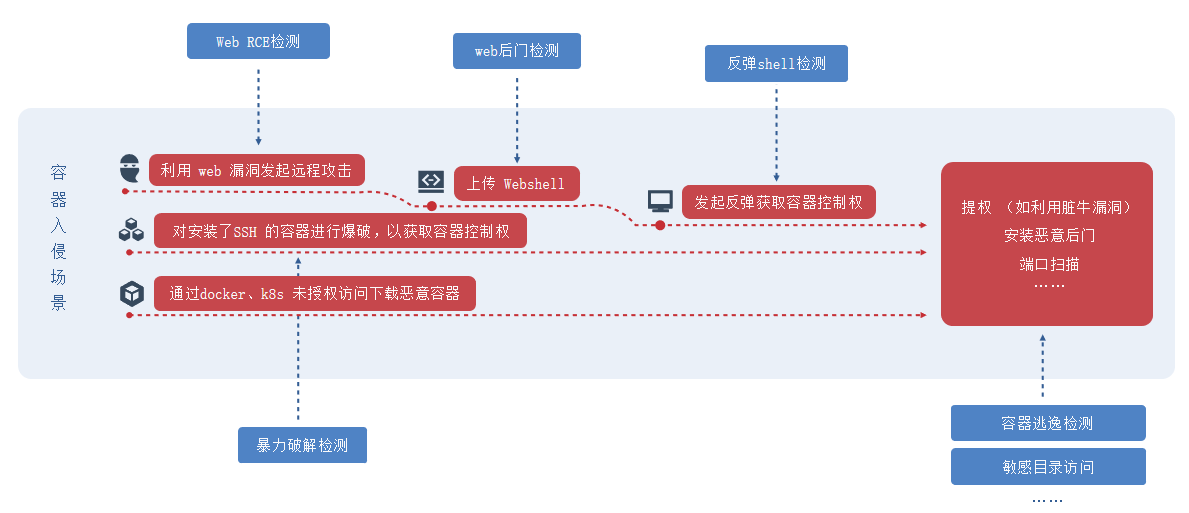

容器运行风险

容器运行风险

通过对运行的容器进行检查,发现镜像中运行的应用漏洞、应用弱口令等问题。

基础设施安全

基础设施安全

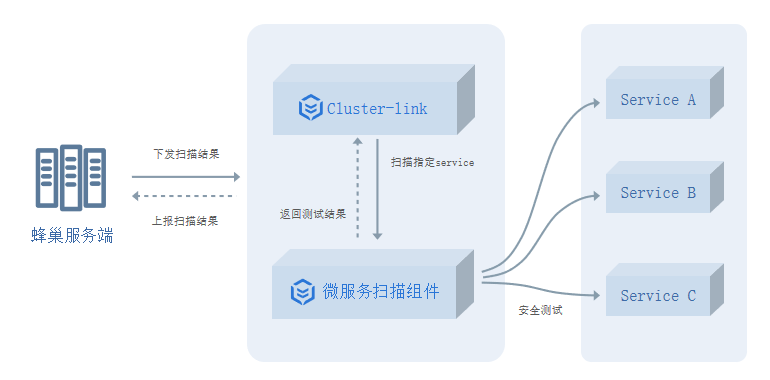

微服务安全

微服务安全

单体应用拆分成多个微服务导致端口数量暴增,攻击面大幅增加,连锁攻破风险较高。因此,我们需要在安全测试阶段,对微服务进行漏洞扫描,发现微服务漏洞、修复漏洞、阻止风险传播。

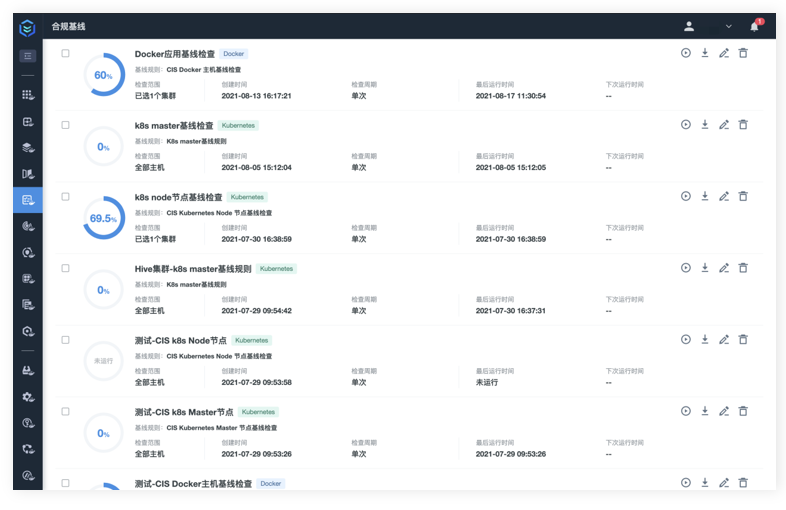

合规基线

合规基线

构建基于CIS Benchmark的最佳安全操作实践检查,帮助企业完善&实施容器合规规范。

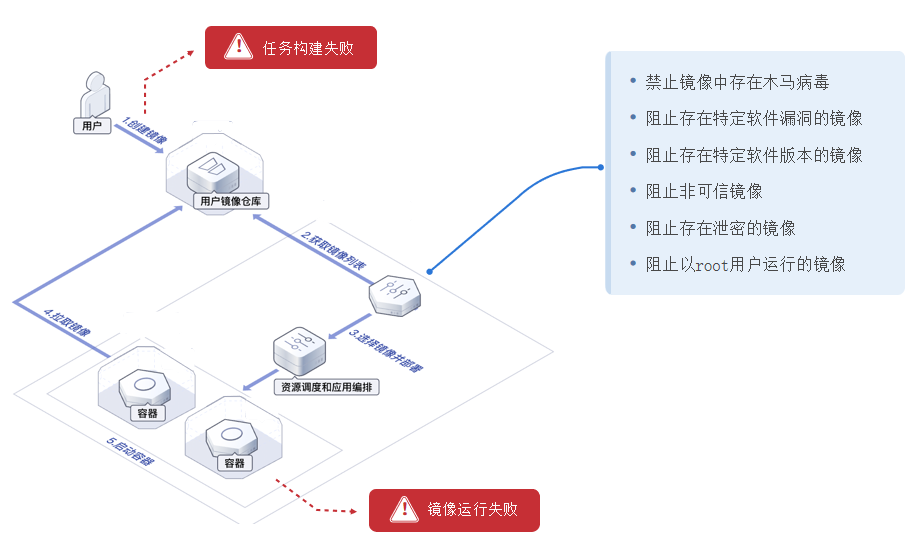

安全卡点-镜像运行控制

安全卡点-镜像运行控制

允许用户自定义规则,阻止不符合安全要求的镜像运行。

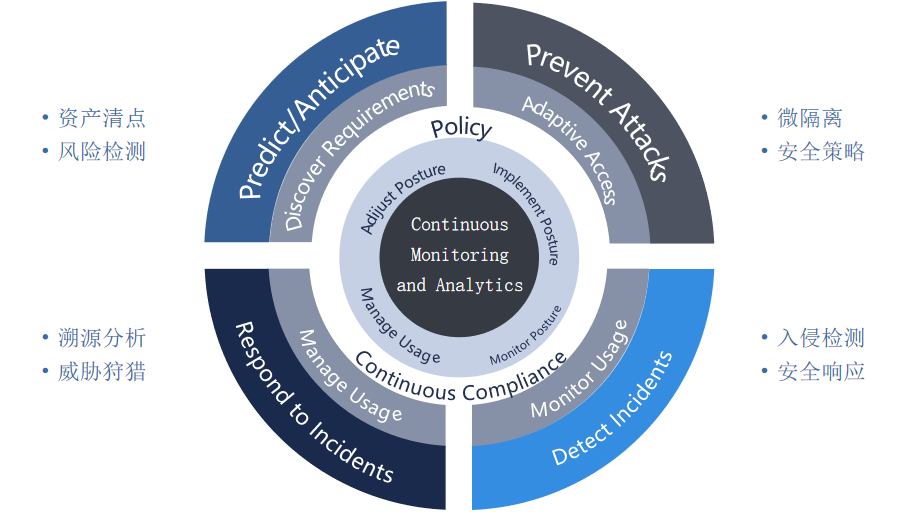

运行时的自适应安全

运行时的自适应安全

以“工作负载”进行持续的监控和分析为核心,来完成运行时的安全闭环

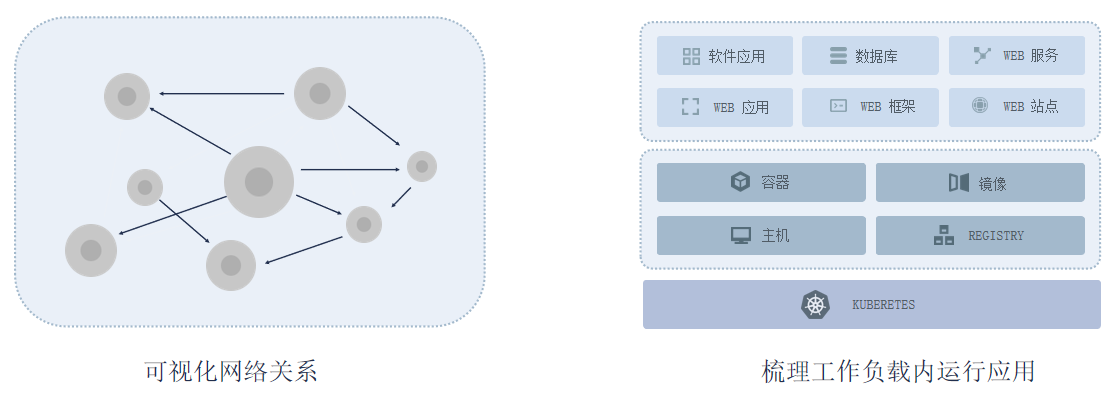

安全可视

安全可视

构建全景资产视图,进行持续监控与响应,实现集群风险可见、可控。 网络可视化:可视化工作负载间的访问关系,进一步了解业务之间的调用关系。 资产可视化:梳理云原生环境工作负载,帮助安全人员了解运行的容器、容器内运行的web应用、数据库应用等。

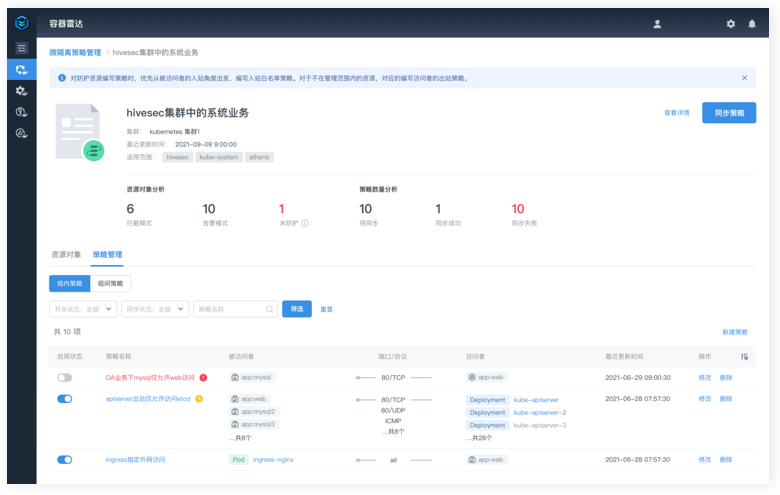

容器微隔离

容器微隔离

蜂巢的微隔离策略,是原生自适应容器多变的环境的。通过对访问关系的梳理和学习,提供自适应的、自迁移的、自维护的网络隔离策略,帮助用户快捷、安全地落地容器微隔离。

资产可视化

资产可视化

资产可视化

资产可视化

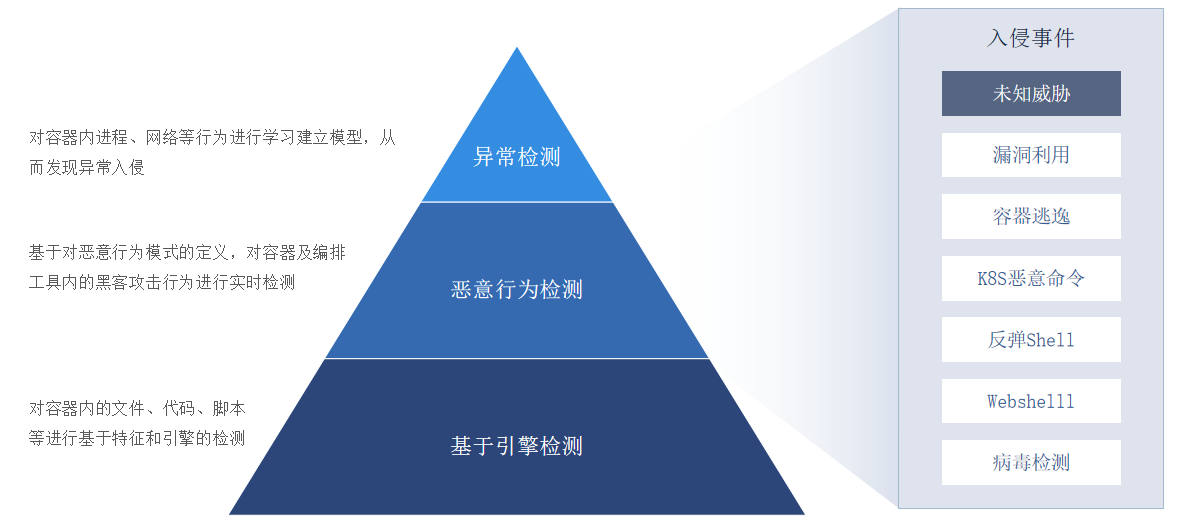

安全感知

安全感知

采用多锚点的分析方法,实时检测容器中的已知威胁、恶意行为、异常事件

恶意行为检测

恶意行为检测

提供多锚点的基于行为的检测能力,能够实时、准确地感知入侵事件,发现失陷容器。

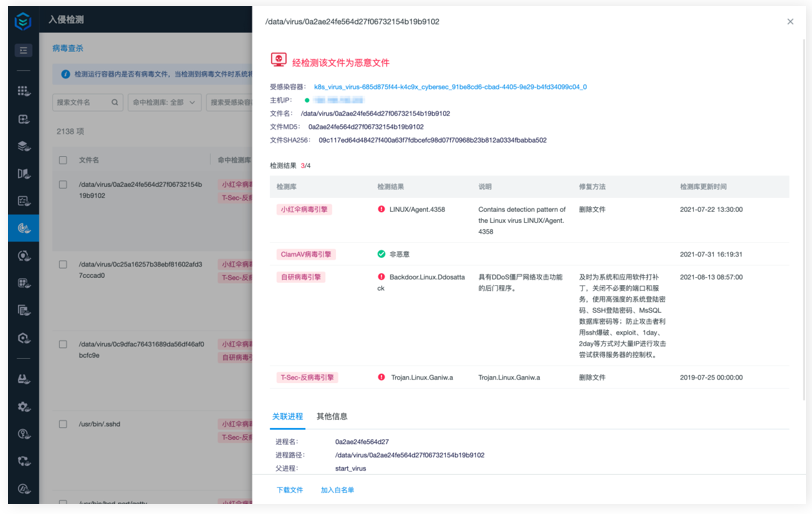

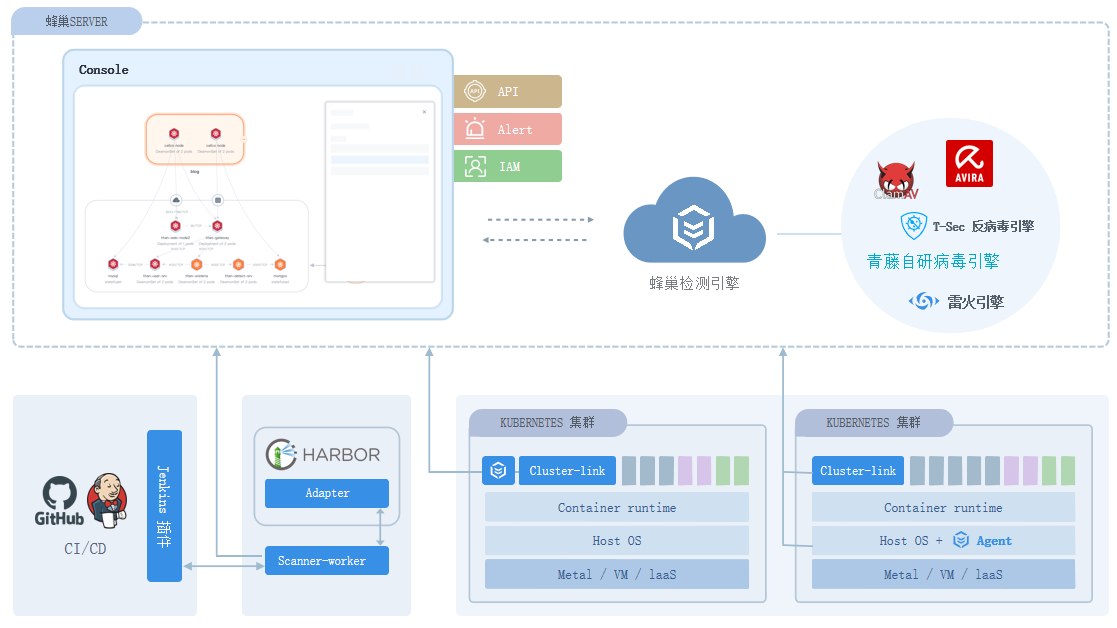

基于引擎检测

基于引擎检测

利用青藤五大检测引擎,实时发现容器中的病毒、挖矿、webshell等已知威胁

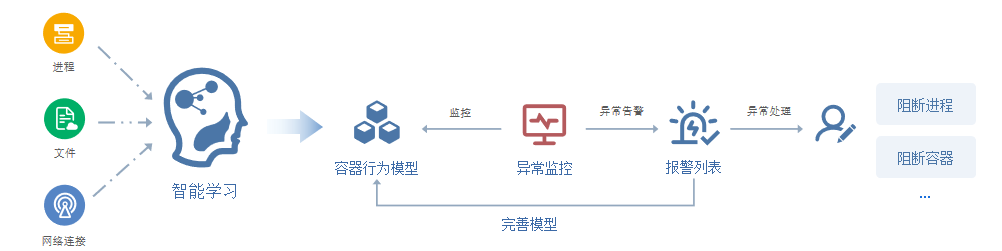

异常检测

异常检测

容器运行时的行为模式相对固定,蜂巢通过对其进程、网络、文件行为进行学习、建立稳定的容器模型,进而针对不符合模型的行为进行监控告警,从而发现未知的入侵威胁。以镜像维度建立模型,原生适应容器环境:以同一个命名空间下的镜像为维度,建立模型,这样模型不会随着容器漂移而消亡,依然能继承和应用同一镜像的模型。提供多种异常处理方式:针对发现的异常行为,提供标记、处理、加入模型三种方式,可及时阻断异常或纠正误报、完善模型。

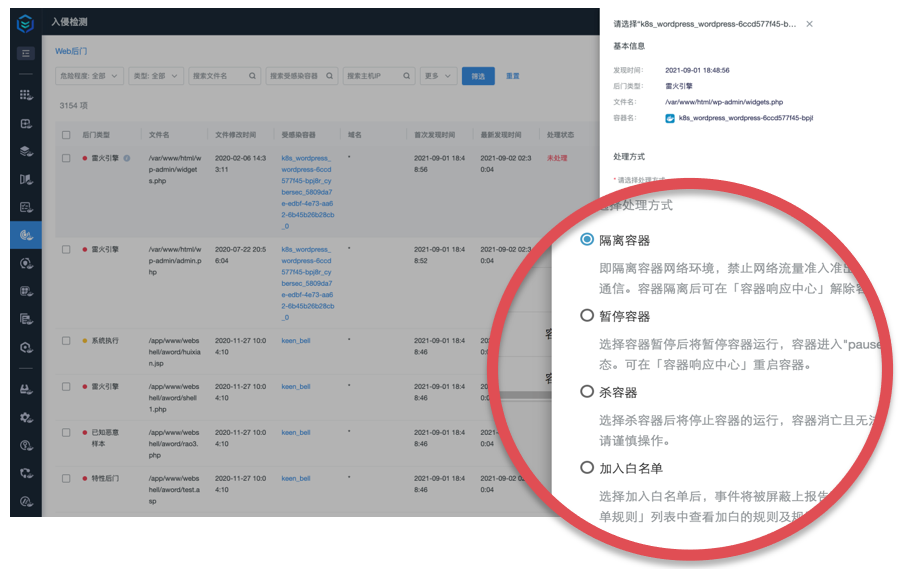

安全响应

安全响应

检测到异常入侵事件之后,对于失陷容器,提供快速进行安全响应,把损失降到最低。

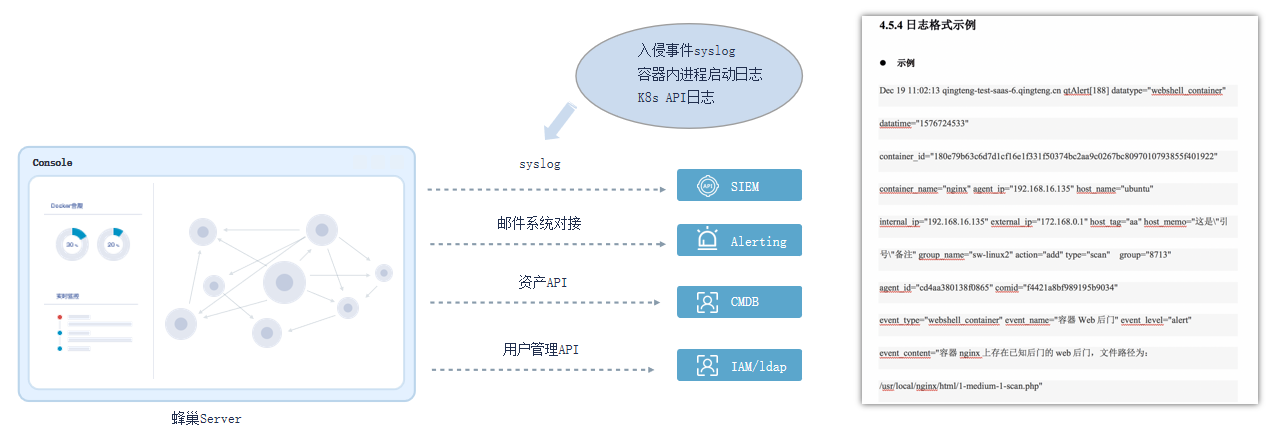

安全融合

安全融合

容器安全与其他安全产品的融合联动,建设全方位一体化融合的安全体系,增强云原生安全防护能力。

产品部署方案

产品部署方案

Agent 运行机制

Agent 运行机制

蜂巢Agent,是一个轻量级Agent,经过 6,000,000+ 台服务器的稳定运行实践,可靠性达99.98%。

产品集成对接

产品集成对接

蜂巢良好集成到云原生的容器运行时、编排、PaaS平台、镜像仓库、CI等各类环境中。

蜂巢云原生安全平台6大优势

蜂巢云原生安全平台6大优势

青藤蜂巢-客户案例

青藤蜂巢-客户案例

产品推荐

首页

首页