长亭科技谛听(D-Sensor)伪装欺骗系统

欺骗伪装技术

欺骗伪装技术

内网失守,造成的损失已经有目共睹。如何从被动防守到主动对抗?以"骗"防"黑”,也许是应对"坏事情"的最佳思路。Ponemon Institute针对全球419家公司的研究《2017 Cost of Data Breach Study》表示,近半数的数据泄露事件是由黑客攻击造成的,2017年每条包含敏感和机密信息的丟失或被盗的平均成本达到141美元。随着暴露在外网的可攻击点逐步增加,内网被渗透的途径和方式也变得多种多样,安全防护不应再止步于"堵”、"杀"、"防”。

欺骗伪装(Deception )技术的本质是针对性地伪装网络、应用、终端和数据, 欺骗攻击者,尤其当攻击者使用各种特征识别工具时,使工具失效、扰乱攻击者的视线,将其引入死胡同从而实现延缓攻击,为企业应急响应争取宝贵的时间。1994年,米特尼克向圣迭戈超级计算机中心进行入侵与攻击,并戏弄了在此工作的日裔美籍计算机安全专家下村努,盗走了他计算机中的文件,还使用会话劫持技术盗走他网站的流量。后来下村努使用蜜罐技术设立了 "蜜罐"让米特尼克中计引诱他上钩,用"电子隐形化”技术进行跟踪,致使1995年米特尼克被逮捕,成为世界上第一个因网络犯罪而入狱的人。

谛听(D-Sensor)内网威胁感知系统

谛听(D-Sensor)内网威胁感知系统

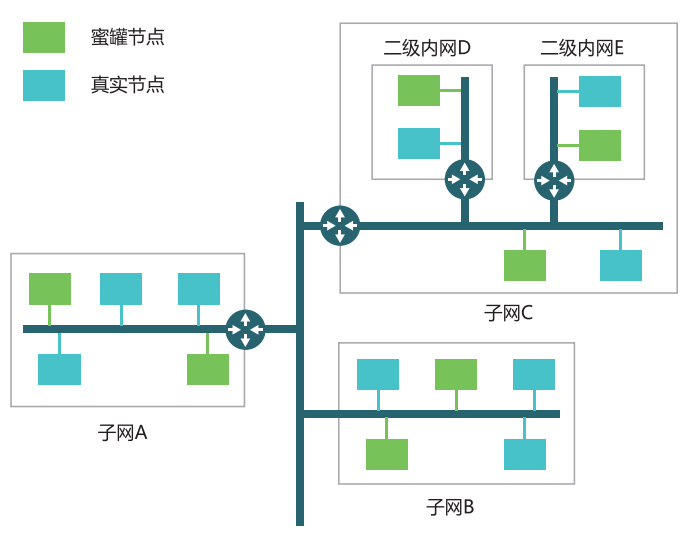

谛听(D-Sensor)内网威胁感知系统,基于欺骗伪装(Deception )技术,全面提升内网发现、记录、溯源攻击行为的威胁感知能力,通过在用户内部网络中部署与真实资产相似的"诱惑陷阱"一能算法联结多个高交互蜜罐节点组成蜜网,诱骗非法渗透内网的攻击者进入由蜜网组成的虚拟环境并进行告警,为企业安全负责人争取应急响应时间。同时,谛听(D-Sensor)可实现记录并重现攻击行为,进一步分析、明确攻击目的,系统性呈现内网脆弱点,为后续修复提供参考依据。此外,谛听(D-Sensor)通过分析蜜罐节点记录的日志信息,还原攻击工具与方法,回溯追踪攻击者IP和MAC地址,准确定位攻击发生区域。

全攻击链路欺骗,赋予企业主动对抗的能力

全攻击链路欺骗,赋予企业主动对抗的能力

产品特色

产品特色

智能伪装

智能伪装

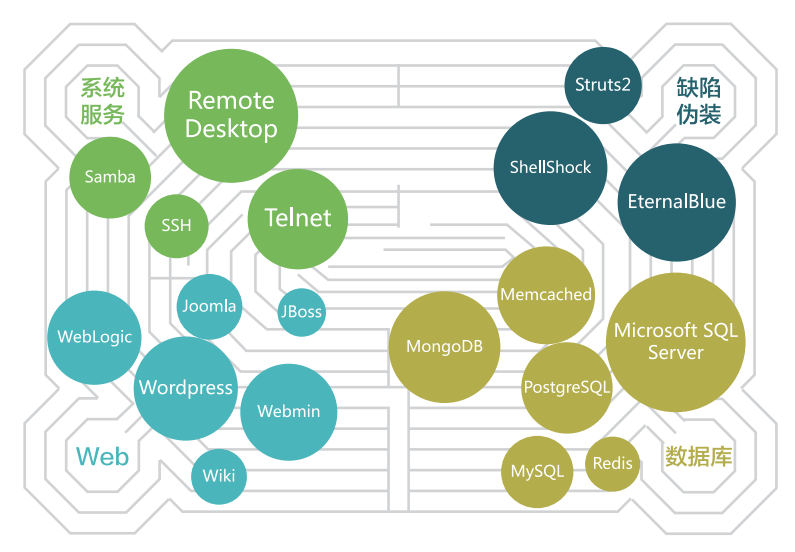

谛听(D-Sensor)在用户真实操作系统环境中,配置高度模仿系统服务、数据库、Web、系统缺陷等资产信息的蜜网,并提供自定义蜜罐,用户可以添加与真实资产相似的信息,利用蜜罐模板,直接在界面上定制内容,如管理员用户密码、Banner. 企业LOGO等,深度融入用户网络环境中,使蜜网更具迷惑性。

根据用户实际网络和业务系统情况,谛听(D-Sensor)支持部署业务定制化蜜 罐与自定义蜜网,利用多层次、丰富的伪装矩阵,实现操作系统远程管理服务、数据库软件系统、网络应用系统等几十种伪装,如同依据企业自身安全特性为攻击者织了 一张精致的网,提升对攻击者的迷惑性。此外,谛听(D-Sensor)还可以伪装Struts2、ShellShock, EternaBlue等系统缺陷,引诱攻击者攻击蜜罐节点,远离企业核心资产。

监控

监控

谛听(D-Sensor)可以对内网进行实时监控,支持对SSH、Telnet等服务进行侦听、监控;支持任意端口范围的网络连接监控,第一时间发现内网威胁。

|

谛听(D-Sensor)支持防御的攻击类型 |

|

|

勒索软件(Ransomware) |

支持 |

|

鱼叉式网络钓鱼(Spear Phishing) |

支持 |

|

侦查(Reconnaissance) |

支持 |

|

高级持续攻击(APT) |

支持 |

|

凭据盗窃(Credential Theft) |

支持 |

|

Oday漏洞入侵 |

支持 |

告警

告警

谛听(D-Sensor)通过邮件和syslog两种方式同步日志信息,用户可以第一时 间获取重要情报。谛听(D-Sensor)提供威胁事件、工作状态两大类实时告警信息,用户可自由配置告警策略,既不错过重要事件告警,又可避免重复打扰,此外, 还会自动生成威胁情报月报,帮助用户总结内网安全状态,为企业网络环境的优化提出建议。

溯源

溯源

谛听(D-Sensor )支持记录监控节点的文件变动事件,把系统感知到的有威胁的变动文件上传至管理中心,留作证据保存,用户可随时从系统下载查看变动的文件。当检测到某个探针的一个端口遭受入侵时,谛听(D-Sensor)会全面记录该入侵行为从建立连接到断开连接的整个过程,以时间线的方式展示入侵细节,包括攻击 者的用户名和密码、详细的遗留文件、具体的入侵时间等,并标记每个事件的危险等级,清晰地展示攻击全过程。用户可通过时间线一键下载本次入侵的所有遗留文件和结构化数据的日志,根据 需求提取日志内容,还能通过peap下载入侵行为发生时的完整数据包,以获取更详细的信息.此外,谛听(D-Sensor)会记录攻击者入侵时的所有Shell操作,以视频形式回 放从而不遗漏任何一处细节。

异常行为探测

异常行为探测

|

异常行为与事件 |

|

|

登陆情况 |

支持 |

|

可疑请求 |

支持 |

|

TCP同步 |

支持 |

|

异常系统命令执行 |

支持 |

|

未授权访问 |

支持 |

|

其他非TCP连接事件 |

支持 |

分析策略灵活

分析策略灵活

|

数据统计分析功能列表 |

|

|

全局事件统计 |

支持显示不同时间段的威胁事件数量,可视化展示事件类型比例 |

|

全局安全状态 |

支持按时间(24小时、一周、一个月)分类 |

|

威胁攻击数量 |

支持 |

|

事件类型比例 |

支持 |

|

威胁IP排行 |

支持 |

|

节点事件排行 |

支持 |

|

疑似入侵节点 |

支持 |

|

自定义维度查询 |

支持根据节点范围、事件类型、时间范围等维度进行精准查询统计 |

轻量部署

轻量部署

谛听(D-Sensor)支持硬件和软件两种部署模式,可根据企业实际网络环境灵活配置。

超大规模集群部署模式

超大规模集群部署模式

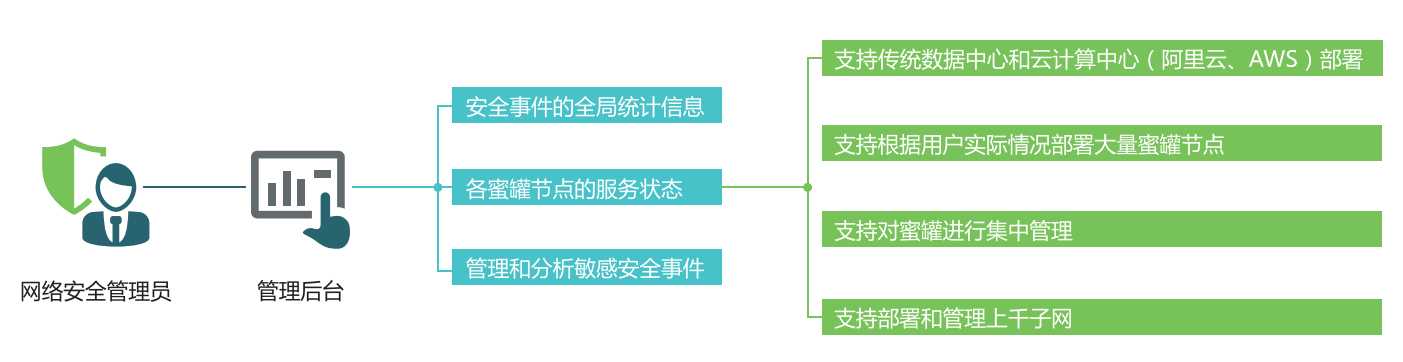

谛听(D-Sensor)部署同时支持传统数据中心和云端部署,根据用户实际情况定制蜜罐节点数量与布局结构,可对上干子网中的蜜罐进行集中管理。

产品意义

产品意义

信息时代的背景下,尽管用户采用了分层安全策略和各类安全防护产品,但攻击事件仍然频繁发生。黑客的技术门槛越来越低,智能攻击的趋势在增强,网络安全防护技术的更新换代也势在必行。网络安全工作重点正从过去的以"防御”为核心逐步转向构建全面"威胁感知"主动对抗能力。

谛听(D-Sensor )帮助您更快速发现内网安全事件,通过协同分析和应急反馈,有效帮助用户快速实施针对性防御措施,打造更高级别的内网安全标准,保护您 的企业信息资产远离威胁!

产品推荐

首页

首页