六方云 工业防火墙

工业控制环境面对信息化有哪些痛点?

工业控制环境面对信息化有哪些痛点?

难以防护非可信指令修改工控系统

难以防护非可信指令修改工控系统

通用防火墙无法适应工业控制环境

通用防火墙无法适应工业控制环境

随着工业化与信息化的深度融合,来自于信息网络的安全威胁正逐步对工业控制系统造成极大的安全威胁,通用防火墙在面对工业控制系统的安全防护时显得力不从心,因此急需要一种能应用于工业控制环境的防火墙对工业控制系统进行安全防护。

产品亮点

产品亮点

产品功能

产品功能

动态包过滤机制阻止不可信设备访问

动态包过滤机制阻止不可信设备访问

通过动态包过滤机制,限制访问的IP、MAC、端品、协议等,阻止不可信设备访问工业控制系统。工业场景中的工业控制设备,基本属于不设防状态,工业设备对主机不需要进行验证即可以连接。即使不可信的主机安装了组态软件,也可以对PLC、控制器进行控制。

防护工业入侵特征精确软修补工业漏洞

防护工业入侵特征精确软修补工业漏洞

融合通用入侵与工业入侵特征于一体的入侵特征库,软修补工业漏洞。

深度控制协议内容保证安全生产

深度控制协议内容保证安全生产

精细控制通讯内容,深度控制功能码、寄存器、地址范围、值等内容,保证安全生产。

适应多种网络拓扑的部署模式

适应多种网络拓扑的部署模式

网络地址转换解决装置IP冲突问题

网络地址转换解决装置IP冲突问题

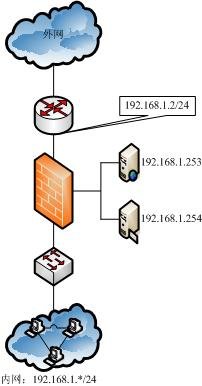

NAT过程对终端来说是透明的。对外网服务器而言,它认为内网用户主机的IP地址就是192.168.3.*,并不知道有192.168.1.1这个地址。因此,NAT避免了工业控制网内主机直接暴露在外部网络中。NAT适合多套装置的IP相同,但修改IP的难度较大,但又需要将多个同IP的装置连接在一起统一监控,使用NAT功能,将不同的装置转换成不同的地址,解决IP地址冲突的问题。

VPN保证用户的业务数据机密安全可用

VPN保证用户的业务数据机密安全可用

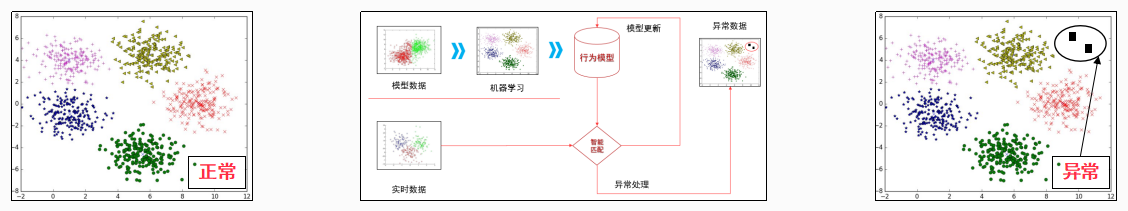

AI行为分析检测工业控制环境未知威胁

AI行为分析检测工业控制环境未知威胁

通过AI算法将工业控制环境中的正常业务网络数据抽象成高维行为模型,实时网络数据对比行为模型,发现未知的网络威胁。

滴水不漏的工控网络安全状态展现

滴水不漏的工控网络安全状态展现

适合工业控制环境立体防护

适合工业控制环境立体防护

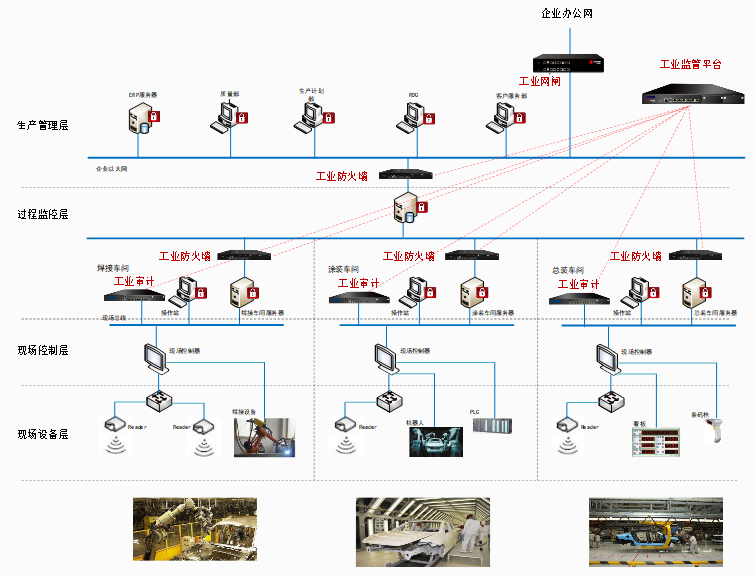

信息安全技术 网络安全等级保护基本要求 附录G.1

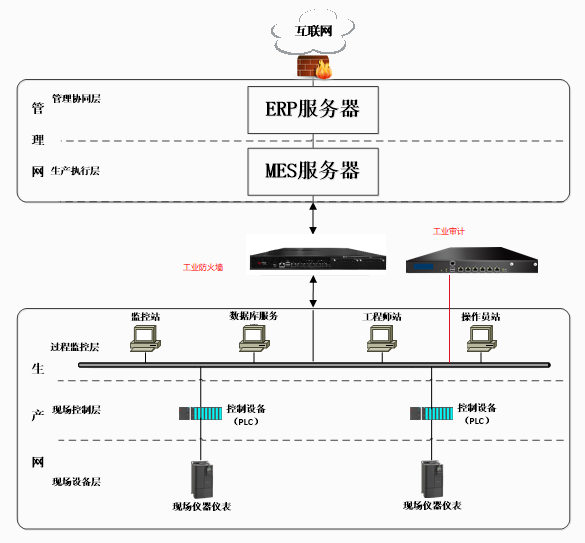

参考:IEC 62264-1的层次结构模型划分。 企业资源层:主要包括ERP系统功能单元,用于为企业决策层员工提供决策运行手段; 生产管理层:主要包括MES系统功能单元,用于对生产过程进行管理,如制造数据管理、生产调度管理等; 过程监控层:主要包括监控服务器与HMI系统功能单元,用于对生产过程数据进行采集与监控,并利用HMI系统实现人机交互; 现场控制层:主要包括各类控制器单元,如PLC、DCS控制单元等,用于对各执行设备进行控制; 现场设备层:主要包括各类过程传感设备与执行设备单元,用于对生产过程进行感知与操作。

三重网络防护,保证正常安全生产

三重网络防护,保证正常安全生产

升级扩容便捷,满足当前,着眼未来

升级扩容便捷,满足当前,着眼未来

应用场景

应用场景

某车企智能制造工控安全应用

某车企智能制造工控安全应用

部署方案 工业防火墙部署在各子车间与核心交换机之间,域间隔离的重点在于多域间业务逻辑隔离,保证合法的数据在信任的主机之间进行交换,确保工控网络的某个域的设备受到恶意攻击后,其他域的网络数据能够正常运行。 工业防火墙部署在OPC服务器与生产管理层之间,防护生产管理层和互联网的恶意攻击,保证生产管理层的可信任主机访问OPC服务器的合法数据,确保生产管理层和互联网的设备受到恶意攻击后,工控网络不会受到影响,保证工控网络正常运行。 客户价值 通过工业防火墙系统的部署,建立了区域隔离、边界防护的防护体系。对各子系统之间的数据交互进行访问控制、业务操作控制、攻击行为过滤等安全防护,保证了工控系统网络的正常运转,对安全生产提供了保障。

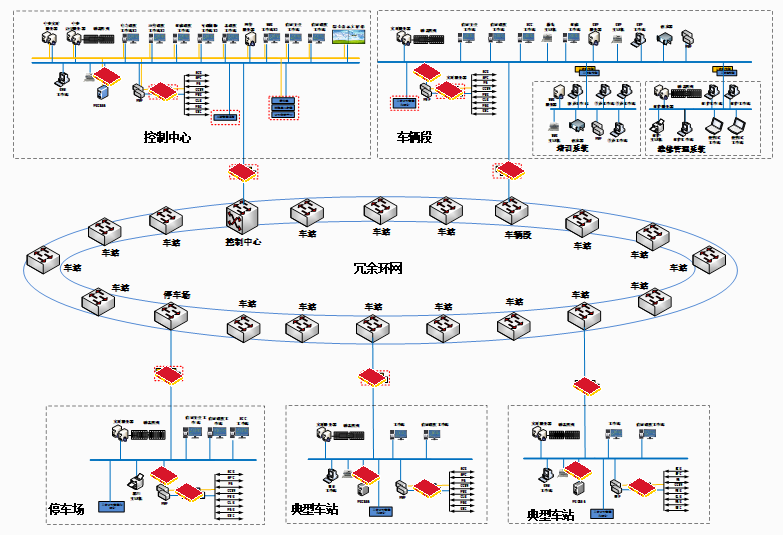

轨交行业工控安全案例

轨交行业工控安全案例

部署方案 ISCS和OCC主干网之间部署工业防火墙系统,对ISCS各子系统域间隔离,保证合法的数据在信任的主机之间进行交换,确保某个ISCS的设备受到恶意攻击后,其他ISCS和OCC的网络数据能够正常运行。 FEP和ISCS间部署工业防火墙系统,将ISCS与互联的子系统进行安全隔离,确保FEP的设备受到恶意攻击后,ISCS的工控网络不会受到影响,保证ISCS系统正常运行。 FEP和ISCS间部署工业防火墙系统,将ISCS与互联的子系统进行安全隔离,确保FEP的设备受到恶意攻击后,ISCS的工控网络不会受到影响,保证ISCS系统正常运行。 客户价值 通过工业防火墙系统的部署,建立了区域隔离、边界防护的防护体系。为ISCS的正常运行提供了网络安全保障。

火电行业工控安全案例

火电行业工控安全案例

烟草行业工控安全案例

烟草行业工控安全案例

产品推荐

首页

首页