关于DDoS的攻击方式,您了解多少?

来源: 云巴巴 2020-04-21 17:25:38 俗话说——知己知彼,方能百战百胜。所以,在遇到一个困难或这敌人的时候,切莫惊慌,静下心去研究“敌方战术”才是硬道理。在遭遇DDoS攻击的时候也是如此,了解其攻击方式,是必不可少的环节。如果说当真正遭遇攻击的时候有的人真的淡定不下来,那么,看看下面内容,防患于未然吧。

第一、SYN Flood攻击

当前我国网络上最为我们常见的DDoS攻击是SYN Flood攻击,它利用了TCP协议可以实现上的一个重要缺陷。 通过向伪造源地址端口的网络服务发送大量攻击消息,可能会占用目标服务器中的半开放连接队列,从而阻止其他合法用户访问。

第二、UDP Flood攻击

UDP Flood属于流量攻击,且日益猖獗。但是它的原理很简单——利用企业大量UDP小包进行冲击DNS服务器或Radius认证系统服务器、流媒体网络视频应用服务器是较为常见的情况。因为UDP协议是一种无连接服务,UDP Flood攻击启动后,攻击者发送大量小UDP包伪造源IP地址。

第三、ICMP Flood攻击

ICMP Flood攻击行为属于自己流量型的攻击方式,带来风险较大的负载——利用大的流量给服务器,影响企业服务器的正常生活服务。 因为目前许多防火墙直接过滤ICMP消息。因此,降低ICMP洪水的发生频率。

第四、Connection Flood攻击

Connection Flood是典型的利用小流量进行冲击大带宽以及网络信息服务的攻击行为方式,这种技术攻击的原理是利用自己真实的IP地址向服务器可以发起大量的连接。建立连接很长一段时间之后,不释放,占用服务器资源,从而导致在服务器(等待状态)的剩余连接过多,降低效率,甚至资源耗尽,无法响应的其他客户端发起连接。

第五、HTTP Get攻击

这种网络攻击主要是通过针对企业存在ASP、JSP、PHP、CGI等脚本语言程序,特征是和服务器可以建立一个正常的TCP连接,并不断的向脚本程序提交信息查询、列表等大量时间耗费数据库管理资源的调用。 这种攻击的特点是能够绕过普通的防火墙保护,可以通过代理进行攻击,缺点是攻击静态页面的站点不暴露攻击者的lP地址。

六、UDP DNS查询Flood攻击

UDP DNS Query Flood攻击可以采用的方法是向被攻击的服务器进行发送需要大量的域名解析请求,通常通过请求解析的域名是随机生成或者是企业网络作为世界上没有根本问题不存在的域名。DNS服务器来处理大负荷,每秒DNS请求,超过一定量会引起DNS服务器来解析域名超时。

以上就是DDoS的五种攻击方式,希望能帮到你——未雨绸缪。

更多产品了解

更多产品了解

欢迎扫码加入云巴巴企业数字化交流服务群

产品交流、问题咨询、专业测评

都在这里!

为你推荐

DDoS烟雾筛查让许多企业频繁的中招

近期涉及企业针对其公司的DDoS攻击与其他IT安全风险事件同时发生内容备受瞩目,很多读者对此也很有兴趣。现在给我们大家罗列关于我国针对其公司的DDoS攻击与其他IT安全问题事件同时发生最新消息。 卡巴斯基实验室联合B2B International进行的一2020-04-24 17:01:41

阅文、虎牙等知名企业搞定DDoS全靠腾讯安全

众所周知DDoS攻击是互联网里非常让人头疼的攻击,给互联网企业客户带来极大的用户体验的影响,同时也给企业带来巨大的损失。频繁发生于游戏、互联网上、政务民生和金融企业,影响持续时间长,且难以防备。阅文集团、虎牙信息科技都曾遭受到DDoS的攻击,一起来看一下腾2022-11-23 09:59:15

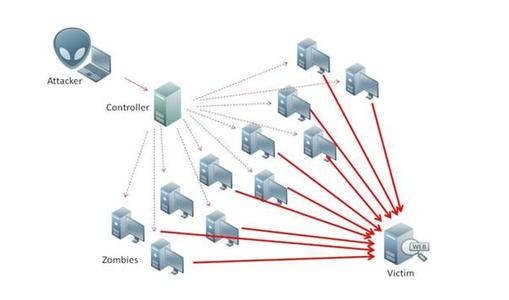

如何应对DDoS的攻击,系统优化可以吗

要应对DDOS攻击,必须了解它,DDOS又称分布式拒绝服务,通过控制分散在网络中的多台机器进行攻击,形成大量的攻击源,同时像受伤的主机一样发起攻击,使受伤的主机带宽、CPU、缓冲区等资源迅速枯竭,使机器必须花费大量时间处理这些数据,DDoS使受伤的主机无法2022-11-22 09:49:01

有哪些技术可以防御有效DDoS攻击呢

DDoS限制连接数 目前市场上的安全产品,包括防火墙,主要采用有限服务器主机连接手段防御DDOS攻击,如关冲剑一般,入侵防御,DDOS防御等产品,看似笨拙简单,其实是战术的基础。 使用安全产品保护到主机限制连接的数量,即,每秒的访问的数目,以确保保护在2022-11-22 09:49:32

防火墙和云端清洗真的能缓解DDoS攻击吗

DDoS攻击大家一定都不陌生了吧,那么如何缓解DDoS攻击呢,是我们现在需要考虑的问题。 对DDoS有了解的小伙伴都知道防火墙和云清洁服务能有所缓解,但真的是这样吗?我们来一起看下吧。 防火墙和云端清洗真的能缓解DDoS攻击吗 防火墙和入侵检测/防御2022-11-22 09:49:12

对于DDoS攻击的那些认识的哪些误区

谈到DDOS攻击,你会想到什么,有没有UDP洪水攻击呢,其实很多人都对DDoS攻击有误解,现在么就让我们仔细来了解一下吧。 DDOS攻击都是洪水攻击 洪水攻击行为确实可以占据了DDOS攻击方式方法中相当大的比例,UDP洪水攻击,SYN Flood攻击,2022-11-22 09:49:22

评论列表