思福迪SAFETY零信任安全访问系统

立即咨询

零信任的需求与历史

零信任的需求与历史

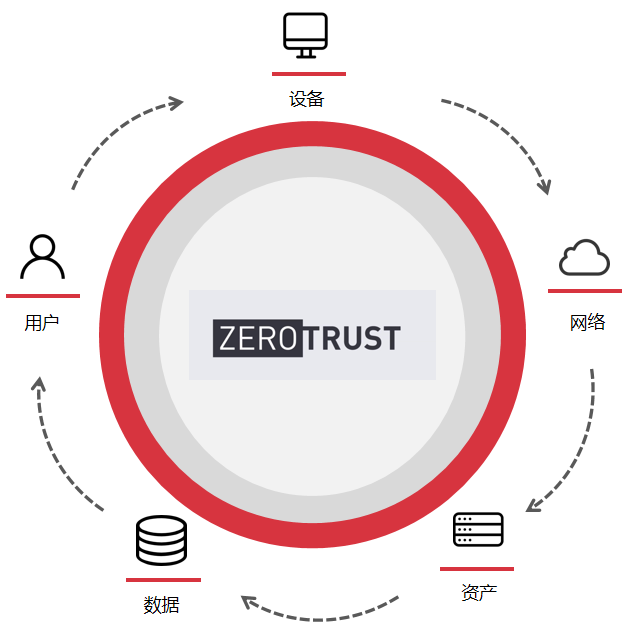

零信任的理念

零信任的理念

零信任的思路

零信任的思路

零信任的技术

零信任的技术

合规需求

合规需求

产品理念

产品理念

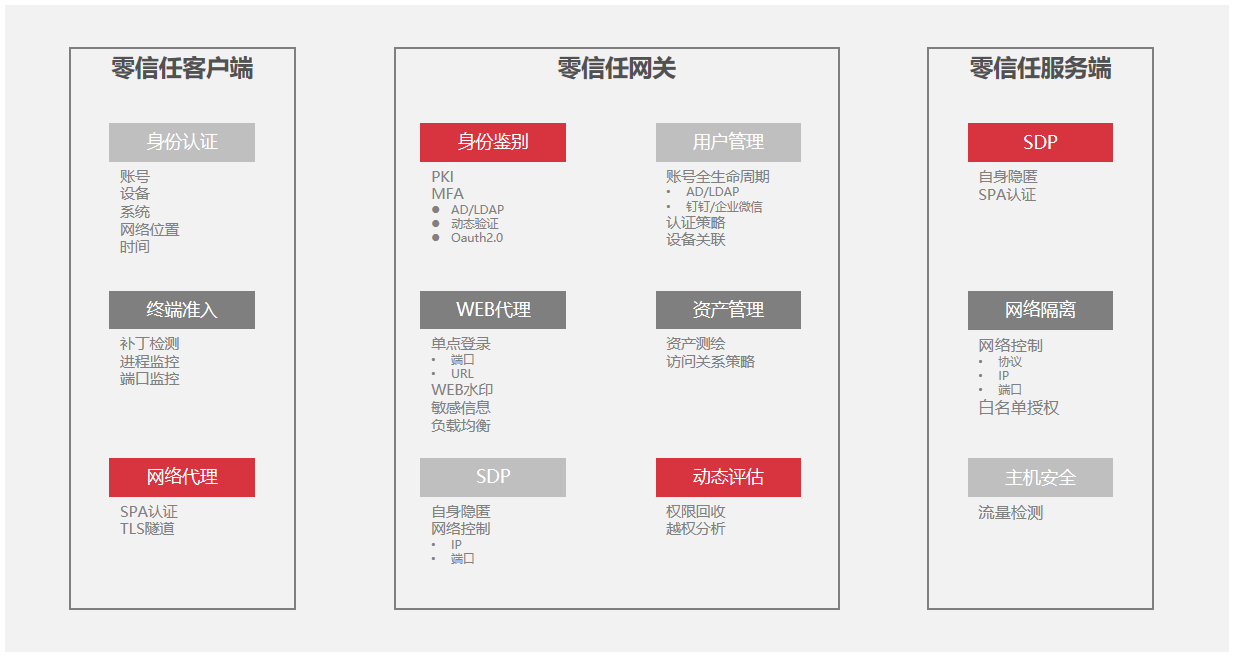

产品架构

产品架构

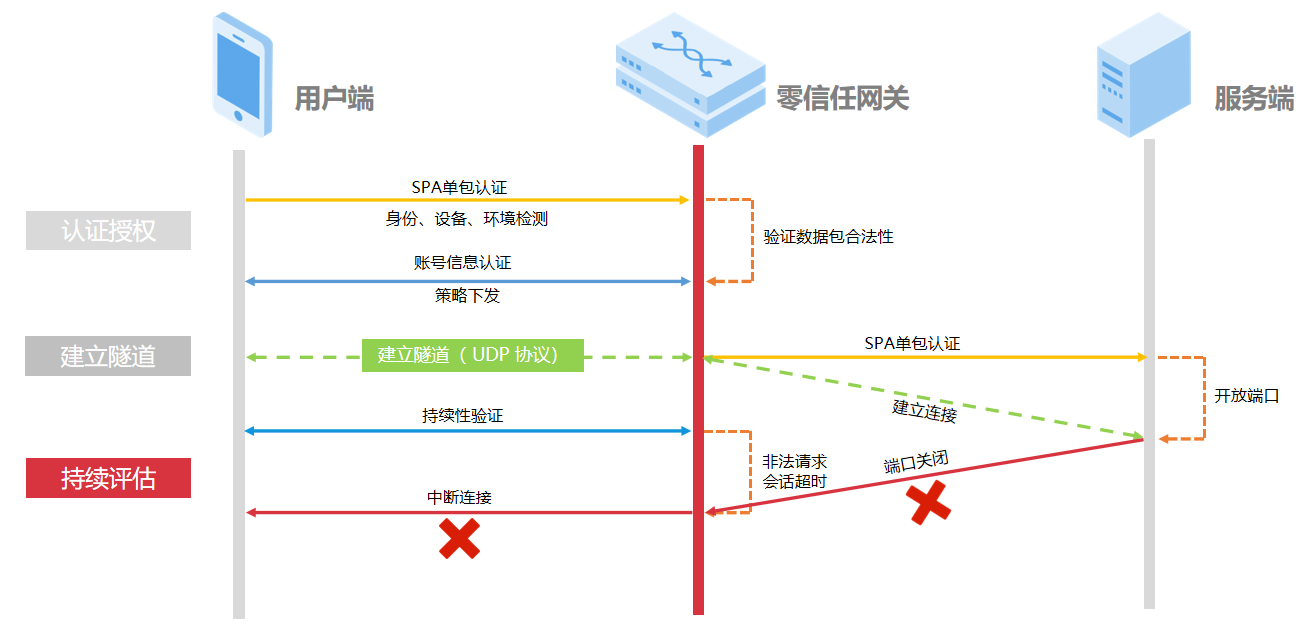

访问流程

访问流程

统一认证管理

统一认证管理

访问授权控制

访问授权控制

终端环境检测

终端环境检测

WEB应用代理

WEB应用代理

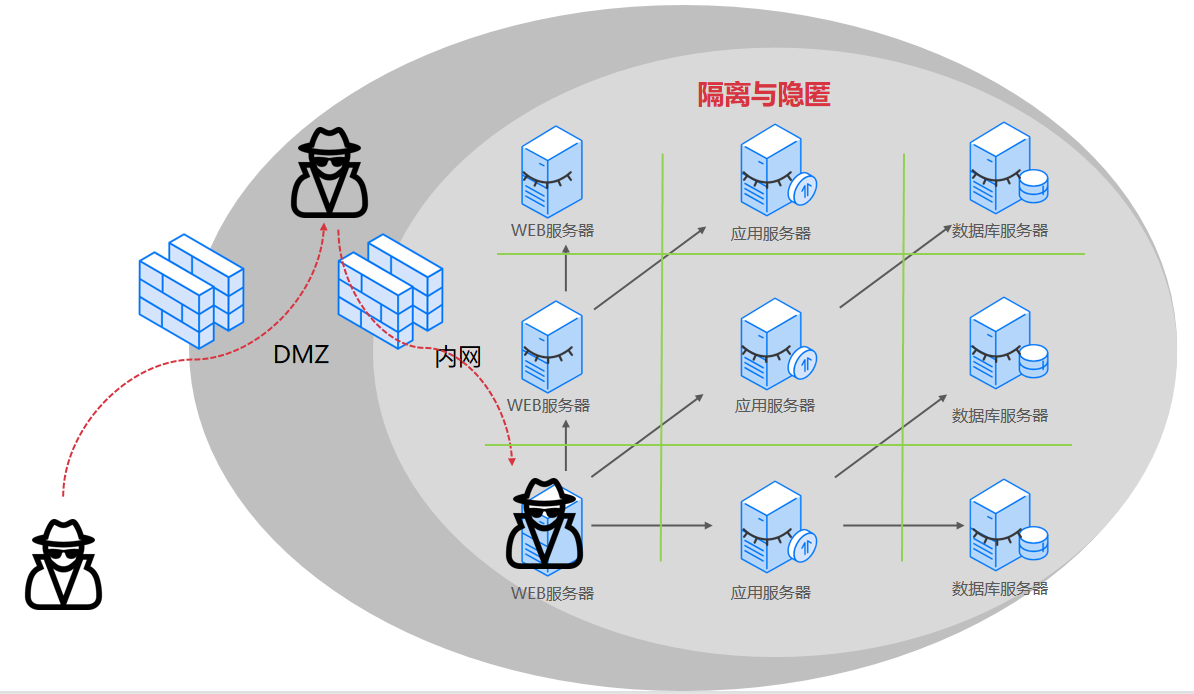

资产安全管控

资产安全管控

远程办公

远程办公

护网行动

护网行动

业务外包

业务外包

应用效果

应用效果

产品推荐

快启获客智慧销售云平台通过标签组合条件,获取海量目标线索, 运用人工触达或者AI语音机器人外呼,单条有效线索成本最低。全网企业数据覆盖,每日数据更新量超过百万条,确保线索资源全、新,保障恒定需求输出。系统直接推送符合画像的客户资源,只需分分钟时间,即可获取数千到数万的优质销售线索。

职芽隶属于百家云集团,致力于为高校与企业搭建一站式数字化招聘及活动暖场解决方案,提升招聘会以及活动的效果。职芽以创新方式为学生提供一站式求职能力提升服务,全面提升学生的就业成功率和就业质量。

目标用户发送“文案+图片+音频+视频”的一种新型短信业务,提供更多媒介给短信客户使用,其展现形式更丰富,内容更饱满-以cPaaS为基础,涵盖短信、语音、物联网等通信资源及UMP、AMS、AI机器人等通信软件平台。

首页

首页