让攻击者逃不出的“盗梦空间”——诱捕、防御,企业数据安全怎么护?

去年五月爱尔兰卫生服务执行局(HSE)宣布遭受“重大勒索软件攻击”导致其新冠疫苗在线注册网站无法运行,新冠密切接触者检测系统也被迫关闭,攻击勒索2000万美元。

近几年网络攻击事件频发,据日本经济新闻获悉,以泄露盗取的信息来威胁对方、被称为“泄密型病毒”的新型网络攻击的受害企业10个月在全球范围就超过1千家。

企业安全形式不容乐观

企业安全形式不容乐观

同样是去年五月,美国最大的燃油输送管线遭遇严重网络攻击被迫关停,导致美国东海岸45%的汽油、柴油等燃料供应受到影响,全长共8800公里。

根据IBM和波尼蒙研究所的数据泄露成本报告显示,52%的数据泄露是由恶意外部人员造成的。盗取方把企业的机密信息加密,勒索用于恢复原状的赎金。如果企业不接受要求,盗取方就泄露信息。信息泄露会损害社会信用,因此企业急需采取对策。

网络安全的需求,早已不再满足于合规与被动防护,对攻防实战能力提出了更高的标准。当下,网络安全的防护主要是由安全设备(或软件)的方式实现的。

网络安全设备种类多,其安全能力的构建主要是基于已知策略、特征构建的感知能力,根据已知的特征对攻击行为进行识别,这种方法的局限就是对于有特定攻击目的的攻击者来讲仍不足够,0day是其难以防御的主要问题。

此外业务系统的运行与防护策略冲突的情况也经常存在,安全运维人员往往最终采用的方法是关闭防护策略,保障业务稳定运行,类似的情况也是屡见不鲜了。

所以说在实际的攻防对抗中,其实存在多种不对称现象:资源不对称、信息披露不对称、成本支出不对称等等。

1、 资源不对称

攻击方在明,防守方在暗。攻击者的隐秘IP、武器化的攻击工具以及频发的0day漏洞都会企业的数据资产安全造成影响,企业完全暴露的IP、域名、邮件都很容易受到攻击。

2、 信息披露不对称

对于攻击方来说,目标企业、可利用的漏洞,甚至运维人员都可以通过侦查提前可知;而对于企业来说,攻击者是谁、在哪里显然无法提前知晓的,甚至在攻击者的刻意规避下,防护水平一般的防守方也不见得能够发现攻击者。

3、成本支出

黑客往往只需要几个VPN、肉鸡等工具就可以开展攻击活动了,而且此类成本越来越低,而企业则需要建立符合等保二级或三级的防护体系,动辄需要上百万的防护硬件费用。防护要求更高的用户每年还需购买安全检查、加固的安全服务,投资颇大。

未知攻,焉知防?

未知攻,焉知防?

攻击者是谁?从哪里来?什么时间攻击了哪个目标?利用了什么手段?拿走了哪些数据?企业根本无法得知信息,难以形成有针对性的防守,也难以震慑和打击攻击者。

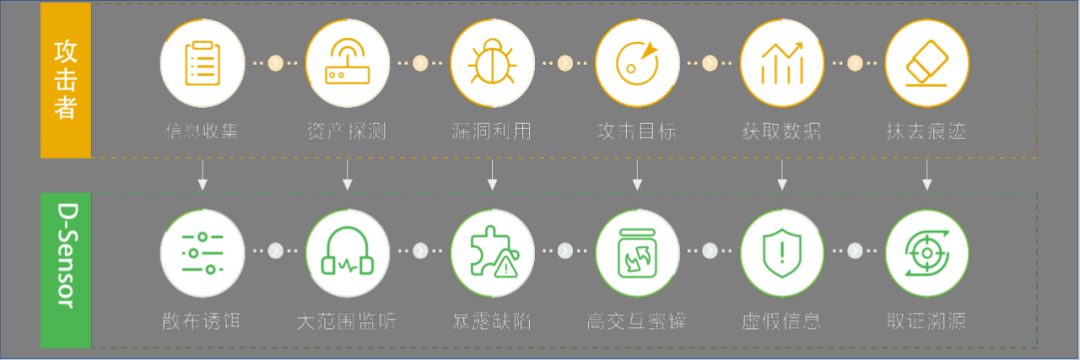

想要打破这种被动的形式,就要掌握主动权,思路上要从原来的纯被动式防御,逐渐转变为主被动相结合的防御体系。欺骗诱捕体系就是主动式防御的核心代表,该技术的产生极大程度上提升了企业在网络攻防战中的主动权。

蜜罐技术就是专门为黑客打造的“盗梦空间”。1988年,电脑安全专家Cliff Stoll提出“蜜罐是一种了解入侵者的有效手段”,并在《The Cuckoo’s Egg》一书中详细描述了其如何利用蜜罐技术诱导入侵者攻击,一路追踪并破获一起国际性电脑间谍活动。

在这之后,蜜罐技术受到越来越多信息安全研究员的关注,成为继被动防御技术后又一种强有力的网络安全技术。

蜜罐本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,能够让企业清晰地了解所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐的价值在于被探测、攻击和损害。通过故意将系统或网络设置出漏洞的手段,引诱黑客攻击,这样就可以知道攻击者是如何攻击,利用何种技术,借此收集证据和信息进行分析,同时隐藏真实的服务器地址。简单来说:蜜罐就是诱捕攻击者的一个陷阱。

长亭谛听(D-Sensor)

长亭谛听(D-Sensor)

从总体上讲,蜜罐技术可为企业提供关于攻击者及其攻击方法的珍贵数据。与传统的被动防御理念不同,蜜罐对于检测和分析攻击拥有独特的优势。但需要注意的是,攻击者也会开发相应的技术来检测和规避蜜罐,蜜罐的功能会显得越来越单一。

企业需要的不再仅仅是单一的蜜罐,而是一个全攻击链路的欺骗、诱捕平台,可以完美应对攻击者的每一步操作。

长亭谛听(D-Sensor)内网威胁感知系统基于网络欺骗技术,为企业提供先人一步的主动防御。完整记录攻击者行为,实现对真实资产的防护、对攻击者的追踪溯源和取证,从而转变攻守方不对称现状,通过诱导攻击者访问伪装服务,提升防御能力。

蜜罐是谛听的一个核心部件,谛听是包含了蜜罐的网络威胁感知平台。

1、 高度伪装

支持50余种蜜罐,覆盖客户使用的常见框架、服务、工控协议、5G核心网元等,仿真和交互程度高;支持自定义蜜罐页面和数据;支持HTTPS方式访问蜜罐。

2、 威胁感知

探针可监听多个IP的UDP和TCP全部端口;内置自研语义分析引擎,可感知多种攻击行为;探针可监听Ping探测和ARP欺骗;可检测docker逃逸。

3、 取证、溯源和反制

溯源账号种类最多,溯源方式最隐蔽;内置多种方式实现对攻击者的反制,获取更多敏感信息;集成第三方威胁情报;时间线还原攻击者的攻击路径,完整记录攻击载荷和遗留文件。

4、 轻量化部署

完美支持上云;蜜罐基于Docker和KVM,使用灵活,占用资源低;探针支持配置多IP,仅占用少量计算和网络资源,即可覆盖大规模网络。

云巴巴一直秉持最严谨的态度,选取品质最高的科技产品。我们与国内外知名科技厂商深度合作,包括腾讯、阿里、华为、眼神科技等等,并获得部分厂商金牌代理权限。面向各行各业B端客户,提供全面的科技服务,助力企业数字化轻松转型。

更多产品了解

更多产品了解

欢迎扫码加入云巴巴企业数字化交流服务群

产品交流、问题咨询、专业测评

都在这里!

热门数字化产品

在数字化浪潮席卷全球的今天,互联网已成为我们生活中不可或缺的一部分。然而,每当提及IP地址,许多人或许会感到困惑:是电脑主机决定了它,还是网络背后的神秘力量在操控?今天,让我们一同探讨这个谜题,并借助IP数据云的力量,揭开IP地址背后的真相。

在网络世界中,IP地址192.168.x.x如同一张熟悉的“名片”,频繁出现在家庭网络环境里。你是否想过,为什么我们电脑中的IP地址通常以192.168开头?这背后又隐藏着怎样的秘密?今天,让我们借助IP数据云的力量,一同揭开192.168的神秘面纱,并深入探讨公网IP与私网IP的区别。

在数字化时代,互联网已成为我们日常生活和工作中不可或缺的一部分。然而,许多人在使用互联网时可能并未深思过一个关键问题:我们是如何通过简洁易记的域名访问网站的呢?这背后其实隐藏着一个复杂而精妙的过程——域名解析。今天,让我们一同揭开域名解析的神秘面纱,并探讨IP数据云在这一过程中所扮演的重要角色。

在互联网时代,流量数据的真实性已成为一个备受关注的问题。近期,浙江慈溪警方成功捣毁了几个专门从事虚假刷人气、转载、评论及点赞的水军工作室,揭露了背后庞大的黑色产业链。据悉,这些工作室通过控制六百多部手机,利用群控软件制造虚假流量,涉案资金高达1000多万元。面对这一现象,我们不禁要问:如何才能有效识别并打击这些“网络水军”?

近年来,电信网络诈骗犯罪屡打不尽,犯罪数量依旧处于高位,严重影响公众的财产安全和互联网生态环境,甚至破坏社会秩序的和谐与稳定,危害性极大。