持安科技远望办公安全平台

立即咨询

持安零信任设计理念

持安零信任设计理念

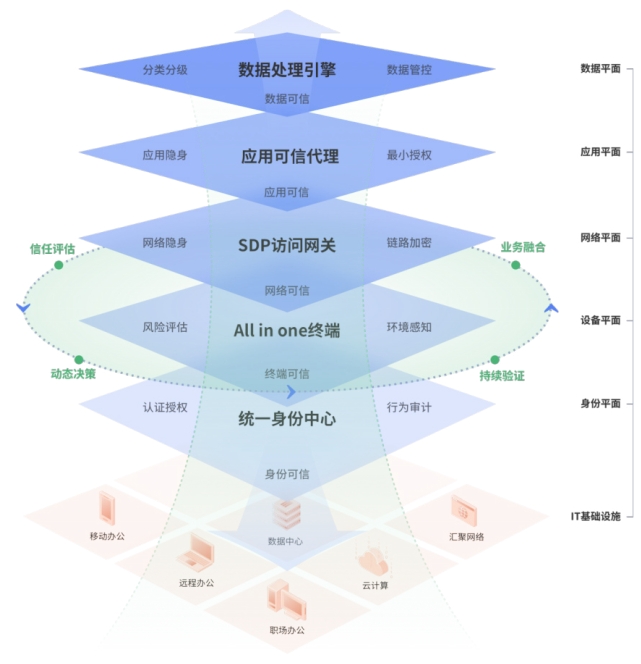

持安远望办公安全平台

持安远望办公安全平台

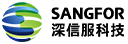

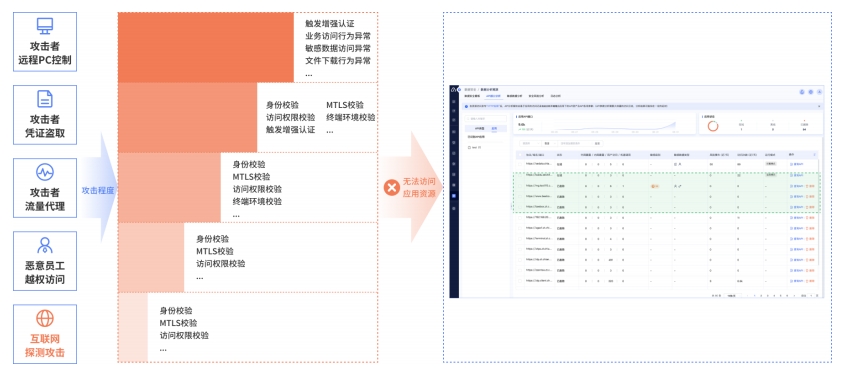

持安零信任架构-安全分层

持安零信任架构-安全分层

持安零信任7大功能支柱

持安零信任7大功能支柱

执行落地: 风险评估 规划 实施 培训 验证 运营服务

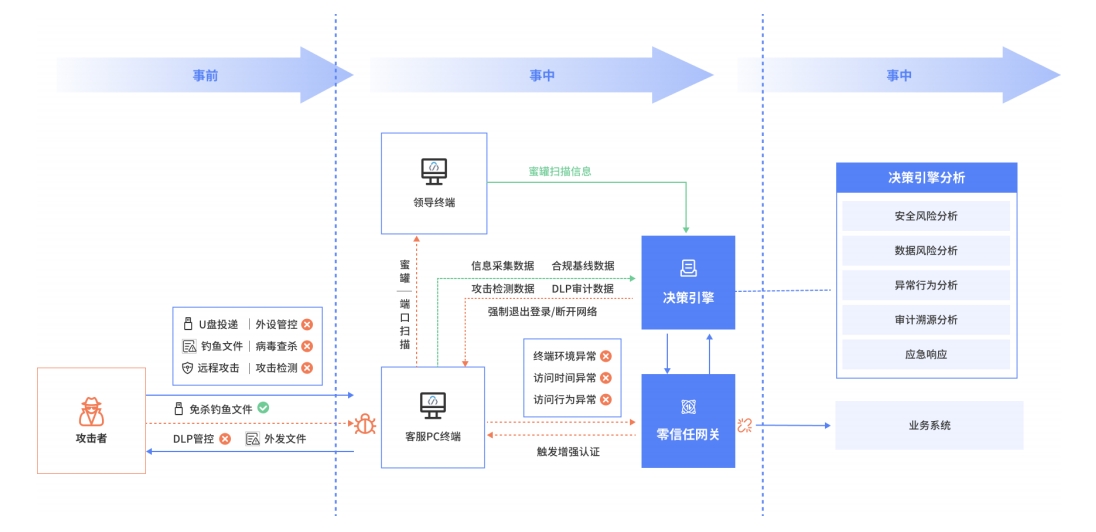

身份安全防护逻辑

身份安全防护逻辑

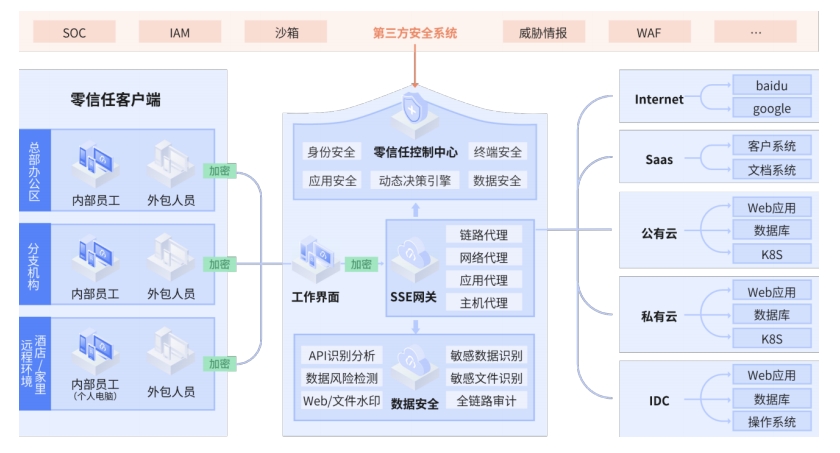

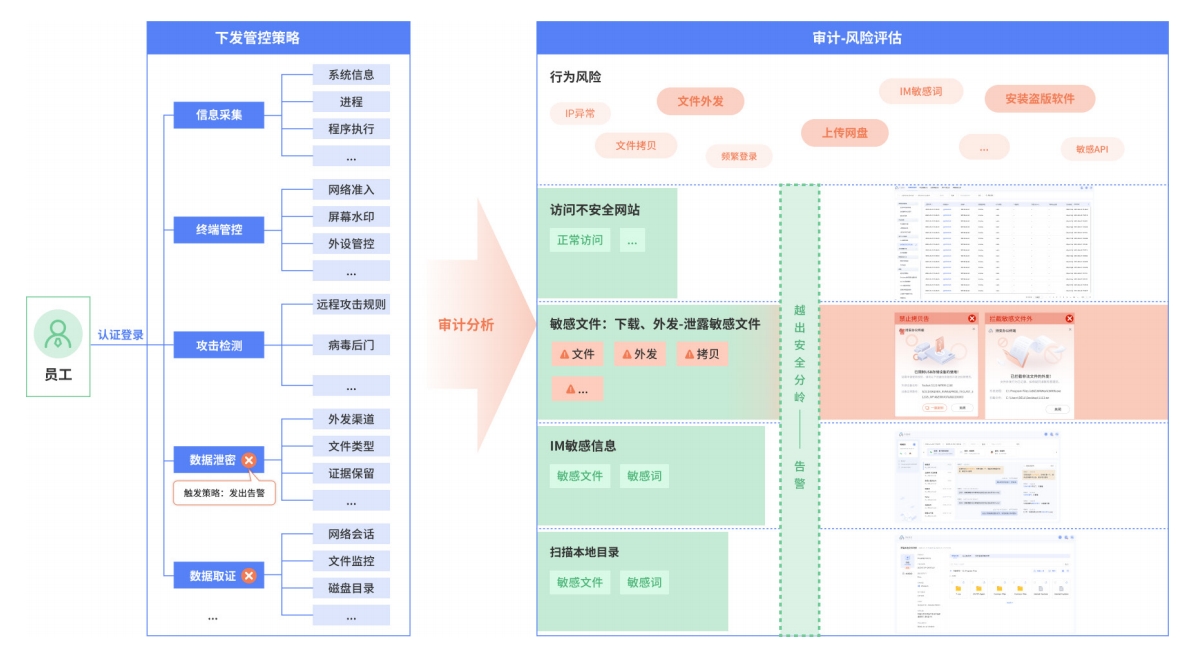

终端层安全防护逻辑

终端层安全防护逻辑

解决问题:终端注册管理、终端行为审计、终端合规评估、终端风险评估、终端外发管控

持安优势:行业最强数据采集能力 | 离线行为审计(Agent被销毁) | 双引擎:本地检测+后端检测引擎 | 组件联动关联能力 | 第三方产品联动

终端层安全能力

终端层安全能力

网络层安全防护逻辑

网络层安全防护逻辑

应用层安全防护逻辑

应用层安全防护逻辑

应用层安全防护逻辑:动态决策信任链

应用层安全防护逻辑:动态决策信任链

应用层安全防护逻辑

应用层安全防护逻辑

数据层安全防护逻辑

数据层安全防护逻辑

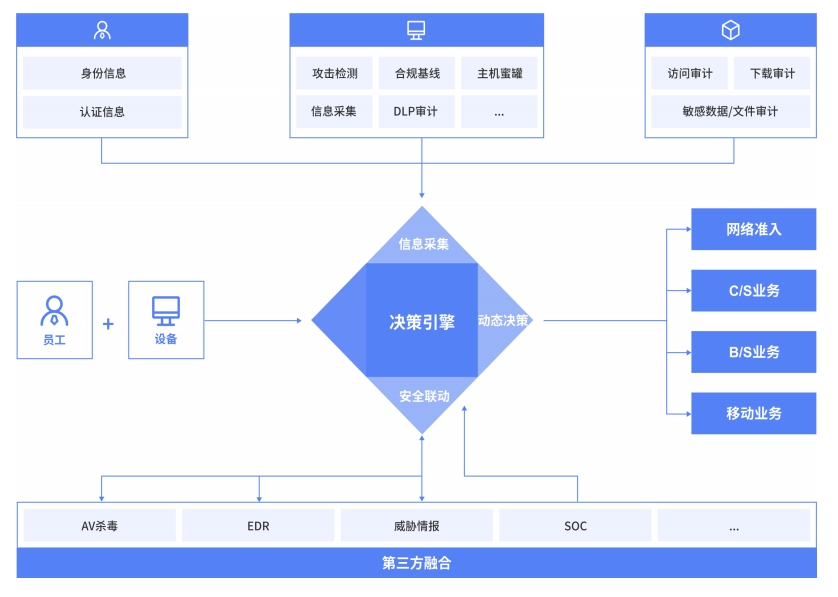

决策引擎联动逻辑

决策引擎联动逻辑

典型使用场景 - 01 统一认证管理

典型使用场景 - 01 统一认证管理

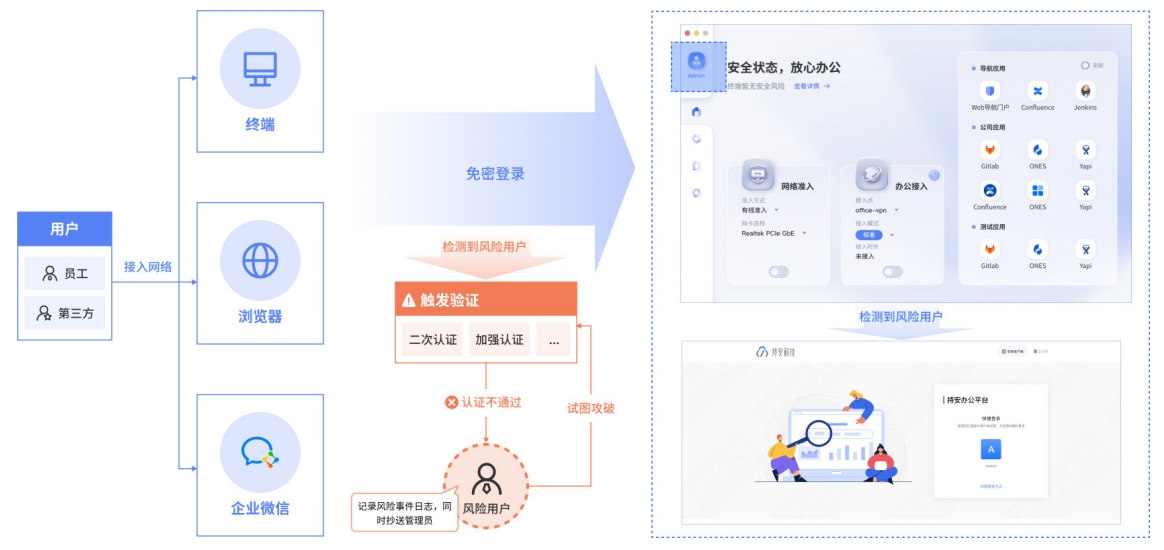

典型使用场景 - 02 用户免密登录、无密访问

典型使用场景 - 02 用户免密登录、无密访问

典型使用场景 - 03 统一应用暴露面收敛:http、BS、移动端

典型使用场景 - 03 统一应用暴露面收敛:http、BS、移动端

攻击面全面收敛

针对内部网络和外部网络之间的边界,以及移动办公场景中所有办公业务系统,未知访问人员无法接触到业务系统,且业务人员只可接触到自己权限范围内的业务系统,也可有效减少内鬼窃取企业数据资料。

• 移动端

通过移动设备(如智能手机、平板电脑)访问应用程序的场景。为了保护移动端的数据和系统安全,实施全面的防护措施,包括设备管理、应用程序安全、数据加密等,以减少潜在的攻击面。

• B\S

应用程序通过浏览器向服务器发送请求和接收响应的方式。通过收敛 BS 架构的暴露面,可以减少攻击者利用浏览器漏洞的机会,提高应用程序的安全性。

• 未知人员发起攻击时

基于零信任的“先验证,再访问”模型,只有经零信任验证可信的数据包才可以接触到业务系统,未知人员无法接触到业务系统,能够有效防范未知人员发起的未知攻击。

典型使用场景 - 04 应用 1day 热补丁、特权收敛

典型使用场景 - 04 应用 1day 热补丁、特权收敛

典型使用场景 - 05 自适应网络访问

典型使用场景 - 05 自适应网络访问

典型使用场景 - 06 终端行为审计、风险评估

典型使用场景 - 06 终端行为审计、风险评估

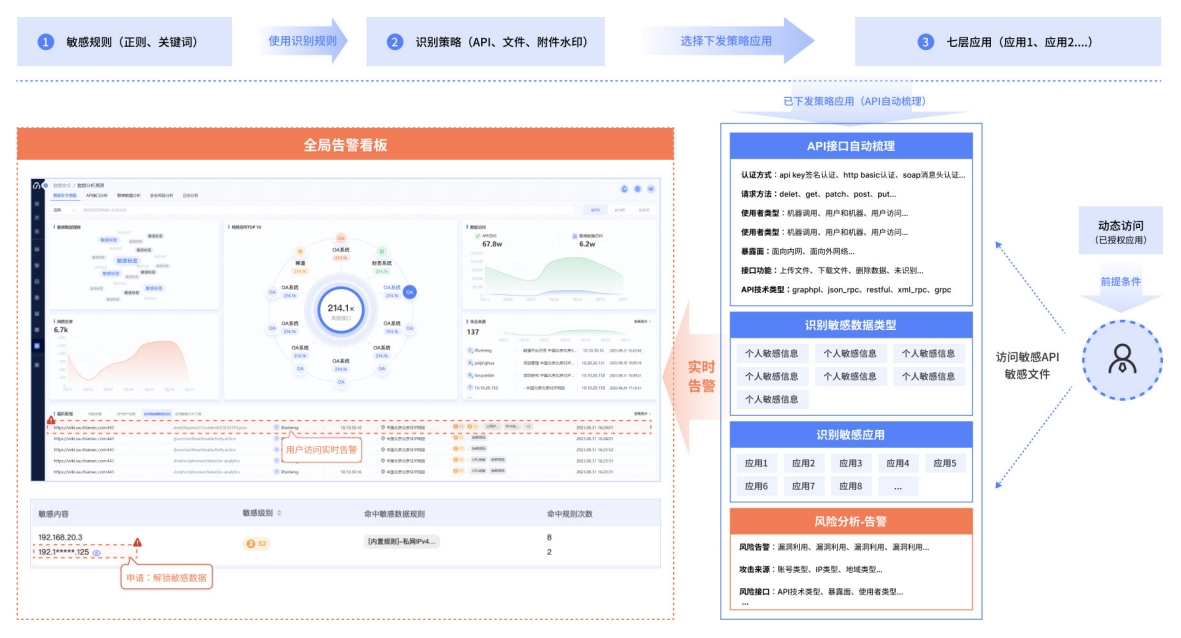

典型使用场景 - 07 数据安全管控-应用敏感数据访问

典型使用场景 - 07 数据安全管控-应用敏感数据访问

应用数据安全风险全面识别和管控

典型使用场景 - 08 数据安全管控-终端DLP管控

典型使用场景 - 08 数据安全管控-终端DLP管控

典型使用场景 - 09 数据安全管控-行为分析

典型使用场景 - 09 数据安全管控-行为分析

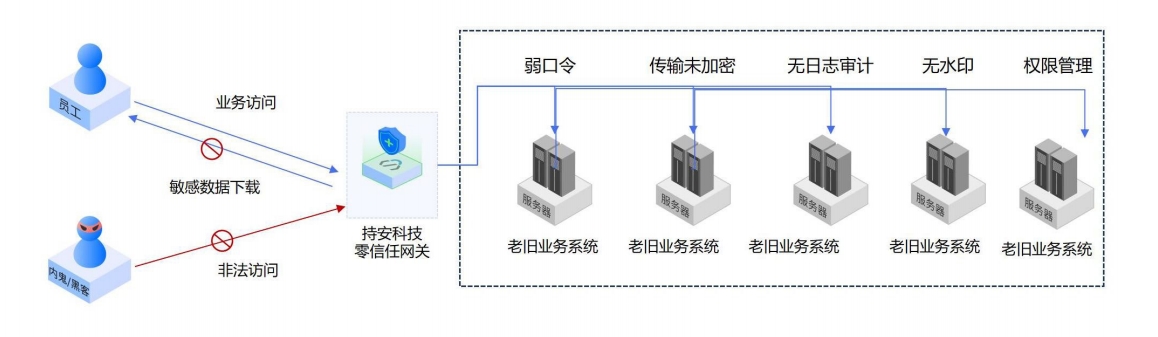

典型使用场景 - 10 老旧业务系统加固防护

典型使用场景 - 10 老旧业务系统加固防护

使用场景

使用场景

众多行业领导者的选择

众多行业领导者的选择

产品推荐

珞安科技汽车制造行业工控安全解决方案,建设“一个中心” 、“三重防护”安全体系,围绕着计算环境、区域边界、通信网络提供全生命周期的安全保障。从安全管理中心到计算环境防护、边界隔离防护、通信网络防护,实现事前预警、事中防范和事后取证等安全能力。

六方云脆弱性扫描与管理系统LinSec-S能够全面、精准地检测信息系统中存在的各种脆弱性问题,包括各种安全漏洞、安全配置问题、不合规行为等,在信息系统受到危害之前为管理员提供专业、有效的漏洞分析和修补建议。

为客户提供覆盖终端、CDN和服务端的全链路应用性能管理,实时监控业务真实状态,快速排查定位问题,异常实时告警,并对应提供优化方案,帮助企业精确掌握移动端、网络传输和服务端的健康状态及业务运营表现,改善用户体验,辅助业务优化。

首页

首页