联软科技制造行业终端安全管理解决方案

立即咨询

制造业端点安全保护现状

制造业端点安全保护现状

端点安全建设重难点分析

端点安全建设重难点分析

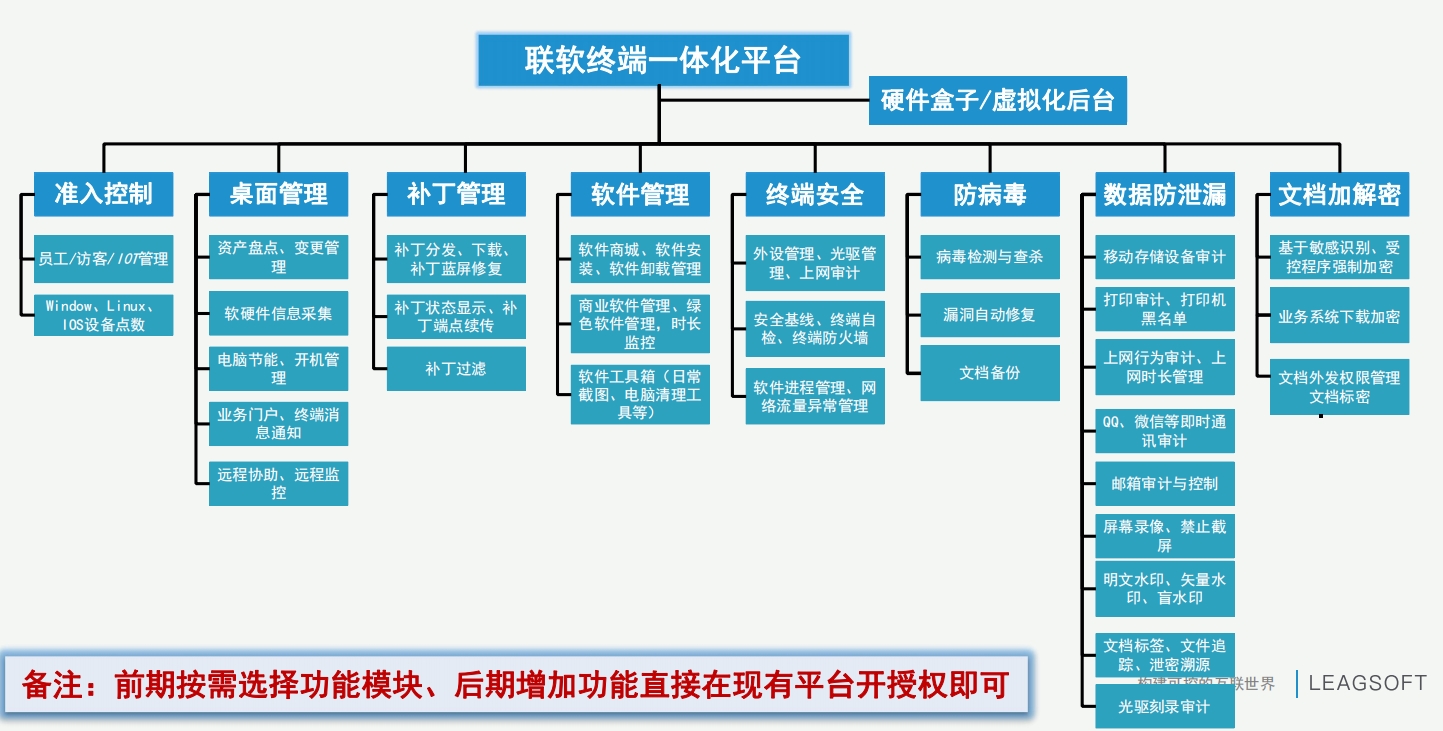

终端一体化平台产品架构

终端一体化平台产品架构

方案建设思路与目标

方案建设思路与目标

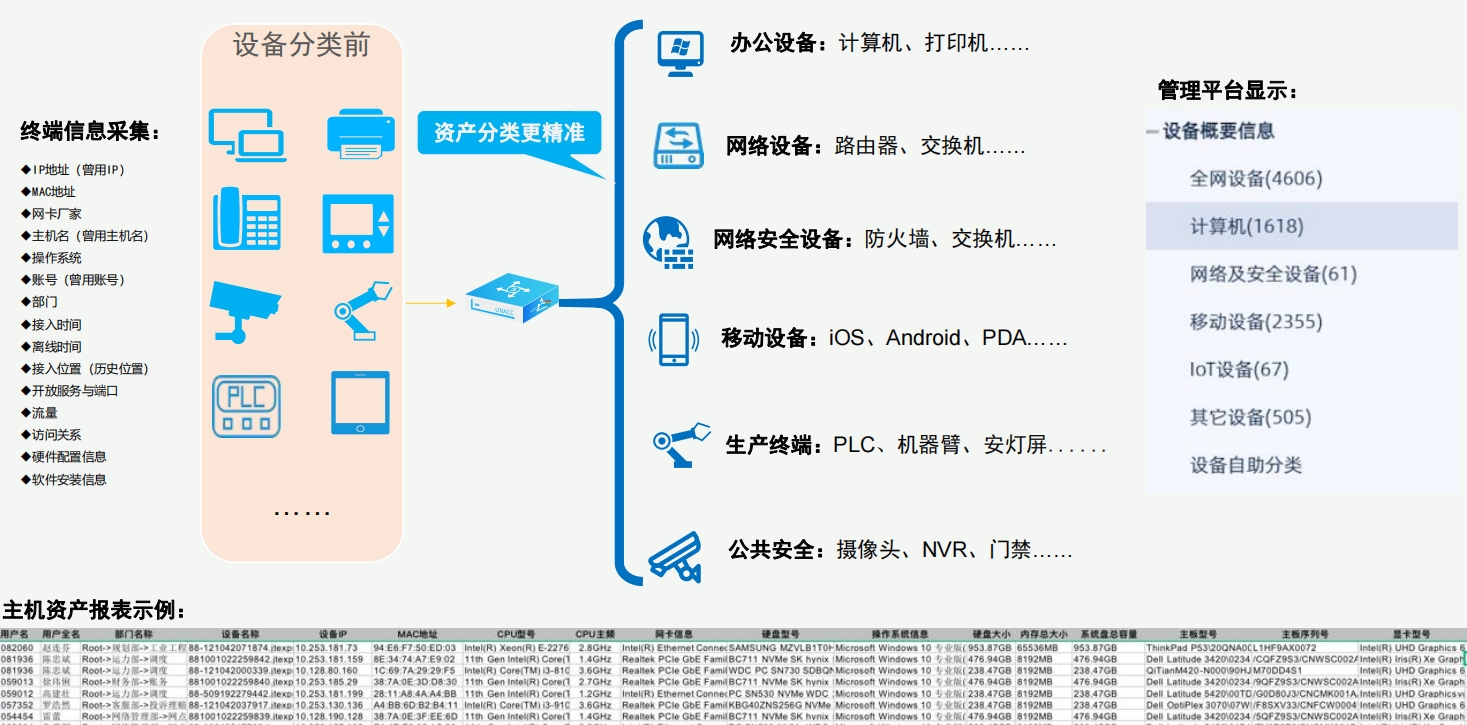

可视-软硬件资产统一管理

可视-软硬件资产统一管理

可信-有线网络接入管理

可信-有线网络接入管理

可信-无线网络接入管理

可信-无线网络接入管理

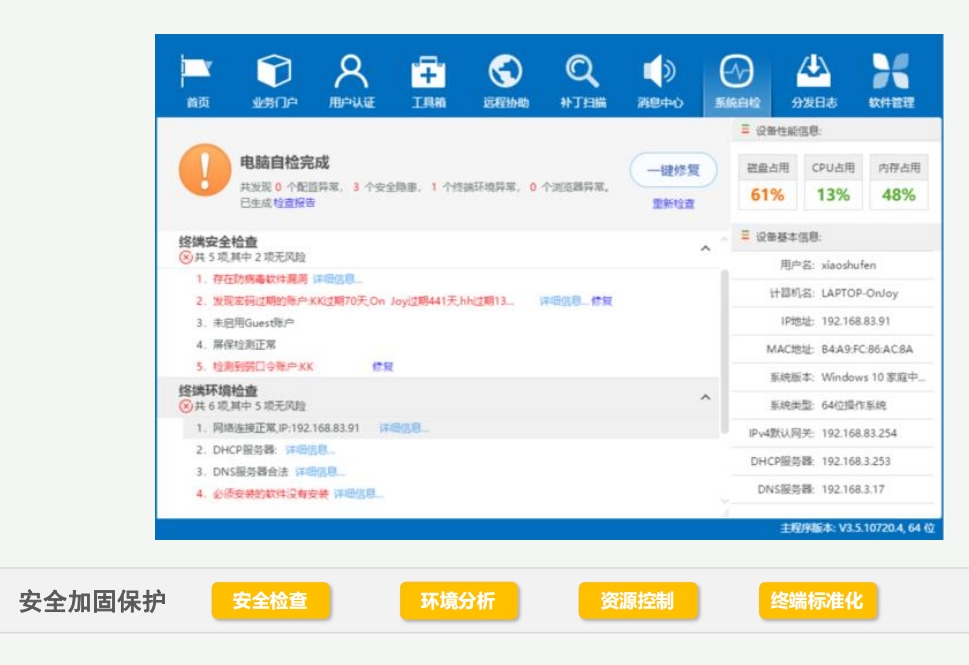

可管-终端安全基线加固

可管-终端安全基线加固

可管-远程协助,提高运维效率

可管-远程协助,提高运维效率

可管-补丁管理,避免高危漏洞引发故障或被勒索

可管-补丁管理,避免高危漏洞引发故障或被勒索

可管-XP和Win7系统安全加固

可管-XP和Win7系统安全加固

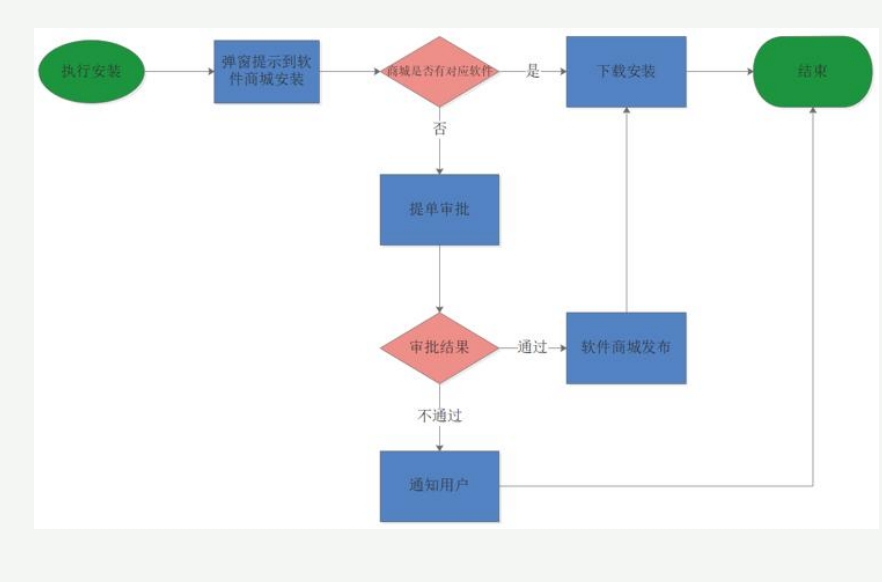

可管-软件版权问题处理流程&软件标准化管理

可管-软件版权问题处理流程&软件标准化管理

可管-非法外联管理

可管-非法外联管理

可管-统一屏保壁纸,提升安全意识,离席锁屏,防止偷拍

可管-统一屏保壁纸,提升安全意识,离席锁屏,防止偷拍

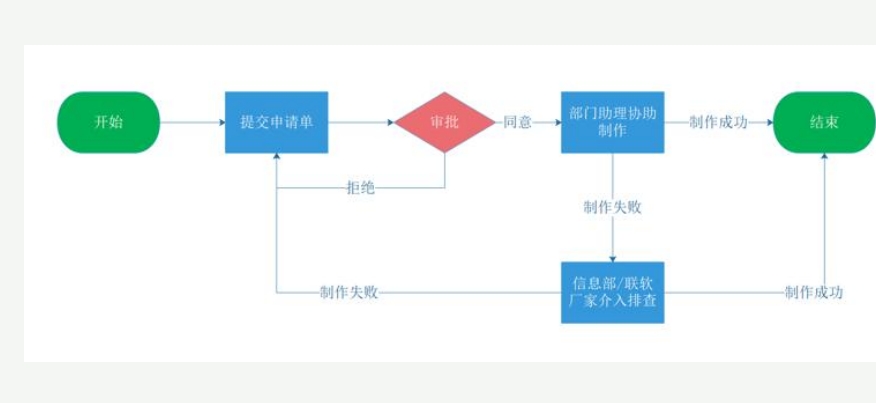

可控-终端数据保护流程

可控-终端数据保护流程

可控-核心数据强制加密保护

可控-核心数据强制加密保护

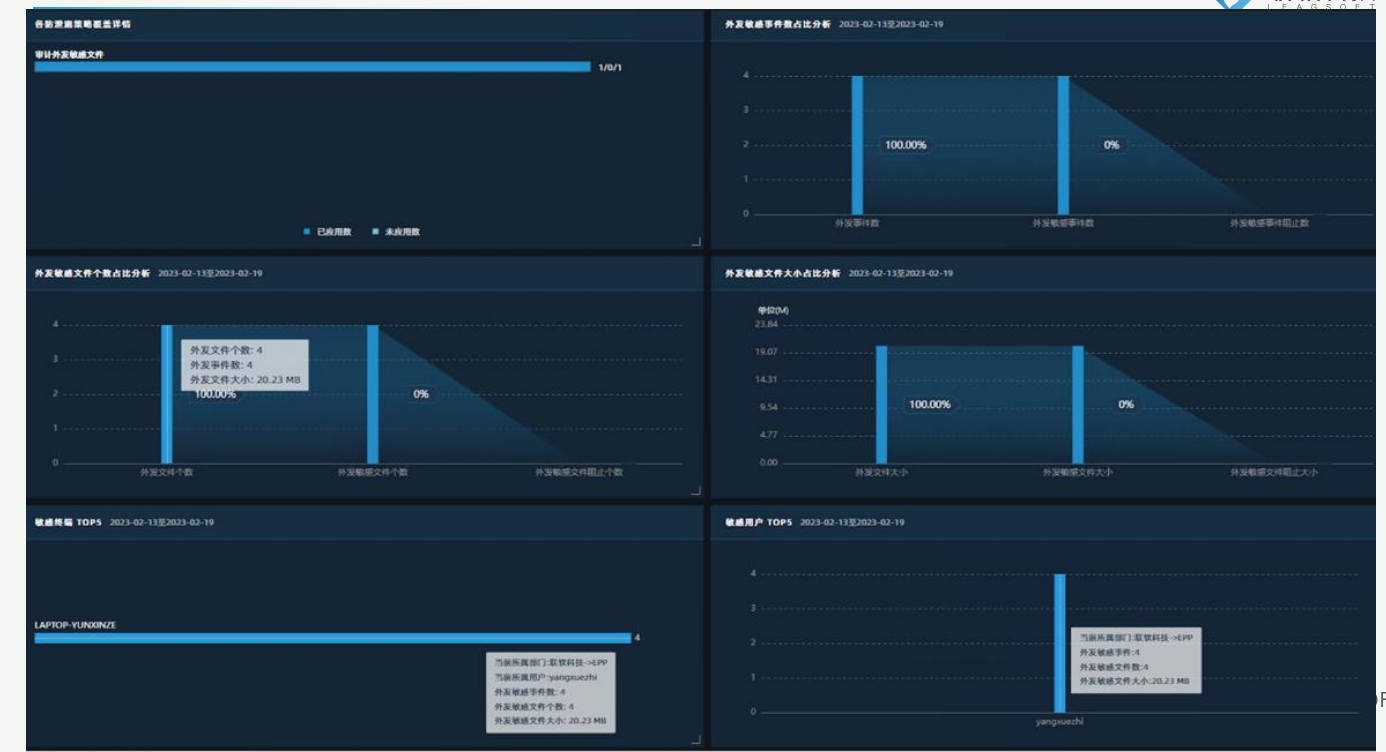

可控-普通办公终端外发敏感数据审计

可控-普通办公终端外发敏感数据审计

可控-水印威慑与溯源

可控-水印威慑与溯源

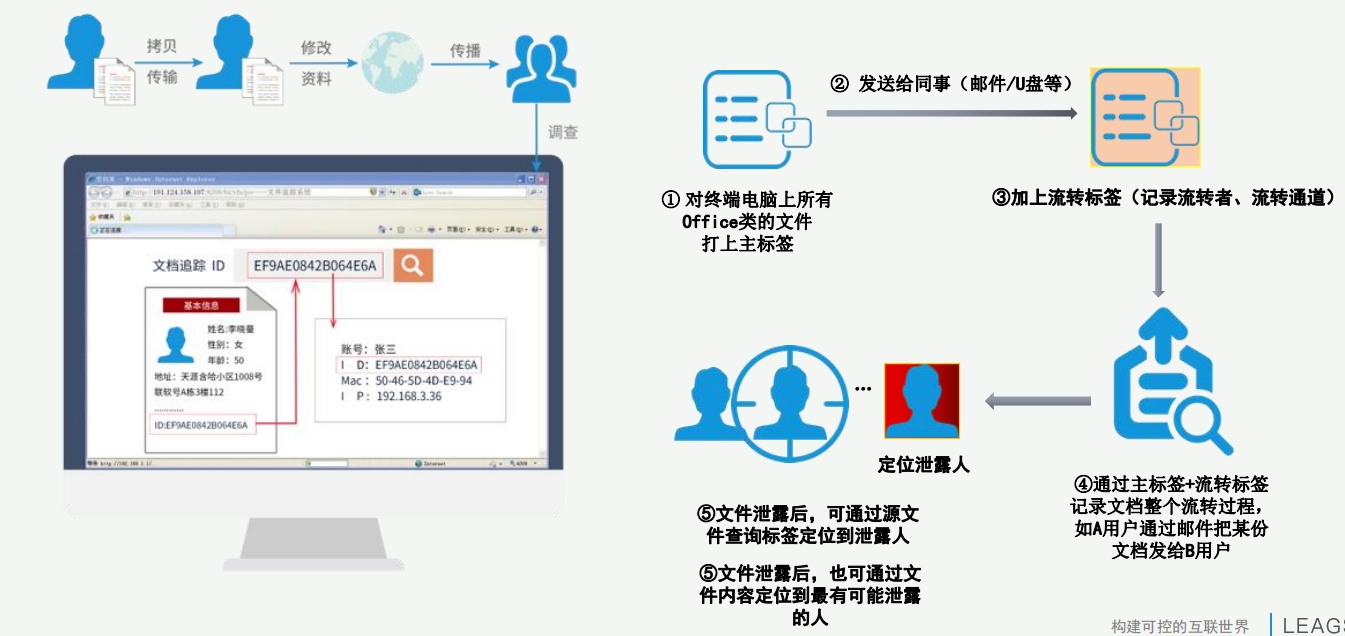

可控-文档泄密追溯追责

可控-文档泄密追溯追责

可防-全面的防病毒管理体系

可防-全面的防病毒管理体系

可防-针对勒索病毒的多层防护能力

可防-针对勒索病毒的多层防护能力

可防-终端检测与响应

可防-终端检测与响应

可维-数据分析展示

可维-数据分析展示

方案效果

方案效果

价值优势:灵活多样的数据保护措施,泄密场景全覆盖

价值优势:灵活多样的数据保护措施,泄密场景全覆盖

制造业用户群体

制造业用户群体

典型案例:广汽集团

典型案例:广汽集团

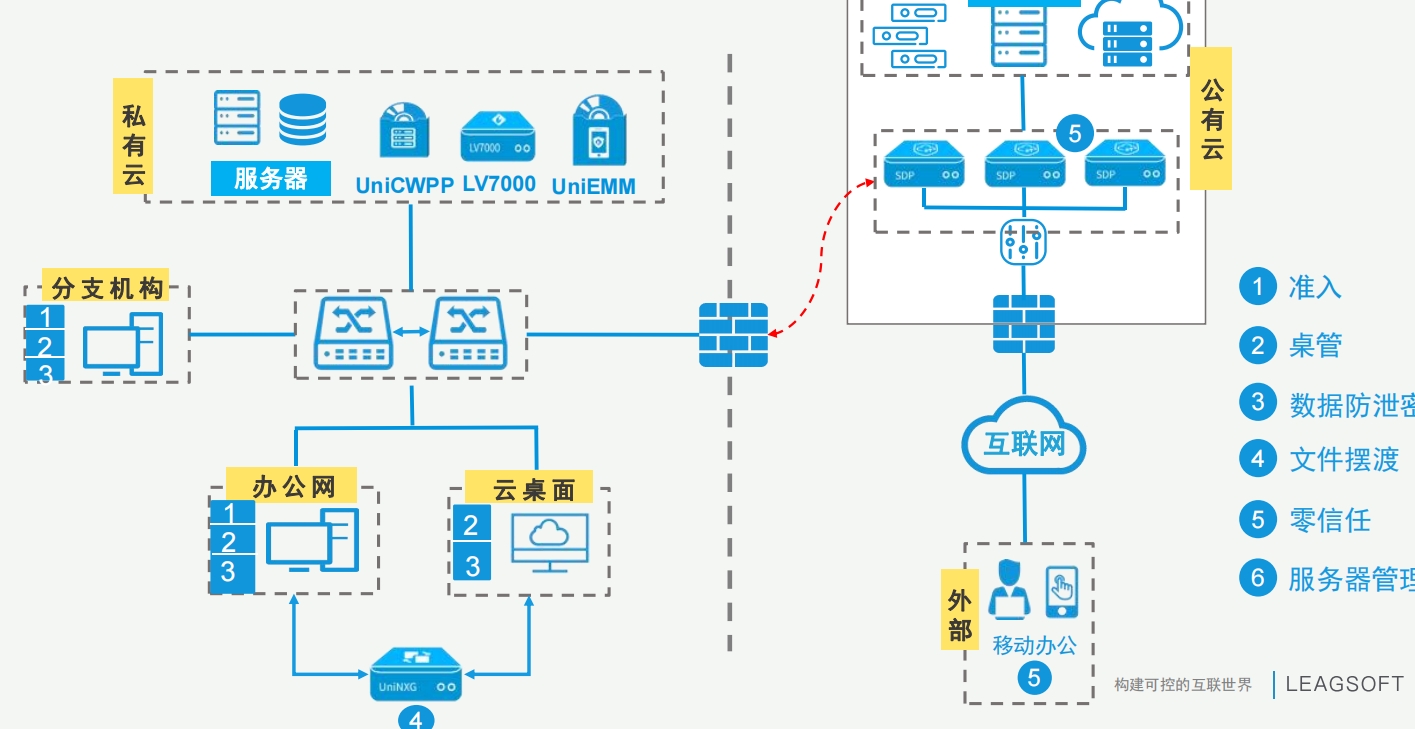

部署架构

部署架构

网络准入控制方案

网络准入控制方案

软件管理方案

软件管理方案

数据防泄密方案

数据防泄密方案

产品推荐

瑞驰NxEdge边缘云是瑞驰自主研发的嵌入式架构软硬一体机产品,支持各类SOC方案集成,具备高性 能、低功耗、国产化等优势特色,支持各行业(公安安防、应急危化、园区社区、水利/水务等)智能算法部 署,支持利旧、按需配置、灵活组合,能为各行业用户提供国产化替代、高性价比的智能产品解决方案。

够快云库非结构化数据中台解决方案将分散在各个系统和部门中的非结构化数据集中管理。目标是建立一个统一的数据平台,方便数据的查找、访问和共享,提升运维效率,提高数据的整合性和一致性。提高非结构化数据的利用效率。通过智能检索、数据挖掘和分析等功能,快速定位和获取需要的数据,加速决策过程,提高业务流程的效率和准确性。实现智能化和自动化的数据处理。例如,自动化的数据清洗和标准化,自定义元数据的添加和管理,智能检索和推荐等功能,提升数据处理的效率和准确性。

ZEGO即构泛娱乐出海解决方案,提供更能满足海外用户需求的社交玩法,助力构建差异化优势,帮助平台实现商业化。多模态判断难度高,标准难匹配,各地区政策法规不同,涉及政治、宗教、种族,场景复杂,监管标准难统一。优化编码效率,从而提升弱网抗性,相同画质降相比H264节省30% 码率,同等分辨率和码率下大幅提升画质。

腾讯交通态势感知与研判分析平台,通过分析历史数据来构建道路、路段、路口的特征工程;通过对数据本身的洞察,构建出新的特征工程、迭代出新模型与新算法,更好帮客户发现问题、解决问题;捕捉市场动向,抽象客户需求、提炼具有腾讯独特优势的大数据能力,适时推出新能力、新引擎。

首页

首页