长亭科技谛听D-Sensor伪装欺骗系统

威胁不断升级,影响不断加大

威胁不断升级,影响不断加大

安全防御依旧处于被动状态

安全防御依旧处于被动状态

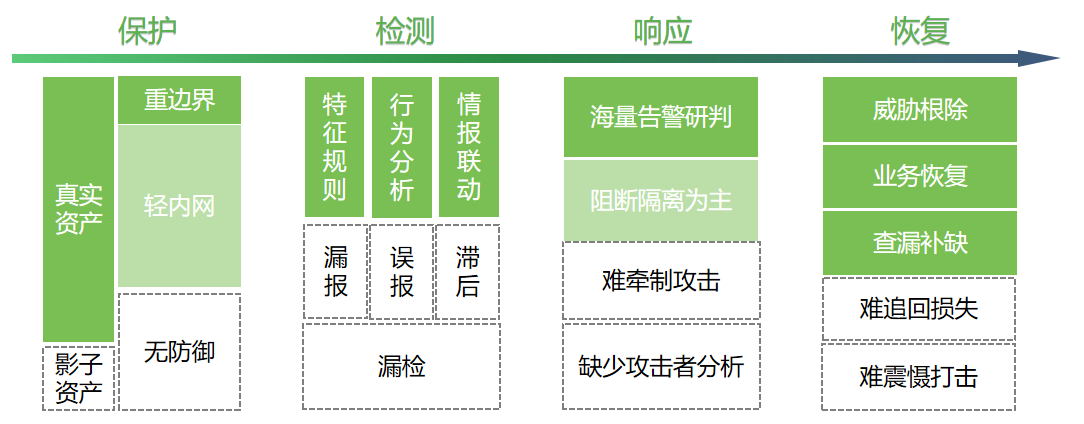

保护被动——安全总是会存在盲区和弱点,防御建设工作持续不断。检测被动——检测规则多基于已有攻击,难以预测新型威胁。响应被动——攻暗明守,疲于被动应对。恢复被动——缺少后发制人的有效手段。

什么是欺骗防御

什么是欺骗防御

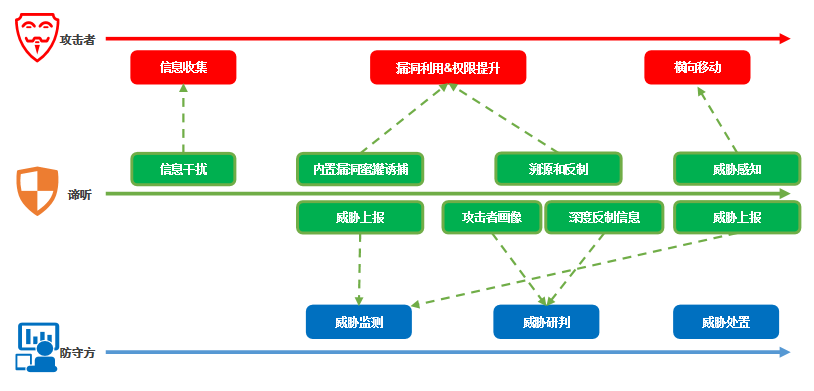

欺骗防御如何奏效?基于欺骗系统提高防御主动性

欺骗防御如何奏效?基于欺骗系统提高防御主动性

产品定义

产品定义

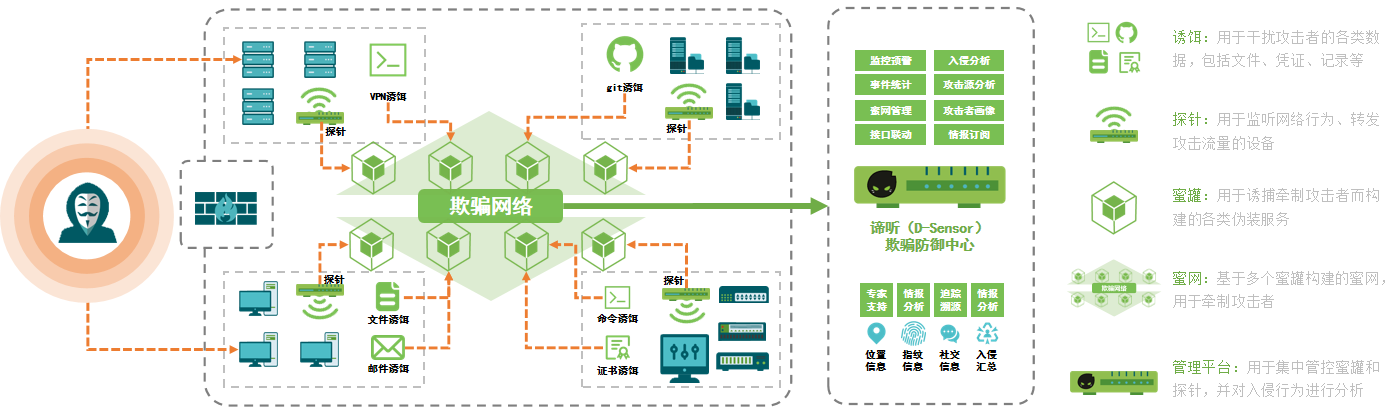

谛听(D-Sensor)伪装欺骗系统,秉承了欺骗防御的核心思路。通过在攻击者入侵的关键路径上部署诱饵和陷阱(蜜罐),诱导攻击者转移攻击目标,进入与真实网络隔离的蜜网,让攻击者在蜜网中攻击“假”目标,获取虚假数据,从而拖延攻击时间,间接保护真实资产。在此过程中,谛听(D-Sensor)能完整记录攻击者行为,捕获高级未知攻击, 并且可以对攻击者做身份溯源,甚至反制攻击者,为防守方提供先人一步的主动防御手段。

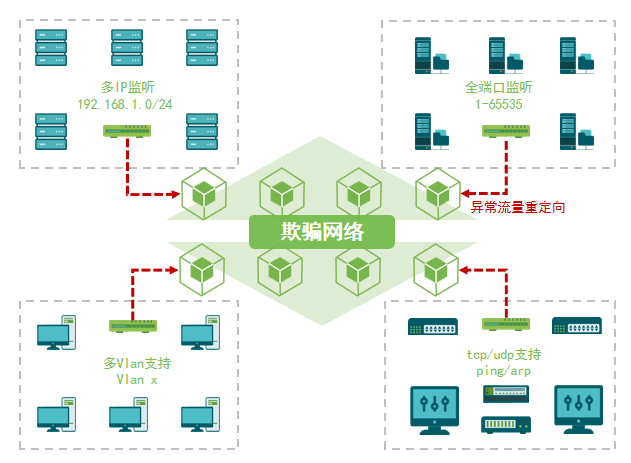

核心能力之「威胁感知」

核心能力之「威胁感知」

谛听(D-Sensor)提供丰富的探针组件。探针一般部署于真实网络环境中,当探针发现异常访问时,可以将异常访问流量重定向至与探针关联的蜜罐服务中,诱导攻击者进入由数个蜜罐组合而成的蜜网环境,实现层层深入的欺骗效果。

核心能力之「诱捕牵制」

核心能力之「诱捕牵制」

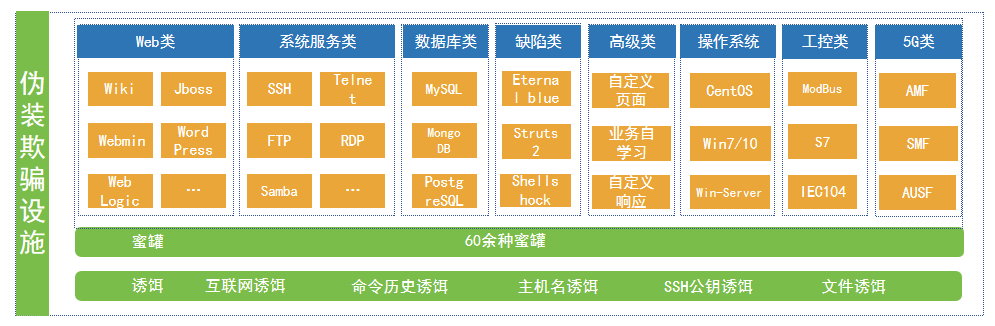

蜜饵支持文件、命令历史、登录凭据、连接记录、开发项目文件等多种类型诱饵的自动生成。蜜罐类型60+,覆盖各类系统服务、Web应用、数据库服务、5G、工控等场景,用户可根据业务需求布设和自定义修改,实现应用、数据、协议、设备层等多维度欺骗。交互支持用户登录、上传/下载、工具连接、命令执行、漏洞攻击等多种交互行为。

核心能力之「诱捕牵制」

核心能力之「诱捕牵制」

谛听通过智能学习真实业务和网络可以有效提升蜜罐仿真效果、提高欺骗防御部署速度,并降低使用门槛和运营成本。

核心能力之「诱捕牵制」

核心能力之「诱捕牵制」

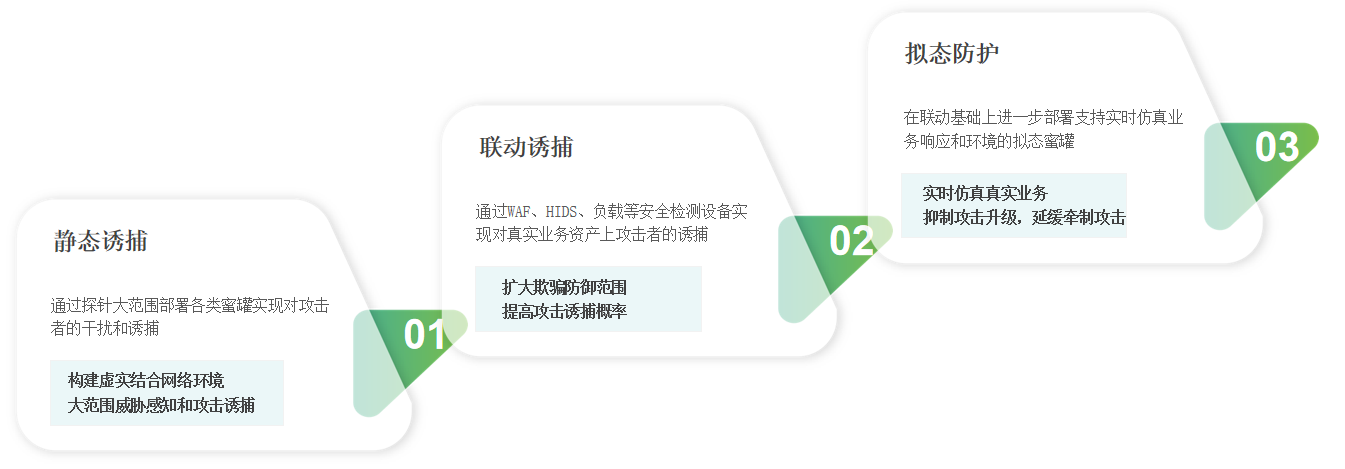

除了部署静态蜜罐等待攻击者攻击的诱捕策略,谛听还支持与其他安全检测设备进行联动,并结合在业务仿真、攻击诱捕技术上的长期积累,通过拟态技术实时对业务进行仿真并智能响应攻击。

核心能力之「诱捕牵制」

核心能力之「诱捕牵制」

核心能力之「取证分析」

核心能力之「取证分析」

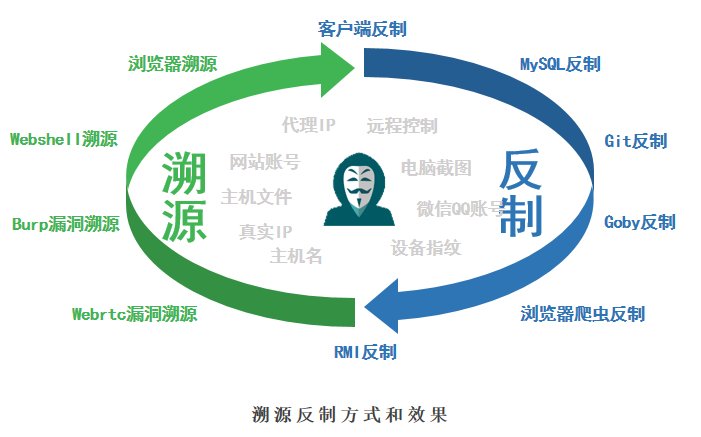

核心能力之「溯源反制」

核心能力之「溯源反制」

谛听(D-Sensor)具备丰富的溯源反制方式,能够为安全人员定位攻击者身份、追究法律责任提供强有力的证据,最终实现打击网络犯罪、震慑不法分子的目的。

谛听优势

谛听优势

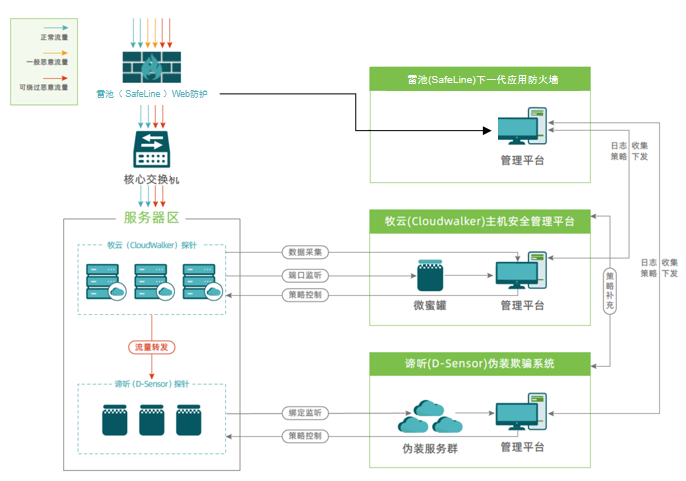

解决方案

解决方案

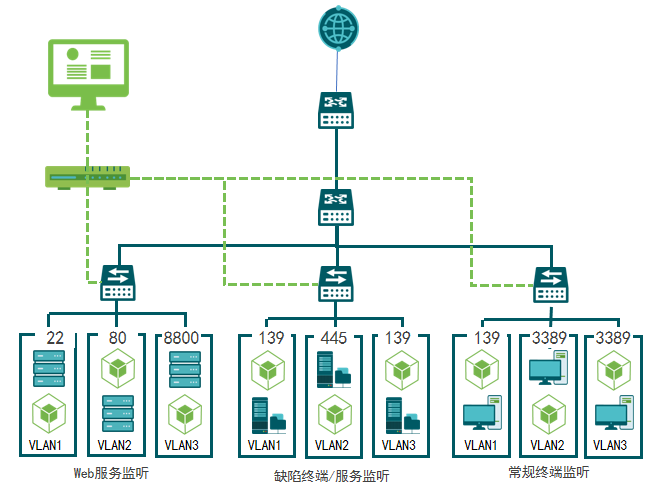

解决方案 内网威胁感知方案

解决方案 内网威胁感知方案

客户案例 某大型股份制银行

客户案例 某大型股份制银行

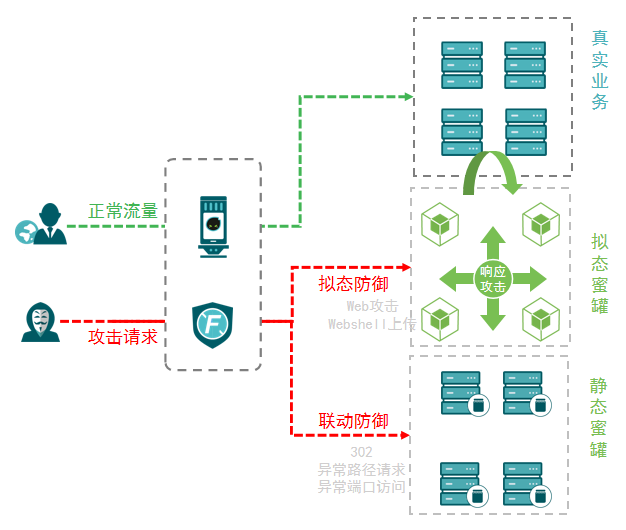

解决方案 拟态联动防御方案

解决方案 拟态联动防御方案

客户案例 某部委单位

客户案例 某部委单位

解决方案 攻防对抗演练方案

解决方案 攻防对抗演练方案

客户案例 某政府机构

客户案例 某政府机构

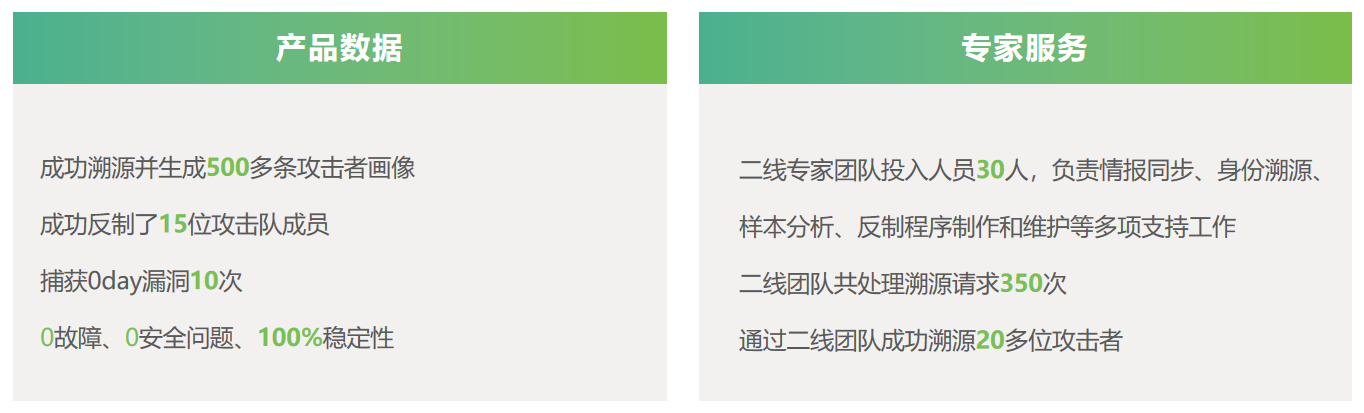

客户案例 2022HVV成绩

客户案例 2022HVV成绩

2022年HW期间,共有98家企业选择使用谛听产品以及配套服务,覆盖金融、能源、通信、政府等多个行业。

产品推荐

首页

首页