安全狗云隙·自适应微隔离系统

业务访问拓扑绘制与精细化隔离解决方案

业务访问拓扑绘制与精细化隔离解决方案

数据中心网络隔离的痛点

数据中心网络隔离的痛点

数据中心承载的业务多种多样,而且随着云计算的兴起,业务上云成为趋势。早期数据中心的流量,80%为南北向流量,而云 计算时代已经转变成80%为东西向流量。云环境中南北向的网络数据通过防火墙的策略规则可以做到网络隔离,但东西向的 数据,就会绕开防火墙,无法做到业务精细化隔离控制。数据中心内部网络架构从传统的 IT 架构向虚拟化、混合云和容器化升级变迁,内部隔离变得迫切困难。

微隔离是什么

微隔离是什么

微隔离是将网络和云划分为较小区域(在单个主机上实施)的最先进方法。与网络分段不同,微隔离通过利用主机工作负载(Agent)防火墙实施策略来将网络隔离,是近年来出现的可以提供更有效隔离的一种方法。除了可以解决当今混合IT的本 地数据中心工作负载之外,微隔离还可以将分段扩展到云工作负载和容器,阻止攻击者进入数据中心网络内部后的横向平移, 降低攻击面。Gartner在2016年提出,“微隔离应当为企业提供流 量的可见性和监控。可视化工具可以让安全运维与管理人员了解内部网络信息流动 的情况,使得微隔离能够更好地设置策略并协助纠偏。”

微隔离与传统网络隔离的区别

微隔离与传统网络隔离的区别

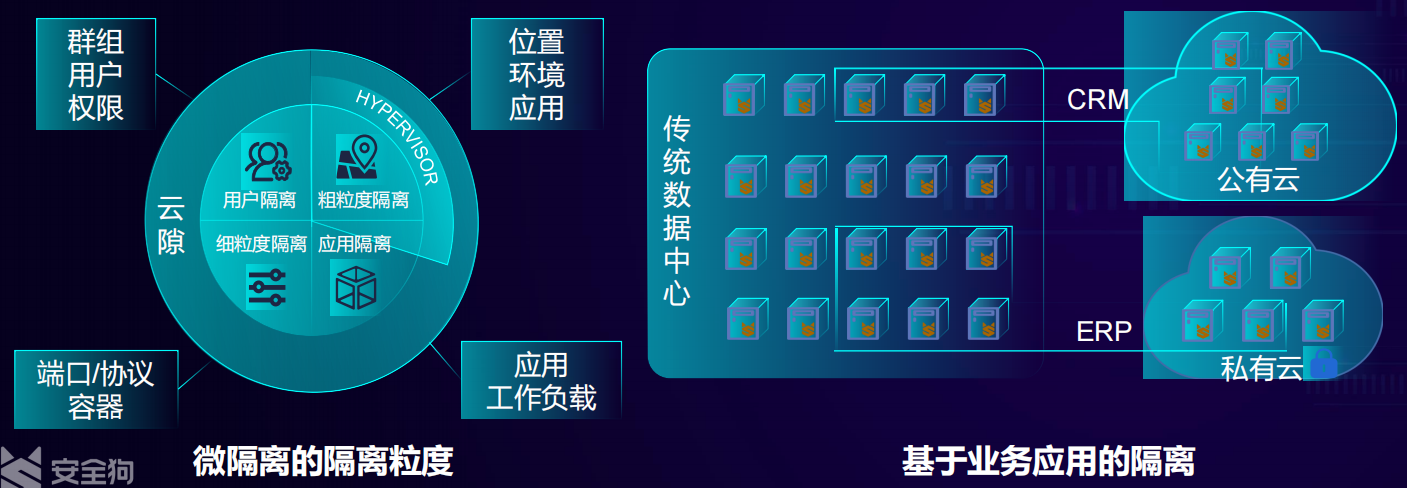

传统的网络隔离有VLAN 技术、VxLAN 技术、VPC 技术,统称虚拟化技术。VLAN是粗粒度的网络隔离技术,VxLAN 技 术、VPC技术采用Hypervisor技术实现网络隔离,但是远没有达到细粒度的网络隔离。而微隔离则是基于主机Agent技术实现了应用程序、端口、进程和容器的网络隔离,解决了云化场景以及跨混合云架构下 的细粒度网络隔离。

微隔离实现零信任

微隔离实现零信任

零信任是新一代网络安全架构,主张所有资产都必须先经过身份验证和授权,然后才能与另一资产通信。 微隔离技术实 现最细粒度的访问控制,面向业务应用,而非单一的IP地址的方式实现数据中心资产东西向之间的身份验证和授权访问,是零信任在数据中心的最佳实践。在2020年美国NIST发布的零信任标准中提出,企业可以选择使用软件代理即Agent来实现基于主机的微隔离。

微隔离与攻防演练

微隔离与攻防演练

随着攻防对抗演练活动越来越受关注,所暴露出的问题也越来越多。就拿隔离来说,当攻击者有机会拿到内网一个跳板机,结果发现内网网络基本是畅通的,缺少有效的发现与隔离手段。为了适应攻防对抗防护的要求、满足新的IT架构的要求,不得不再重新分析和审视隔离的重要性。

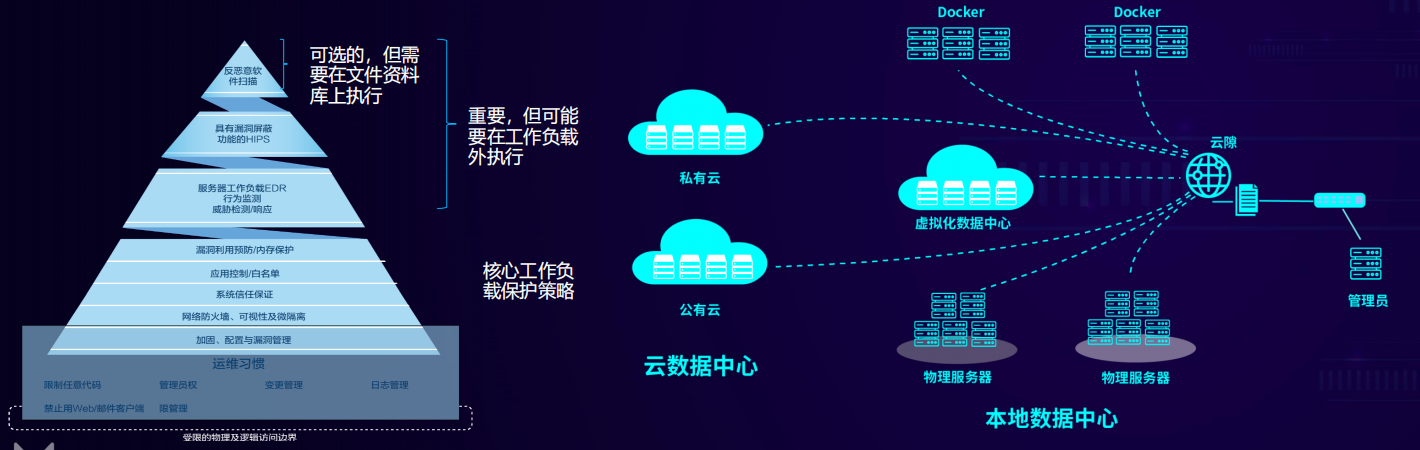

云隙微隔离产品设计理念-基于CWPP技术方案

云隙微隔离产品设计理念-基于CWPP技术方案

CWPP产品能力金字塔模型中,网络防火墙、可视化和微隔离作为核心工作负载保护策略。安全狗云隙微隔离产品基于 CWPP技术方案,通过在公有云、私有云、混合云模式下的服务器工作负载安装Agent,采集工作负载之间的网络流量,以可视化展示网络访问关系,实现根据业务需求设置访问控制策略,并且能够适配容器环境。

云隙微隔离产品设计理念-业务拓扑绘制及精细化隔离

云隙微隔离产品设计理念-业务拓扑绘制及精细化隔离

云工作负载平台Agent安装部署后进行流量上报,通过可视化管理、策略管理,各个模块进行联动,模块间数据联通,形成闭环系统,实现对数据中心、云环境主机的业务访问可视化管理,绘制可视化的业务拓扑。同时提供多种微隔离能力,对主机进行全方位的精细化隔离与防护策略管理,控制业务流量访问。

云隙微隔离产品设计理念-多级别业务可视化

云隙微隔离产品设计理念-多级别业务可视化

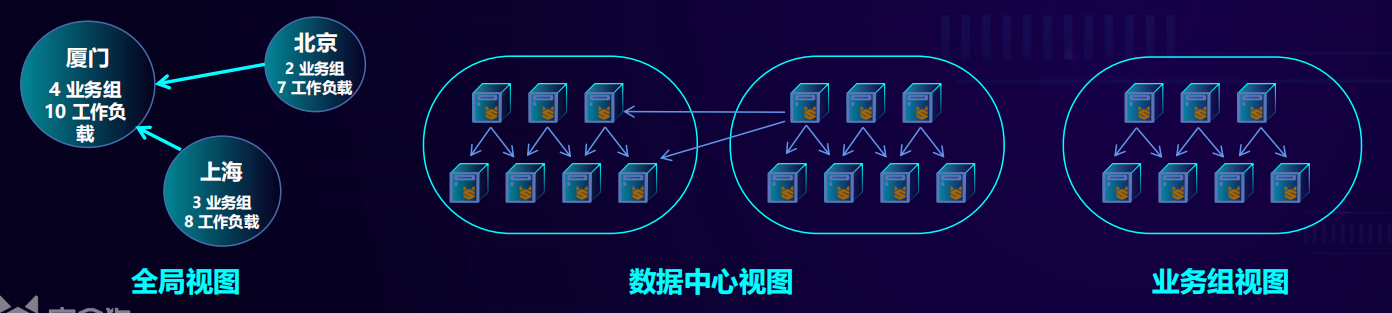

云隙微隔离业务拓扑可分为四个级别: 全局视图:是一个高层级视图,可以显示数据中心如何分布在不同的位置,每个数据中心包含多少个业务组及工作负载数量。 数据中心视图:由全局视图进到一个数据中心,展示数据中心的各个业务组,及各个业务组之间的访问关系。 业务组视图:展示业务组的内部情况,可以看到工作负载与工作负载之间的访问关系。点击业务组可查看业务组的详细信息。 工作负载视图:提供主机级的洞察,如每台主机运行或打开的各个端口、进程信息。单击主机可以看到主机的详细信息, 包括基础信息、服务信息、策略信息。

云隙微隔离设计理念-多级别的安全策略

云隙微隔离设计理念-多级别的安全策略

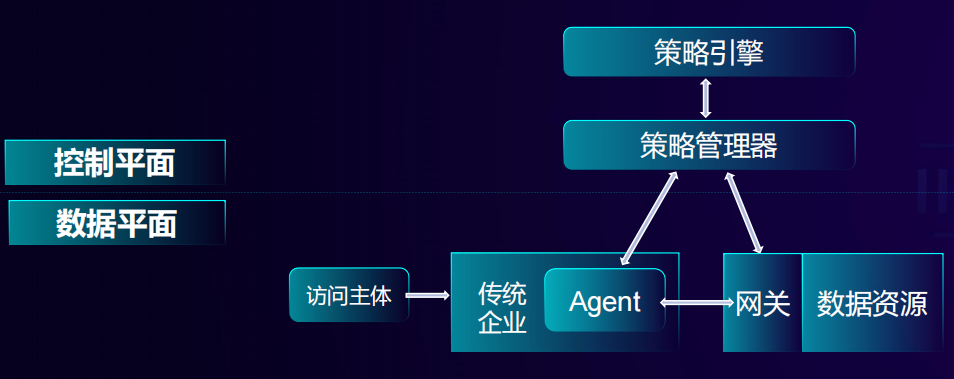

云隙微隔离产品组成:策略计算中心+执行节点

云隙微隔离产品组成:策略计算中心+执行节点

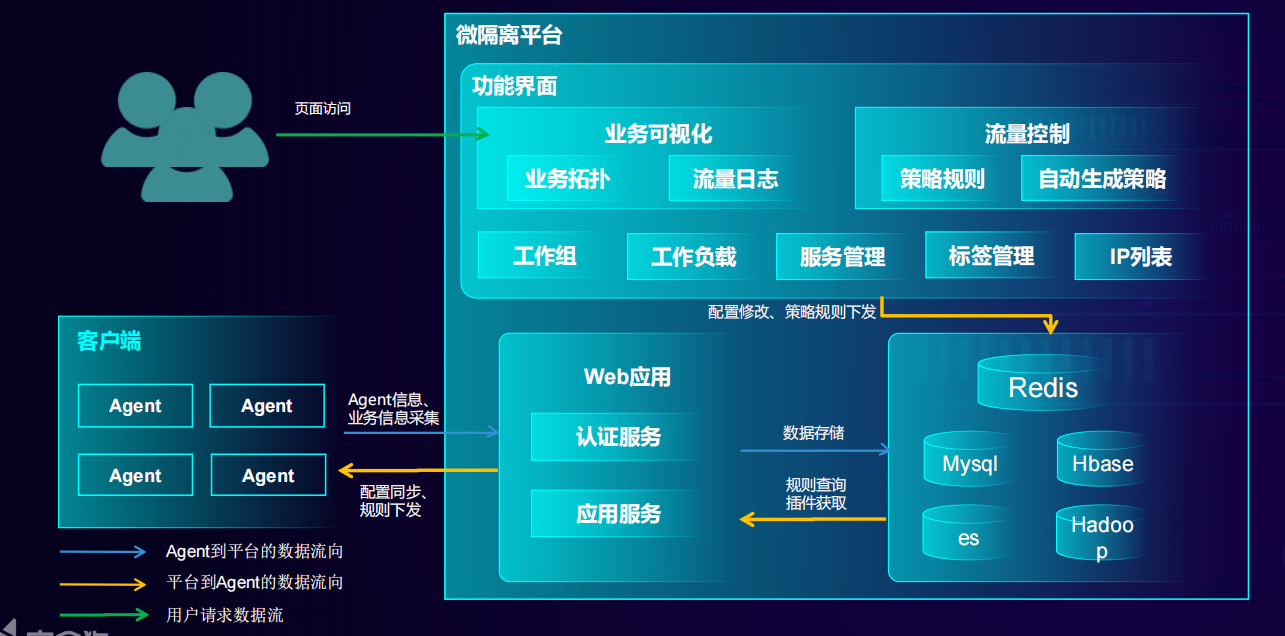

云隙的组成是安全策略计算中心+智能策略执行节点(Agent): 部署在工作负载上的策略执行节点实时收集工作负载上的信息并反馈给安全策略计算中心,同时根据策略计算中心下发的策略 对工作负载上的安全策略做实时的精确调整。 策略计算中心接受来自执行节点的信息,制作应用通信的拓扑图,根据应用的实时拓扑图,编写安全策略,对安全策略进行持 续的计算,并将计算结果推送给执行节点以对工作负载进行安全防护。

云隙微隔离产品使用六步法

云隙微隔离产品使用六步法

云隙微隔离产品使用价值

云隙微隔离产品使用价值

微隔离的两大核心:流量可视化、流量访问控制

云隙微隔离技术架构图

云隙微隔离技术架构图

云隙微隔离的优点

云隙微隔离的优点

云隙微隔离实现业务访问拓扑绘制与精细化隔离,让安全策略变得简单

云隙微隔离核心能力

云隙微隔离核心能力

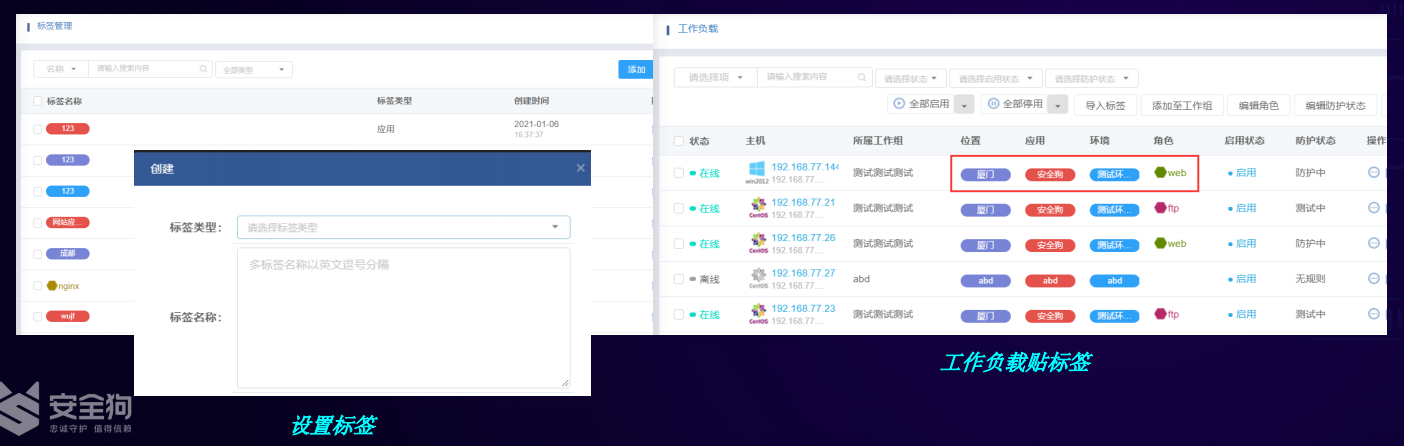

云隙微隔离特色功能介绍-工作负载贴标签

云隙微隔离特色功能介绍-工作负载贴标签

业务拓扑图绘制及安全策略编写的前提是标签模型。云隙微隔离提供四维标签模型:位置、应用、环境、角色,每个标签维度都是独立的,其中位置、应用、环境三个标签组合成业务组标签。工作负载安装部署后,根据四个标签维度为工作负载贴标签。业务组标签和角色标签组合形成一组工作负载唯一的安全属性,工作负载自动根据业务组标签进行分组。采集工作负载IP地址、主机名、服务、端口及与之通信的信息。

云隙微隔离特色功能介绍-业务拓扑绘制

云隙微隔离特色功能介绍-业务拓扑绘制

工作负载基础信息及流量信息采集至云端后,根据工作负载标签,生成实时高保真的业务拓扑图,显示工作负载如何分布在不同的位置。云隙业务拓扑视图包含四个层级:全局视图:根据工作负载的位置标签进行划分,展示每个位置数据中心包含的业务组及工作负载数量及区域间的访问关系;数据中心视图:由全局视图进入某个数据中心,根据业务组标签进行划分,展示数据中心各个业务组及业务组之间的访问关系。可查看业务组及工作负载详细信息,数据视图支持两种视图模式:工作视图、预览视图。 业务组视图:由数据中心进入某个业务组,展示组内工作负载之间的访问关系。可查看业务组内工作负载详细信息;工作负载视图:提供主机级的洞察,展示主机的详细信息,包括基础信息、服务信息、策略信息。

数据中心视图层级支持流量合并功能,可以解决因某个区域部署的工作负载数量过多或该区域工作负载的访问关系过于复杂时,视图上流量线数量过多问题。提供两种合并方式: 角色合并:支持将角色及防护状态相同的工作负载合并为一个角色节点,合并后可减少组内流量线数量。 通过点击工作负载或角色节点,在详情弹窗中点击合并、展开按钮进行角色合并、 展开。 业务组合并:由全局视图进入数据中心视图时,业务组默认合并显示,仅展示组间合并流量线与角色、工作负载和异常流量 线数量,可大大减少视图上流量线数量。 通过点击业务组,在详情弹窗中点击合并、展开按钮进行业务组合并、展开,点击组官台开流里线,可股开斤沉量线关联的两端业务组。

云隙微隔离特色功能介绍-策略建模

云隙微隔离特色功能介绍-策略建模

根据生成的实时业务拓扑图,可基于自然语言模型编写安全策略,支持三种策略集模式∶严格、宽松、自定义模式,三个安全策略维度:组内策略、组间策略、IP列表策略。 云隙微隔离提供手动、自动两种方式添加安全策略。手动添加策略可以在策略集详情和业务拓扑图上添加策略规则。自动添加策略则是通过策略生成器批量生成策略规则,支持增量、全量两种生成模式,经过选择策略集—>规则类型>规则维度一>规则配置—>生成规则五个步骤。

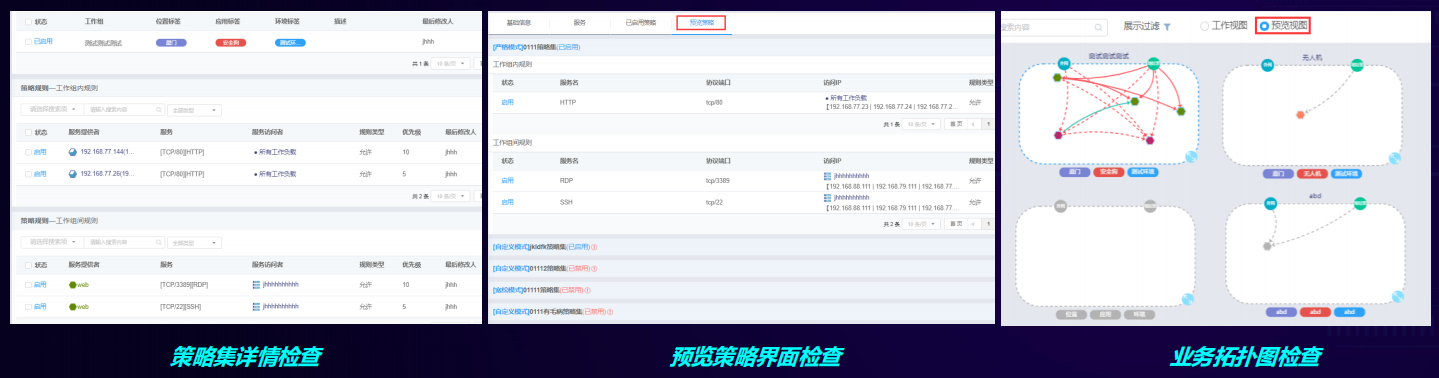

云隙微隔离特色功能介绍-策略预览

云隙微隔离特色功能介绍-策略预览

编写好安全策略后支持进行策略验证,可验证策略规则的有双性和准确性。可仕策略集评情贝团位旦已编写的策略规则是否准确;在工作负载详情-预览策略界面检查策略规则的匹配顺序,支持拖动修改匹配顺序;进入业务拓扑图的数据中心视图层级,将视图模式切换至预览视图模式,查看策略规则作用效果,进一步调整策略,直至安全策略覆盖度达到100%。

云隙微隔离特色功能介绍-策略发布、回滚

云隙微隔离特色功能介绍-策略发布、回滚

经过策略验证,确认策略编写无误后,将策略在云端发布。可在策略集页面和发布弹窗中发布策略。当开启防护模式时,最新的安全策略会下发至工作负载。 支持策略回滚,记录已发布的策略信息,形成历史发布记录,当察觉到已发布的策略不适用时,可以进行策略回滚。

场景1:数据中心精细化管理场景

场景1:数据中心精细化管理场景

数据中心场景典型案例-招商局集团

数据中心场景典型案例-招商局集团

场景2:大型云计算隔离管理场景

场景2:大型云计算隔离管理场景

大型云计算场景典型案例-越秀集团

大型云计算场景典型案例-越秀集团

场景3:东西向流量高安全管理场景

场景3:东西向流量高安全管理场景

高安全需求场景典型案例-万联证券

高安全需求场景典型案例-万联证券

云隙微隔离场景化解决方案价值

云隙微隔离场景化解决方案价值

产品推荐

首页

首页