青藤云猎鹰威胁狩猎解决方案

现状和问题

现状和问题

产品概述

产品概述

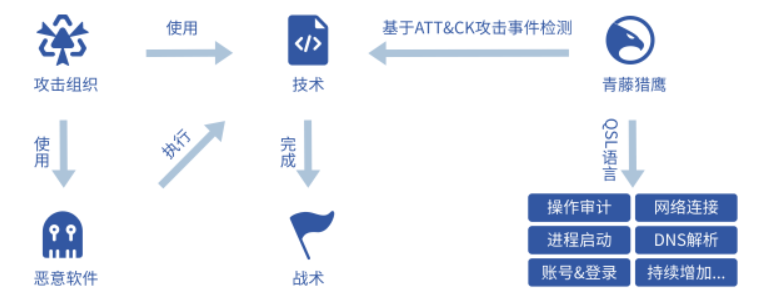

青藤猎鹰·威胁狩猎平台基于ATT&CK框架,帮助用户解决安全数据汇集、数据挖掘、事件回溯、安全能力整合等各类问题。该产品提供了上百类ATT&CK攻击场景,用户可直接对数据进行深度挖掘,此外还可以利用青藤自研QSL语言追踪异常活动,及时发现潜在威胁。对于拥有成熟安全运营中心的组织来说,威胁狩猎是一项必不可少的技能。

威胁狩猎平台总体架构

威胁狩猎平台总体架构

青藤威胁狩猎平台(THP)通过威胁场景驱动数据,实现主机关键的细粒度数据的统一管理,把安全狩猎的思想快速的落地并进行验证。THP可以让发现高级威胁变的容易,让研判溯源变的简单,让工作效率的得到提升,全面保障客户业务的安全。

平台在安全运营中心的定位

平台在安全运营中心的定位

SIEM:安全监控-检测监控已知威胁。 Threat Hunting:主动分析安全威胁,事件调查,形成安全事件闭环管理的重要节点。 SOAR:安全编排和响应自动化,从而解放用户的生产力。 效果:建立高效协同的信息安全运营工作机制,形成安全事件监控、分析、响应处置的闭环管理,充分发挥防护体系的综合效力。

产品功能

产品功能

产品亮点

产品亮点

THP四大应用场景

THP四大应用场景

在日常运营中,极大提升检测能力、研判溯源、响应的效率

威胁建模场景

威胁建模场景

场景描述:首先,基于ATT&CK框架技术行为的深度理解,专家建立相应的模型,目前平台已内置近百种狩猎模型。其次,基于用户的环境,总结和提炼一些常用的攻击行为特征模型,迅速构建精确的狩猎模型。支持网络安全对抗全景知识库模型; 内置ATT&CK模型150条,46.6%的覆盖率; 从黑客攻击视角进行威胁建模并持续更新; 评估安全防护能力,完善检测点及数据源。 核心价值:通过平台内置战技术模型、日常知识模型固化和积累,持续提升整体安全检测和发现能力。 总结:持续提升检测能力,固化知识模型。

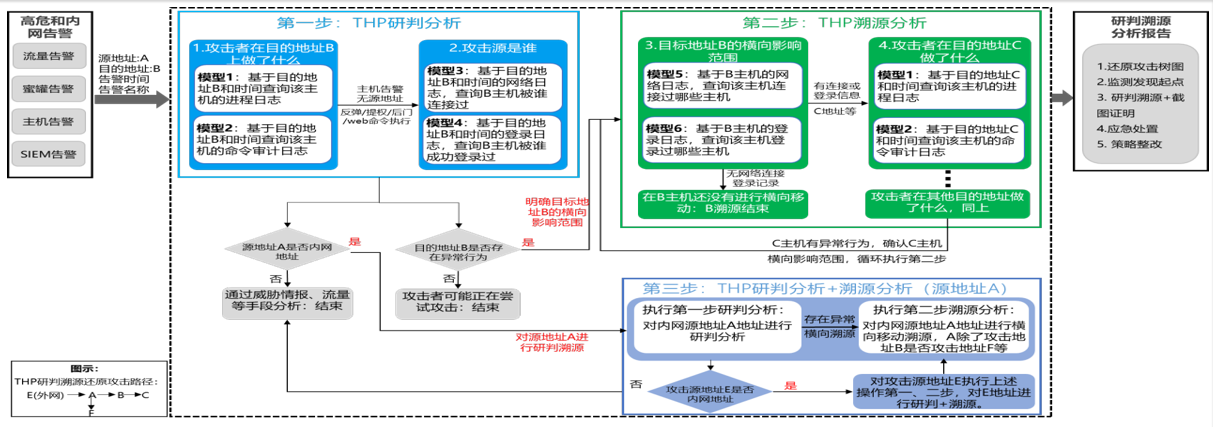

研判溯源场景

研判溯源场景

核心价值:确认告警的真假,还原整个攻击链路,从根本上解决安全问题。

调查取证场景

调查取证场景

场景描述:平台从时间、行为的维度分析事件的前因后果,快速定位异常违规行为,减少人工操作并降低人为登录主机取证的操作风险。场景:数据日常取证、违规操作调查、内部账号共享、关键业务重启监控等。 引擎:平台采用了自研日志搜索分析引擎,实现各种灵活的数据查询、分析功能,满足各种事件分析需求。 数据:支持主机全量的细粒度数据,后续数据进行持续的更新。 核心价值:灵活高效,快速定位内部违规行为,实现内网的风险行为监控。

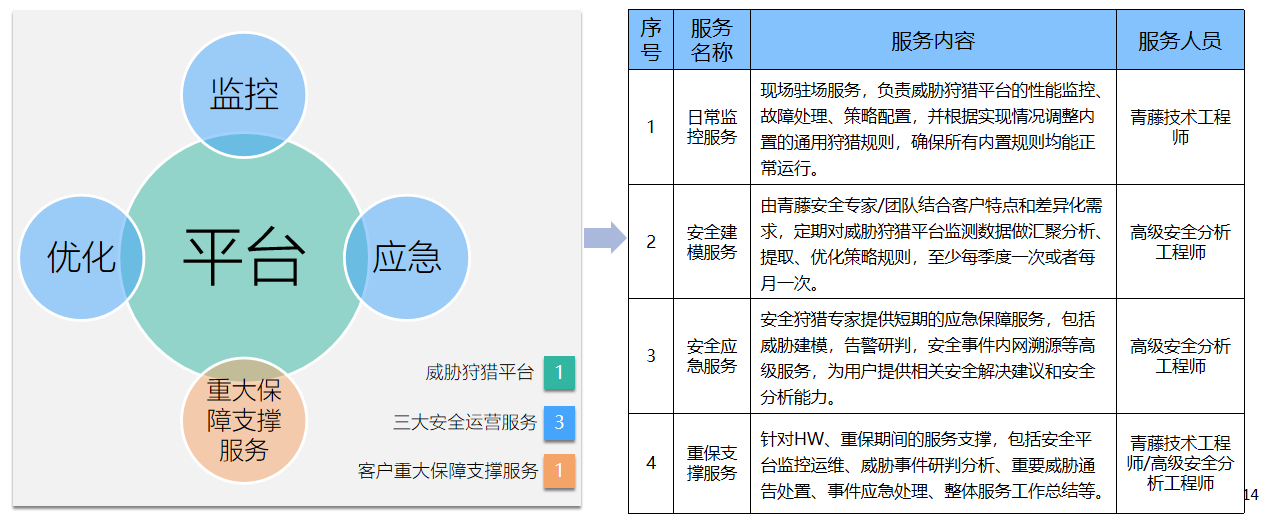

方案配套服务

方案配套服务

威胁狩猎服务:利用通过“1+3+1”配套运营服务体系,构建青藤威胁狩猎平台与客户侧安全运营服务的综合支撑体系,让THP价值最大化,让客户更有效的开展网络安全业务管理,保障IT业务顺畅运行。

经典案例

经典案例

某款安全产品发出报警,指示某主机上的Apache ActiveMQ存在异常,需要响应确认。通过青藤猎鹰•威胁狩猎平台,只需要输入希望查找的应用程序即可,大大 提高了安全响应人员的响应速度,缩短了响应时间。

产品推荐

首页

首页