六方云 工业网络风险评估系统

立即咨询

检查痛点

检查痛点

核心功能

核心功能

产品特点

产品特点

技术优势

技术优势

协议支持

协议支持

设备指纹库

设备指纹库

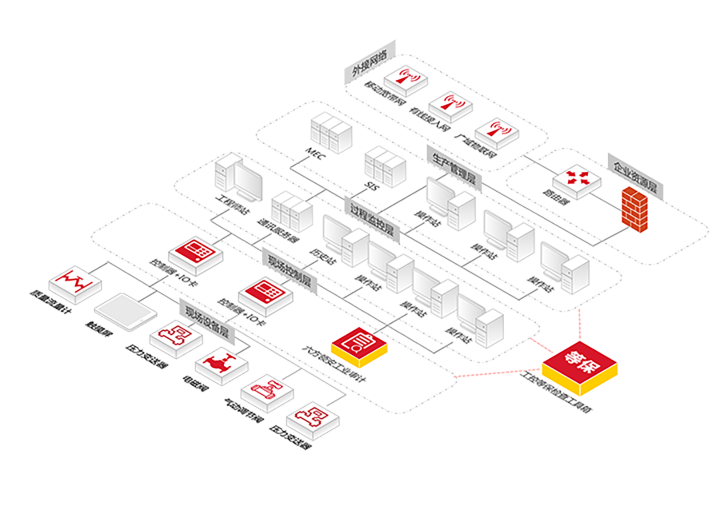

部署方式

部署方式

应用场景

应用场景

客户价值

客户价值

典型案例

典型案例

1-等保合规检查

1-等保合规检查

2-资产分析

2-资产分析

3-系统漏洞检查

3-系统漏洞检查

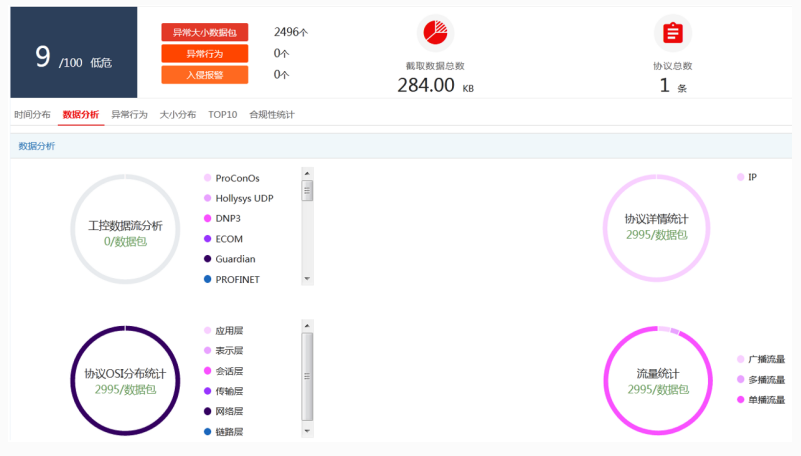

4-网络行为检查-流量分析

4-网络行为检查-流量分析

8.1.3.3 入侵防范 a) 应在关键网络节点处检测、防止或限制从外部发起的网络攻击行为; b) 应在关键网络节点处检测、防止或限制从内部发起的网络攻击行为; c) 应采取技术措施对网络行为进行分析,实现对网络攻击特别是新型网络攻击行为的分析; d) 当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目标、攻击时间,在发生严重入侵事件时应提供报警。

5-无线WiFi检查

5-无线WiFi检查

6-恶意代码检查

6-恶意代码检查

产品推荐

寄云科技工业物联网平台Neuseer IIoT,聚焦于工业领域,能够快速对接异构的工业数据源,支持海量物联网数据的高性能、分布式存储、查询和计算。 基于业务需求快速构建各种层次化的物模型,轻松实现跨系统的数据查询、指标计算和分析。

首页

首页